Campus

Campus

Diagrama de temas

-

-

1.0.1 ¿Por qué debería realizar este curso?

Bienvenido a este módulo, cuyo objetivo es explorar la gama de riesgos y amenazas de ciberseguridad que están siempre presentes en nuestro mundo actual.

Los ciberdelincuentes encuentran constantemente nuevas formas de aprovechar vulnerabilidades en sistemas y redes, a menudo con la intención de robar información confidencial y / o dinero.

Como profesional de la ciberseguridad, debe poder considerar la posibilidad de un ataque cibernético (una amenaza), reconocer qué hace que un objetivo sea susceptible a un ataque (una vulnerabilidad) y comprender los diferentes tipos de ataques cibernéticos y sus efectos.

1.0.2 ¿Qué aprenderé en este módulo?

Este módulo contiene lo siguiente:

- 4 vídeos

- 1 laboratorio

- 1 Actividad de Packet Tracer

- 1 Prueba del Módulo

Objetivo del módulo: explicar cómo los agentes de amenazas ejecutan algunos de los tipos más comunes de ataques cibernéticos.Título del tema Objetivo del tema Amenazas comunes Explicar las amenazas, vulnerabilidades y ataques que ocurren en los distintos dominios.

Engaño Identificar los diferentes métodos de engaño utilizados por los atacantes para engañar a sus víctimas. Ataques ciberneticos Describir algunos tipos comunes de ataques a la red. Ataques a dispositivos inalámbricos y móviles Describir los tipos comunes de ataques a dispositivos inalámbricos y móviles. Ataques de aplicaciones Describir los tipos de ataques a aplicaciones.

-

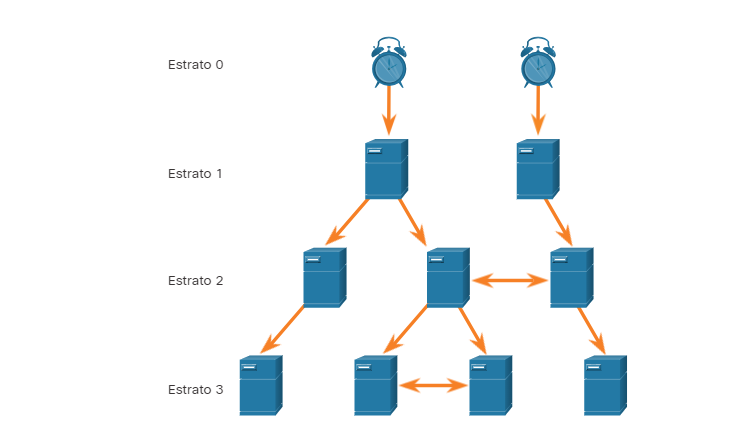

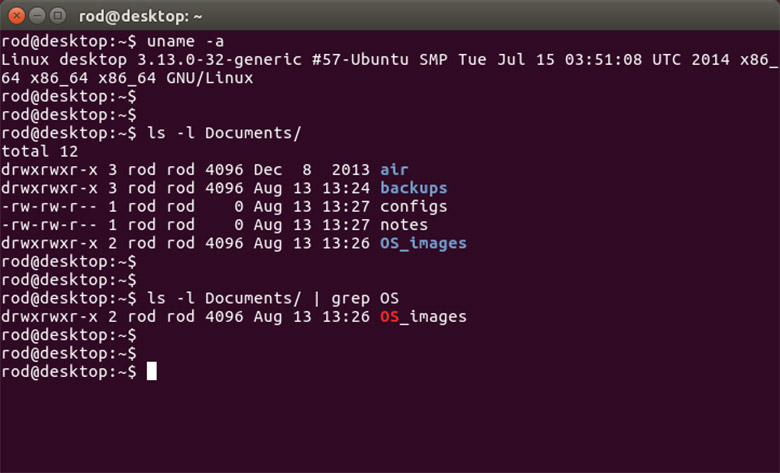

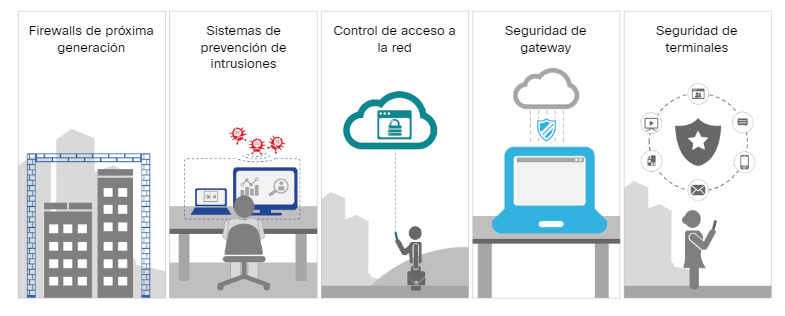

1.1.1 Dominios de amenazas

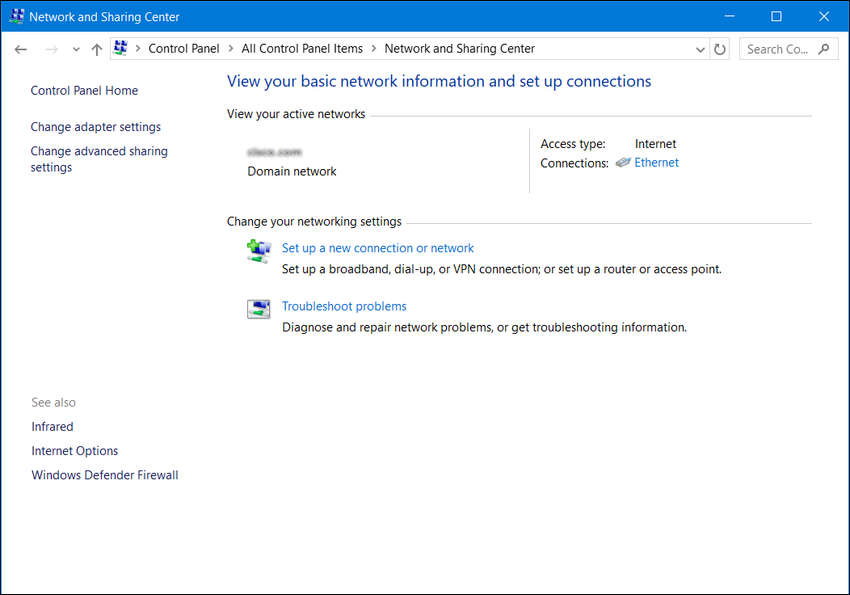

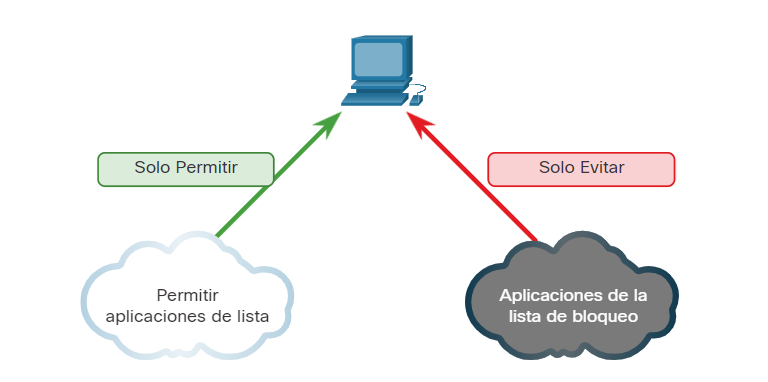

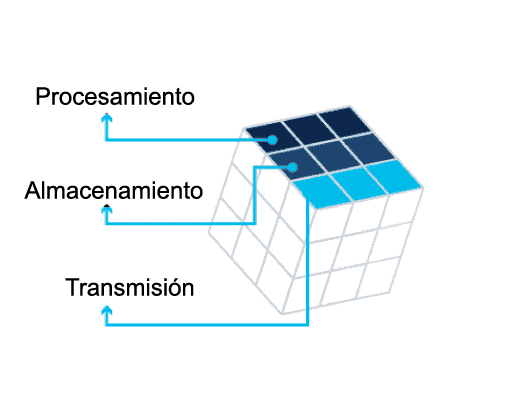

Dado que las organizaciones enfrentan un número cada vez mayor de amenazas cibernéticas, es fundamental que cuenten con soluciones de seguridad sólidas. Pero para protegerse, las organizaciones primero deben saber qué vulnerabilidades existen dentro de sus dominios de amenazas. Se considera que un “dominio de amenazas” es un área de control, autoridad o protección que los atacantes pueden aprovechar para obtener acceso a un sistema.

Los atacantes pueden descubrir muchas vulnerabilidades y aprovechar los sistemas de un dominio de muchas maneras.

1.1.2 Tipos de amenazas cibernéticas

Las ciberamenazas se pueden clasificar en diferentes categorías. Esto permite a las organizaciones evaluar la probabilidad de que se produzca una amenaza y comprender el impacto monetario de una amenaza para que puedan priorizar sus esfuerzos de seguridad.

1.1.3 Avatar

Recuerde que el repertorio de los ciberdelincuentes es vasto y está en constante evolución. A veces, pueden combinar dos o más de las tácticas anteriores para aumentar sus posibilidades.

Depende de los profesionales de ciberseguridad crear conciencia y educar a otras personas en una organización sobre estas tácticas para evitar que sean víctimas de tales ataques.

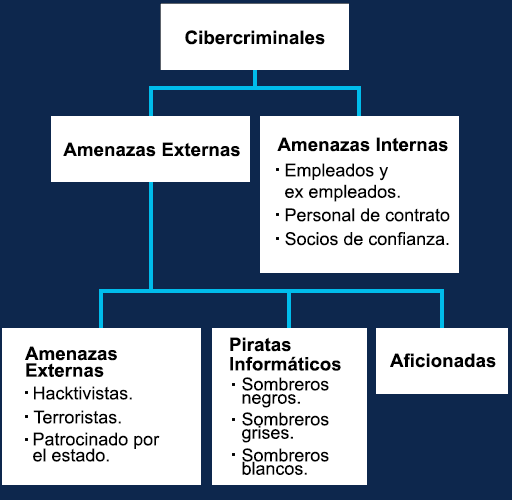

1.1.4 Amenazas Internas vs Externas

Las amenazas pueden originarse tanto dentro como fuera de una organización, con atacantes que buscan acceso a información confidencial valiosa, como registros de personal, propiedad intelectual y datos financieros.

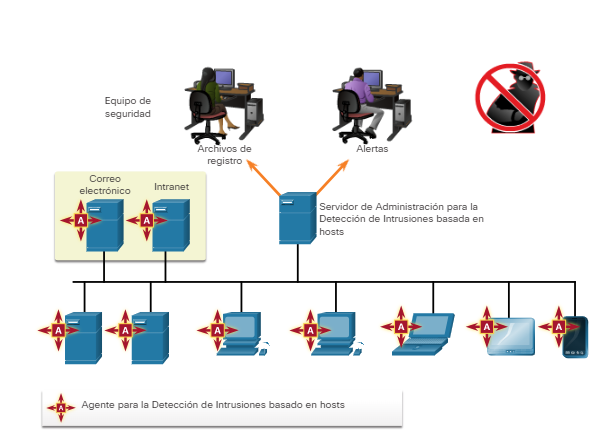

Las amenazas internas generalmente son llevadas a cabo por empleados actuales o anteriores y otros socios contractuales que manipulan accidental o intencionalmente datos confidenciales o amenazan las operaciones de servidores o dispositivos de infraestructura de red conectando medios infectados o accediendo a correos electrónicos o sitios web maliciosos.

Las amenazas externas de los aficionados o de los atacantes expertos pueden explotar las vulnerabilidades en los dispositivos conectados a la red o pueden utilizar la ingeniería social, como trucos, para obtener acceso.

1.1.5 Avatar

¿Sabía que las amenazas internas tienen el potencial de causar un daño mayor que las amenazas externas? Esto se debe a que los empleados o partners que trabajan en una organización tienen acceso directo a sus instalaciones y dispositivos de infraestructura. También tendrán un conocimiento interno de la red, los recursos y los datos confidenciales de la organización, así como las medidas de seguridad implementadas.

1.1.6 Conocer la diferencia

Le preocupan algunas amenazas potenciales que se informaron recientemente en @Apollo. Pero antes de poder abordarlas, debe comprender si las amenazas provienen de una fuente interna o externa.

1.1.7 Avatar

Las ciberamenazas pueden propagarse de varias maneras, como a través de los propios usuarios, dispositivos conectados a la red o servicios alojados en una nube pública o privada. Y no olvide la amenaza de un ataque físico si no se aplican las medidas de seguridad adecuadas.

Observemos esto con mayor profundidad.

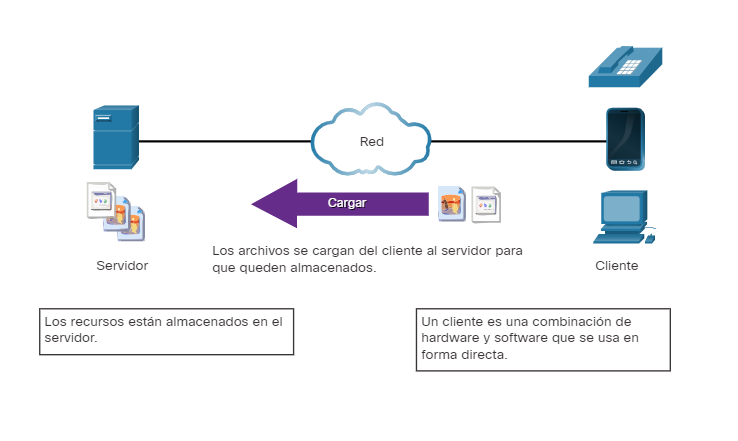

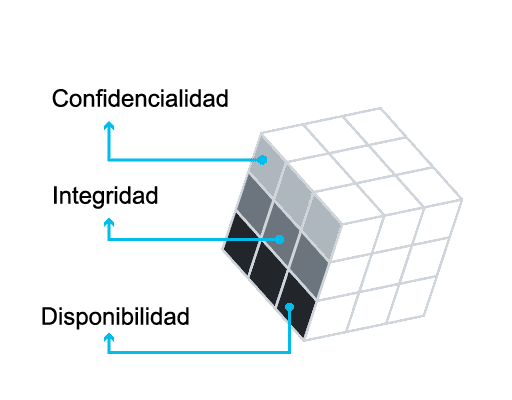

1.1.8 Vulnerabilidades y amenazas comunes a los usuariosUn dominio de usuario incluye cualquier persona con acceso al sistema de información de una organización, incluidos empleados, clientes y partners contractuales. Los usuarios generalmente son el eslabón más débil en los sistemas de seguridad informática y representan una amenaza importante para la confidencialidad, la integridad y la disponibilidad de los datos de la organización.

1.1.9 Amenazas a los dispositivos

- Cualquier dispositivo que quede encendido y desatendido representa el riesgo de que alguien obtenga acceso no autorizado a los recursos de la red.

- La descarga de archivos, fotos, música o vídeos de fuentes poco confiables podría generar la ejecución de código malicioso en los dispositivos.

- Los ciberdelincuentes a menudo aprovechan las vulnerabilidades de seguridad dentro del software instalado en los dispositivos de una organización para lanzar un ataque.

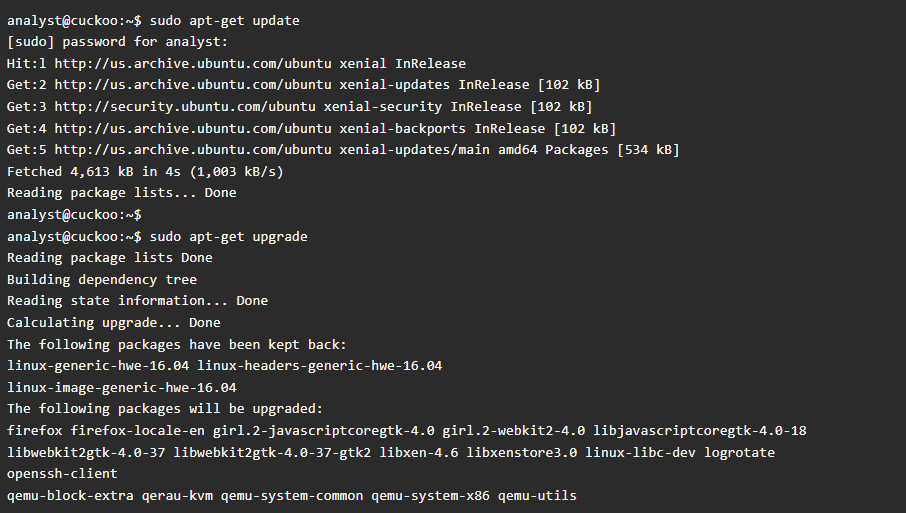

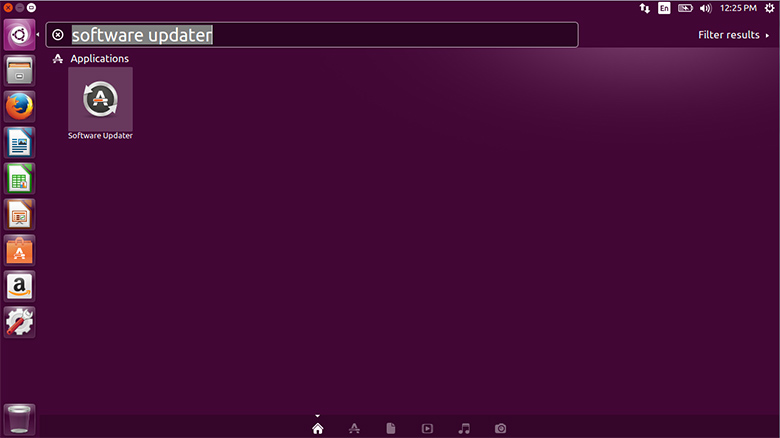

- Los equipos de seguridad de la información de una organización deben intentar mantenerse al día con el descubrimiento diario de nuevos virus, gusanos y otro malware que representa una amenaza para sus dispositivos.

- Los usuarios que insertan unidades USB, CD o DVD no autorizados corren el riesgo de introducir malware o comprometer los datos almacenados en sus dispositivos.

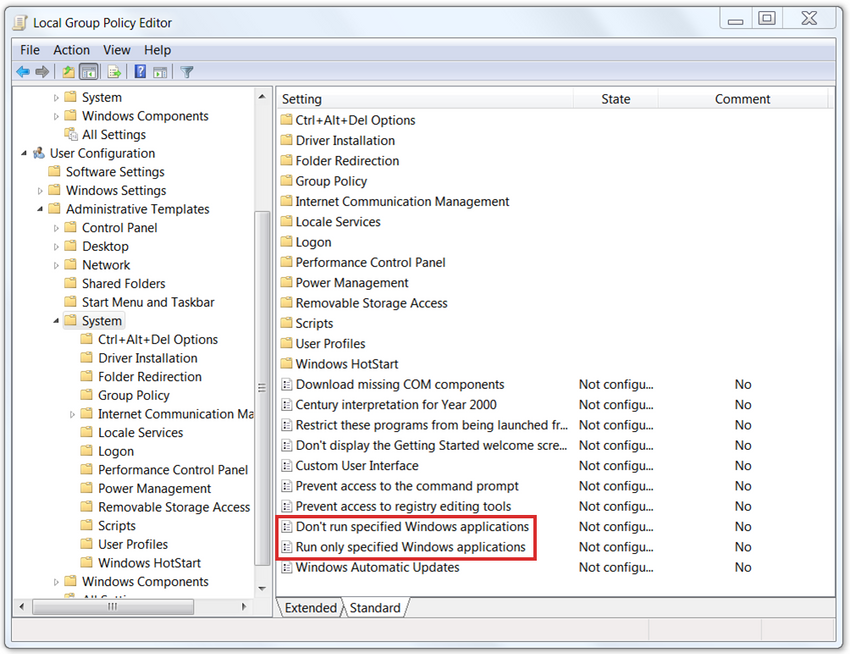

- Las políticas existen para proteger la infraestructura de TI de la organización. Un usuario puede enfrentar serias consecuencias por violar intencionalmente dichas políticas.

- El uso de hardware o software desactualizado hace que los sistemas y los datos de una organización sean más vulnerables a los ataques.

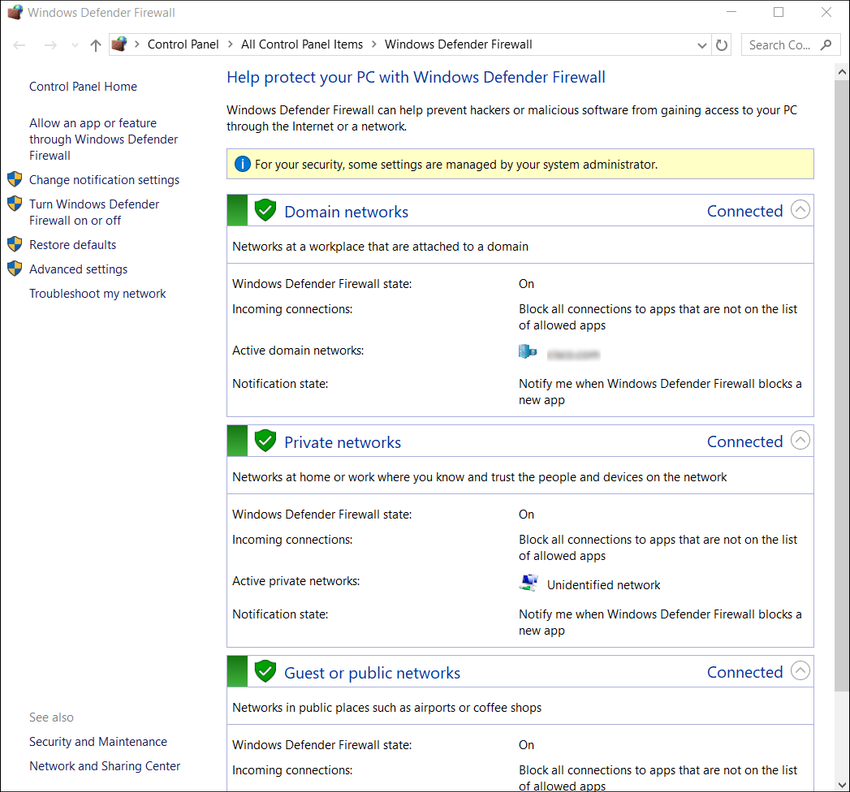

1.1.10 Amenazas a la red de área local

La red de área local (LAN) es un conjunto de dispositivos, generalmente en la misma área geográfica, conectados por cables (cableados) o ondas (inalámbricas). Debido a que los usuarios pueden acceder a los sistemas, aplicaciones y datos de una organización desde el dominio LAN, es fundamental que tenga una seguridad sólida y controles de acceso estrictos.

Entre los ejemplos de amenazas a la LAN se incluyen:

- Acceso no autorizado a los sistemas, los datos, las salas de computadoras y los armarios de cableado.

- Vulnerabilidades de software debido a sistemas operativos o servicios de red anticuados.

- Ataques a los datos en tránsito.

- Tener servidores LAN con hardware o sistemas operativos diferentes hace que administrarlos y solucionarlos sea más difícil.

- Escaneo del puerto y sondeo de redes no autorizados.

1.1.11 Amenazas a la nube privada

El dominio de nube privada incluye servidores, recursos e infraestructura de TI privados disponibles para los miembros de la organización a través de Internet. Si bien muchas organizaciones consideran que sus datos están más seguros en una nube privada, este dominio aún presenta amenazas de seguridad significativas, que incluyen:

- Escaneo de puertos y sondeo de redes no autorizados

- Acceso no autorizado a los recursos

- Vulnerabilidad del software del sistema operativo de los dispositivos de red, firewall o router

- Error de configuración del router, firewall o dispositivo de red

- Usuarios remotos que acceden a la infraestructura de la organización y descargan datos confidenciales.

1.1.12 Amenazas a la nube pública

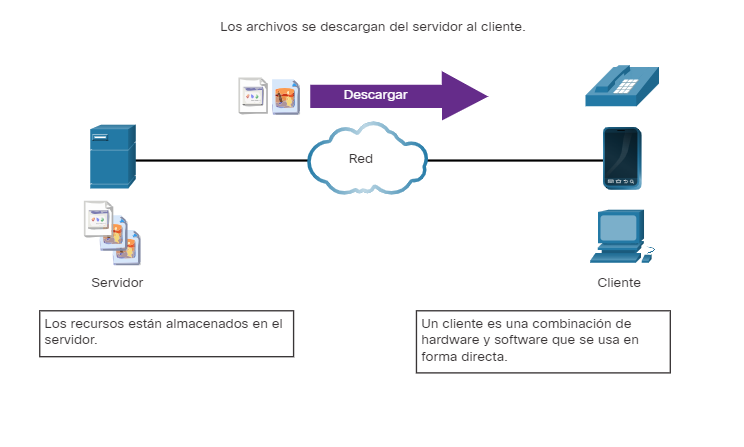

Cuando un dominio de nube privada aloja recursos de computación para una sola organización, el dominio de nube pública es la totalidad de los servicios de computación alojados por una nube, un servicio o un proveedor de Internet que están disponibles para el público y se comparten entre las organizaciones.

Hay tres modelos de servicios de nube pública que las organizaciones pueden optar por utilizar.

1.1.13 Avatar

Si bien los proveedores de servicios de nube pública implementan controles de seguridad para proteger el entorno de la nube, las organizaciones son responsables de proteger sus propios recursos en la nube. Por lo tanto, algunas de las amenazas más comunes al dominio de nube pública incluyen:

- Violaciones de datos

- Pérdida o robo de propiedad intelectual

- Credenciales comprometidas o secuestro de cuenta.

- Ataques de ingeniería social

- Violación del cumplimiento.

1.1.14 ¿Qué piensa?

Las amenazas físicas a menudo se pasan por alto al considerar la ciberseguridad, pero la seguridad física es, de hecho, fundamental cuando queremos evitar que una organización sea víctima de un delito cibernético.

Con esto en mente, tómese unos minutos para pensar en posibles amenazas físicas a las oficinas de @Apollo.

Escriba algunos ejemplos en el cuadro a continuación, luego seleccione Enviar. Luego seleccione Mostrar respuesta para revelar algunos ejemplos comunes de amenazas al dominio de las instalaciones físicas de una organización y comparar su respuesta.

1.1.15 Amenazas a las Aplicaciones

El dominio de aplicación incluye todos los sistemas críticos, las aplicaciones y los datos. Las organizaciones están moviendo aplicaciones, como el correo electrónico, el monitoreo de la seguridad y la administración de la base de datos a la nube pública.

Amenazas comunes a las aplicaciones- Acceso no autorizado a los centros de datos, las salas de computadoras y los armarios de cableado

- Tiempo de inactividad del servidor durante los períodos de mantenimiento.

- Vulnerabilidades de software del sistema operativo de la red.

- Pérdida de datos

- Vulnerabilidades de desarrollo de aplicaciones web o de cliente/servidor.

1.1.16 Complejidad de las amenazas

Las vulnerabilidades de software actualmente tienen como base los errores de programación, las vulnerabilidades de protocolo o las configuraciones erróneas del sistema. Los ciberdelincuentes buscan aprovechar dichas vulnerabilidades y se están volviendo cada vez más sofisticados en sus métodos de ataque.

Desplace hacia abajo para obtener más información.

Una amenaza persistente avanzada (APT) es un ataque continuo que utiliza tácticas de espionaje elaboradas que involucran a múltiples actores y/o malware sofisticado para obtener acceso a la red de un objetivo y analizarla. Los atacantes operan bajo el radar y permanecen sin ser detectados durante un largo período de tiempo, con consecuencias potencialmente devastadoras. Las APT generalmente apuntan a gobiernos y organizaciones de alto nivel y generalmente están bien organizadas y bien financiadas.

Como su nombre indica, los ataques de algoritmos aprovechan los algoritmos de un software legítimo para generar comportamientos no deseados. Por ejemplo, los algoritmos utilizados para rastrear e informar cuánta energía consume una computadora se pueden utilizar para seleccionar objetivos o activar alertas falsas. Los ataques algorítmicos también pueden desactivar una computadora forzándola a usar memoria o a trabajar demasiado su unidad de procesamiento central.

1.1.17 Avatar

Muchas organizaciones confían en los datos de inteligencia de amenazas para comprender su riesgo general, a fin de poder formular y aplicar medidas preventivas y de respuesta eficaces.

Algunos de estos datos son de código cerrado y requieren una suscripción paga para acceder. Otros datos se consideran inteligencia de código abierto (OSINT) y se puede acceder desde fuentes de información disponibles al público. De hecho, compartir datos de inteligencia de amenazas es cada vez más popular, con gobiernos, universidades, organizaciones del sector de la salud y empresas privadas trabajando juntos para mejorar la seguridad de todos.

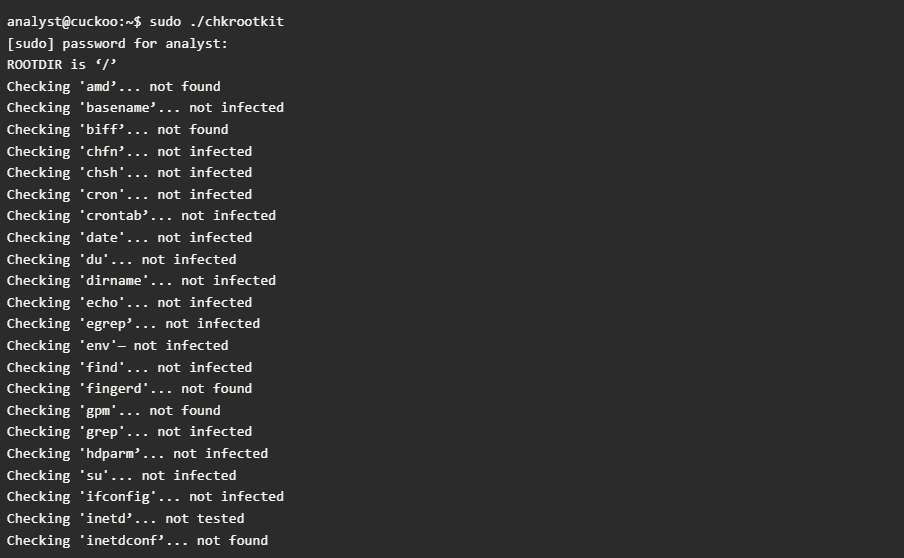

1.1.18 Puertas traseras y rootkits

Los ciberdelincuentes utilizan muchos tipos diferentes de software malicioso, o malware, para llevar a cabo sus actividades.

1.1.19 Inteligencia contra amenazas y fuentes de investigación

El Equipo de Preparación para Emergencias Informáticas de los Estados Unidos (US-CERT) y el Departamento de Seguridad Nacional de los Estados Unidos patrocinan un diccionario de vulnerabilidades y exposiciones comunes (CVE).

Cada entrada de CVE contiene un número de identificador estándar, una breve descripción de la vulnerabilidad de seguridad y referencias importantes a informes de vulnerabilidad relacionados. The Mitre Corporation mantiene una lista de CVE y su sitio web público. -

1.2.1 Ingeniería social

La ingeniería social es un ataque que intenta manipular a las personas para que realicen acciones o divulguen información confidencial.

En lugar de vulnerabilidades de software o hardware, la ingeniería social aprovecha la naturaleza humana, aprovechando la disposición de las personas a ayudar o aprovechando sus debilidades, como la avaricia o la vanidad.

1.2.2 Tácticas de ingeniería social

1.2.2 Tácticas de ingeniería social

Recuerde que el repertorio de los ciberdelincuentes es vasto y está en constante evolución. A veces, pueden combinar dos o más de las tácticas anteriores para aumentar sus posibilidades.

Depende de los profesionales de ciberseguridad crear conciencia y educar a otras personas en una organización sobre estas tácticas para evitar que sean víctimas de tales ataques.

1.2.4 ¡Cuidado!

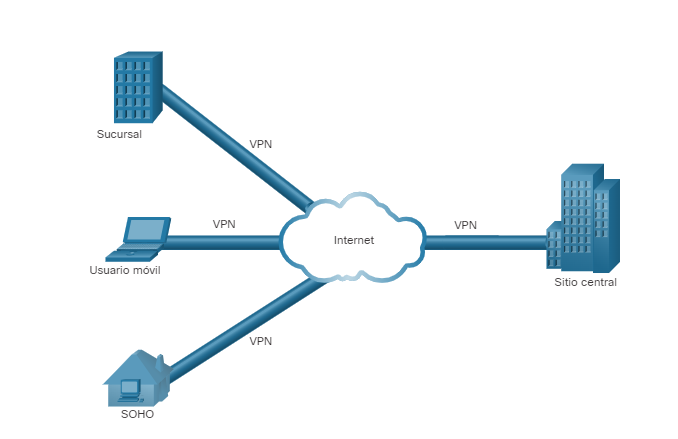

Usted está investigando un correo electrónico sospechoso que se envió hoy a los trabajadores remotos de @Apolo. Parece que el correo electrónico ha sido enviado por Guru, pidiéndole a los empleados que hagan clic en un enlace para descargar una red privada virtual que protegerá su conexión Wi-Fi mientras trabajan en su casa. Aunque el correo electrónico parece legítimo, al hacer clic en el enlace se instala el malware en el dispositivo del empleado.

1.2.5 Avatar

La mayoría de los ataques cibernéticos implican algún tipo de engaño. Echemos un vistazo a algunos de los tipos más comunes.

1.2.6 Shoulder Surfing y Dumpster Diving

La navegación de hombro

Es un ataque simple que implica observar o literalmente mirar por encima del hombro de un objetivo para obtener información valiosa, como PIN, códigos de acceso o detalles de tarjetas de crédito. Los delincuentes no siempre tienen que estar cerca de la víctima para navegar por el hombro; pueden usar binoculares o cámaras de seguridad para obtener esta información. Este es un motivo por el que una persona solo puede leer una pantalla de ATM en determinados ángulos. Estos tipos de medidas de seguridad hacen la técnica de espiar por encima del hombro mucho más difícil.

Dumpster Diving

Es posible que haya oído hablar de la frase "la basura de un hombre es el tesoro de otro". En ninguna parte es esto más cierto que en el mundo del buceo en basureros: el proceso de revisar la basura de un objetivo para ver qué información se ha tirado. Esta es la razón por la cual los documentos que contienen información confidencial deben triturarse o almacenarse en bolsas para quemar hasta que el fuego los destruya después de un cierto período de tiempo.

1.2.7 Suplantación de identidad y engaños

Los ciberdelincuentes tienen muchas otras técnicas de engaño para ayudarlos a tener éxito.

1.2.8 Piggybacking y Tailgating

Piggybacking o tailgating ocurren cuando un delincuente sigue a una persona autorizada para ingresar a un lugar seguro o un área restringida. Los delincuentes pueden lograr esto:

- Dando la apariencia de ser escoltado a las instalaciones por una persona autorizada.

- Uniéndose y fingiendo ser parte de una gran multitud que ingresa a las instalacione.

- Apuntándose a una persona autorizada que descuida las reglas de la instalación.

1.2.9 Otros métodos de engaño

Tenga en cuenta que los atacantes tienen muchos más trucos bajo la manga para engañar a sus víctimas.

1.2.10 Defensa contra el engaño

Las organizaciones deben promover el conocimiento de tácticas de ingeniería social y formar correctamente a los empleados en relación con las medidas de prevención, como las siguientes: Estos son algunos consejos importantes.

- Nunca proporcione información confidencial o credenciales por correo electrónico, sesiones de chat, en persona o por teléfono a desconocidos.

- Resista el impulso de hacer clic en correos electrónicos y enlaces de sitio web atractivos.

- Tenga cuidado con las descargas no iniciadas o automáticas.

- Establecer y educar a los empleados sobre las políticas de seguridad clave.

- Aliente a los empleados a asumir la responsabilidad de los problemas de seguridad.

- No se sienta presionado por personas desconocidas.

1.2.11 Explorar técnicas de ingeniería social

-

CuestionarioRecibir una calificación

-

1.3.1 ¿Cuál es la diferencia?

Los ciberdelincuentes utilizan muchos tipos diferentes de software malicioso, o malware, para llevar a cabo sus actividades. El malware es cualquier código que se puede utilizar para robar datos, eludir los controles de acceso o causar daño o comprometer un sistema.

1.3.2 Bombas lógicas

Una bomba lógica es un programa malicioso que espera un activador, como una fecha específica o una entrada en la base de datos, para activar el código malicioso. La bomba lógica permanece inactiva hasta que se produce el evento activador.

Una vez activada, una bomba lógica implementa un código malicioso que provoca daños en una computadora. Una bomba lógica puede sabotear los registros de bases de datos, borrar los archivos y atacar los sistemas operativos o aplicaciones.

Los especialistas en ciberseguridad han descubierto recientemente bombas lógicas que atacan y destruyen los componentes de hardware de un dispositivo o servidor, incluidos los ventiladores de refrigeración, la unidad central de procesamiento (CPU), la memoria, los discos duros y las fuentes de alimentación. La bomba lógica abruma estos dispositivos hasta que se sobrecalientan o fallan.

1.3.3 Ransomware

El malware está diseñado para mantener cautivo un sistema computacional o los datos que contiene hasta que se realice un pago.

El ransomware generalmente funciona cifrando sus datos para que no pueda acceder a ellos. Según las afirmaciones de ransomware, una vez que se paga el rescate a través de un sistema de pago imposible de rastrear, el ciberdelincuente proporcionará un programa que descifra los archivos o envía un código de desbloqueo, pero en realidad, muchas víctimas no obtienen acceso a sus datos incluso después de haber pagado.

Algunas otras versiones de ransomware pueden aprovechar vulnerabilidades específicas del sistema para bloquearlo. El ransomware a menudo se propaga a través de correos electrónicos de phishing que lo alientan a descargar un archivo adjunto malicioso o a través de una vulnerabilidad.

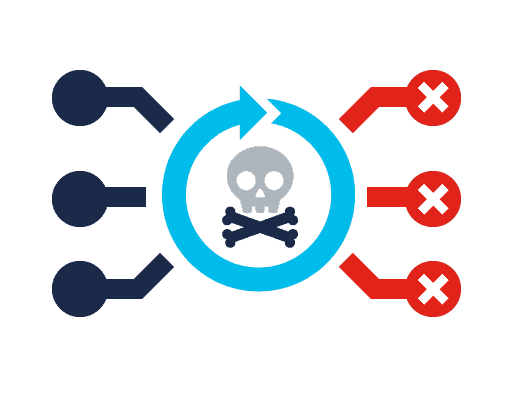

1.3.4 Ataques por denegación de servicio

Los ataques de denegación de servicio (DoS) son un tipo de ataque de red que es relativamente sencillo de llevar a cabo, incluso por parte de un atacante no cualificado. Son un riesgo importante, ya que generalmente provocan algún tipo de interrupción de los servicios de red, lo que genera una importante pérdida de tiempo y dinero. Incluso las tecnologías operativas, el hardware o el software que controlan los dispositivos físicos o los procesos en edificios, fábricas o proveedores de servicios públicos son vulnerables a los ataques de DoS, que pueden causar un cierre, en circunstancias extremas.

1.3.5 Avatar

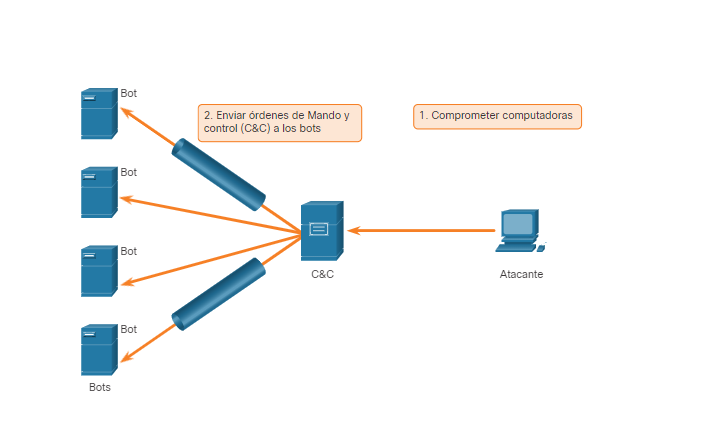

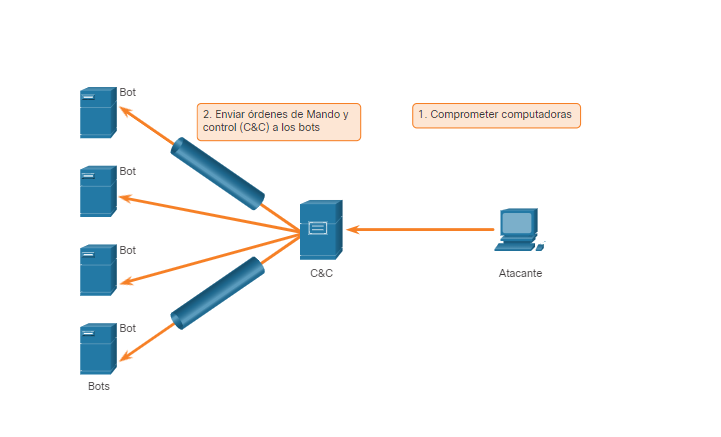

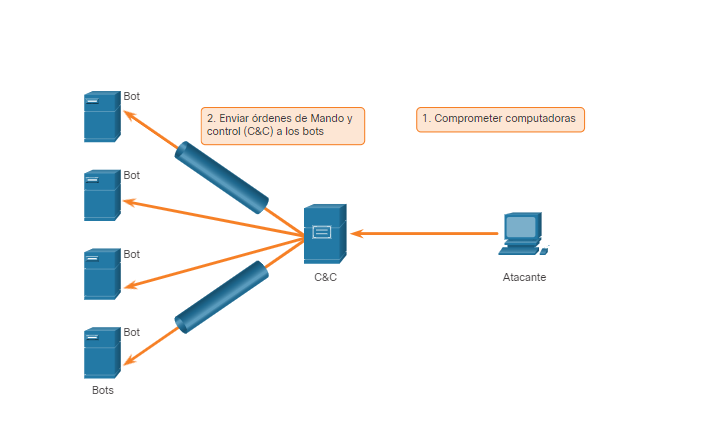

Los ataques de denegación de servicio distribuido (DDoS) son similares, pero se originan en varias fuentes coordinadas. Así es como sucede esto:

- Un atacante crea una red (botnet) de hosts infectados llamados zombies, que son controlados por sistemas de manejo.

- Las computadoras zombis constantemente analizan e infectan más hosts, creando más y más zombis.

- Cuando está listo, el hacker proporciona instrucciones a los sistemas manipuladores para que los botnet de zombies lleven a cabo un ataque de DDoS.

1.3.6 Sistema de nombres de dominio

Hay muchos servicios técnicos esenciales necesarios para que una red funcione, como el routing, el direccionamiento y los nombres de dominio. Estos son los objetivos principales para el ataque.

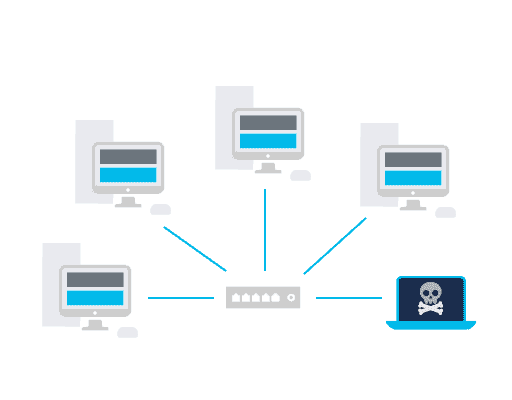

1.3.7 Ataques de capa 2

La capa 2 se refiere a la capa de enlace de datos en el modelo de comunicación de datos de interconexión de sistemas abiertos (OSI).

Esta capa se utiliza para mover datos a través de una red física vinculada. Las direcciones IP se asignan a cada dirección de dispositivo físico (también conocida como dirección de control de acceso a medios (MAC)) en la red, mediante un procedimiento denominado protocolo de resolución de direcciones (ARP).

En sus términos más simples, la dirección MAC identifica el receptor previsto de una dirección IP enviada a través de la red, y ARP resuelve las direcciones IP en direcciones MAC para transmitir datos.

Los atacantes a menudo aprovechan las vulnerabilidades en esta seguridad de capa 2.

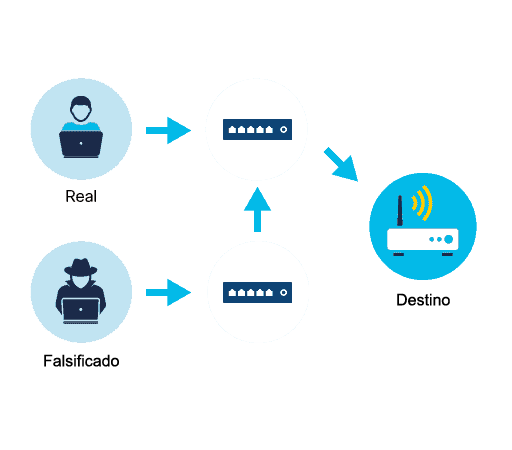

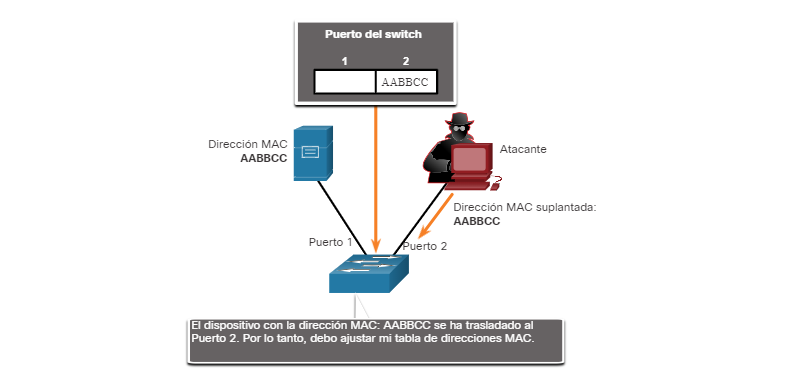

Suplantación de identidad (spoofing)

La falsificación de identidad es un ataque que aprovecha una relación de confianza entre dos sistemas.

- La suplantación de direcciones MAC se produce cuando un atacante oculta su dispositivo como válido en la red y, por lo tanto, puede omitir el proceso de autenticación.

- La falsificación de ARP envía mensajes ARP falsificados a través de una LAN. Esto vincula la dirección MAC de un atacante con la dirección IP de un dispositivo autorizado en la red.

- La falsificación de direcciones IP envía paquetes IP de una dirección de origen falsificada para disfrazarse.

Saturación de direcciones MAC

Los dispositivos en una red se conectan a través de un switch de red mediante la conmutación de paquetes para recibir y reenviar datos al dispositivo de destino. La inundación de MAC compromete los datos transmitidos a un dispositivo. Un atacante inunda la red con direcciones MAC falsas, comprometiendo la seguridad del switch de red.

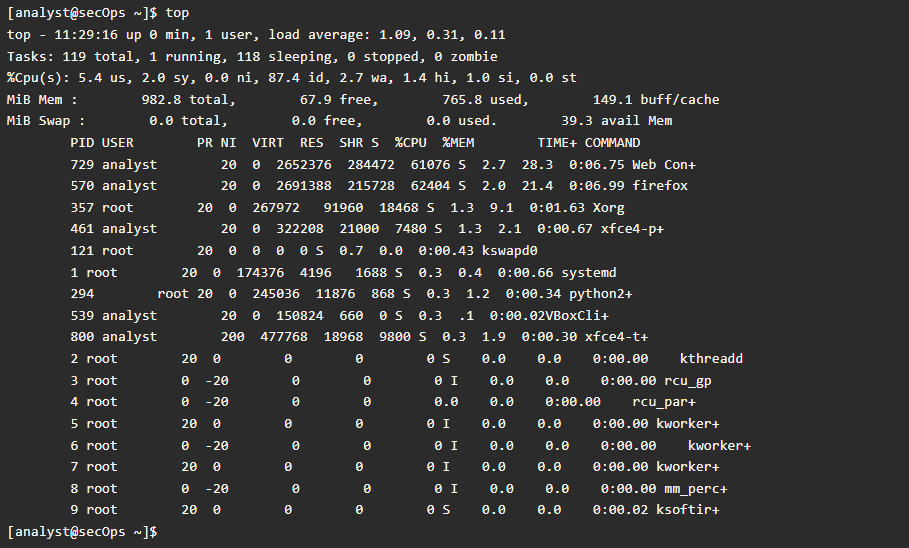

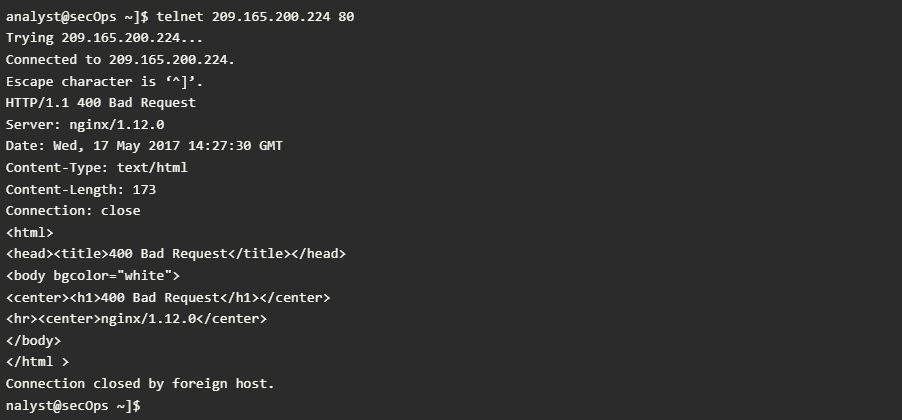

1.3.8 Detecte el ataque

Varios empleados de @Apollo han informado problemas de rendimiento en sus computadoras, con aplicaciones que ejecutan anuncios emergentes lentos y notables. Gurú le ha pedido que investigue. Consulte una herramienta de monitoreo de red, que también revela tráfico anormal en la red.

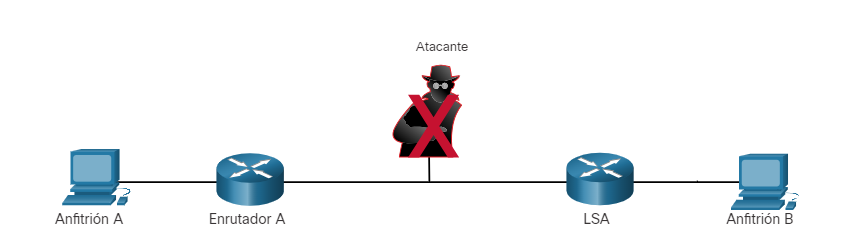

1.3.9 Ataques de Man-in-the-Middle y Man-in-the-Mobile

Los atacantes en ruta interceptan o modifican las comunicaciones entre dos dispositivos, como un navegador web y

1.3.10 Avatar

Un ataque de repetición ocurre cuando un atacante captura la comunicación entre dos hosts y luego retransmite el mensaje al destinatario, para engañar al destinatario para que haga lo que el atacante desea evitar, comprometiendo así cualquier mecanismo de autenticación.

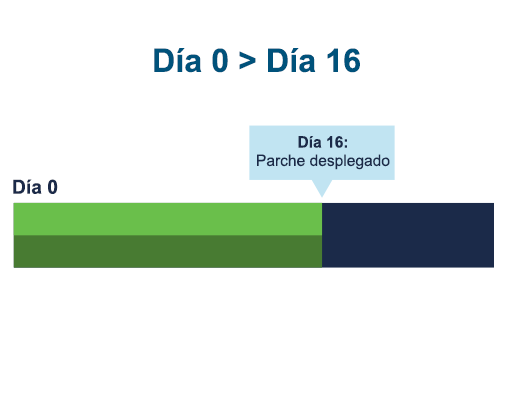

1.3.11 Ataques de día cero

Un ataque de día cero o una amenaza de día cero aprovechan las vulnerabilidades de software antes de que se conozcan o antes de que el proveedor de software las divulgue.

Una red es extremadamente vulnerable a los ataques entre el momento en que se detecta un ataque (cero horas) y el tiempo que le lleva al proveedor de software desarrollar y lanzar un parche que corrige este ataque.

La defensa contra ataques tan rápidos requiere que los profesionales de seguridad de redes adopten una visión más sofisticada y holística de cualquier arquitectura de red.

1.3.12 Registro de teclado

Como su nombre indica, el registro de teclado o de teclas se refiere a la grabación o el registro de cada tecla presionada en el teclado de una computadora.

Los ciberdelincuentes registran las pulsaciones de teclas mediante el software instalado en un sistema informático o mediante dispositivos de hardware conectados físicamente a una computadora, y configuran el software del registrador de teclas para enviar el archivo de registro al delincuente. Debido a que ha registrado todas las pulsaciones de teclas, este archivo de registro puede revelar nombres de usuario, contraseñas, sitios web visitados y otra información confidencial.

Muchas aplicaciones antispyware pueden detectar y eliminar registros de clave no autorizados.

1.3.13 Avatar

Es importante tener en cuenta que el software de registro de teclas puede ser legítimo. Muchos padres la utilizan para controlar el comportamiento de sus hijos en Internet.

1.3.14 Confirme sus datos

Acaba de recibir un correo electrónico del departamento de RR. HH. De @ Apollo que le solicita que agregue los detalles de su cuenta bancaria a su archivo haciendo clic en un enlace del correo electrónico. Hace hincapié en que esto debe completarse al final del día para que usted pueda ser incluido en la nómina de este mes.

Aunque el correo electrónico parece haber sido enviado internamente, una inspección más detallada revela una ligera variación en el dominio de correo electrónico de la dirección del remitente.

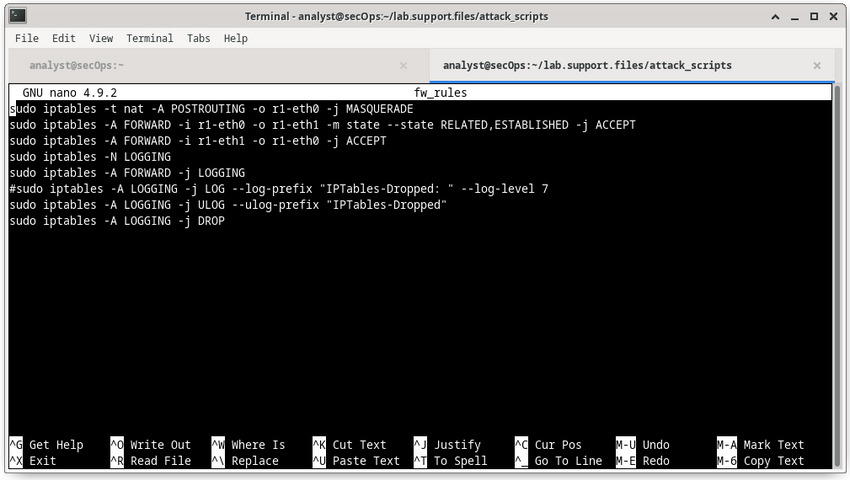

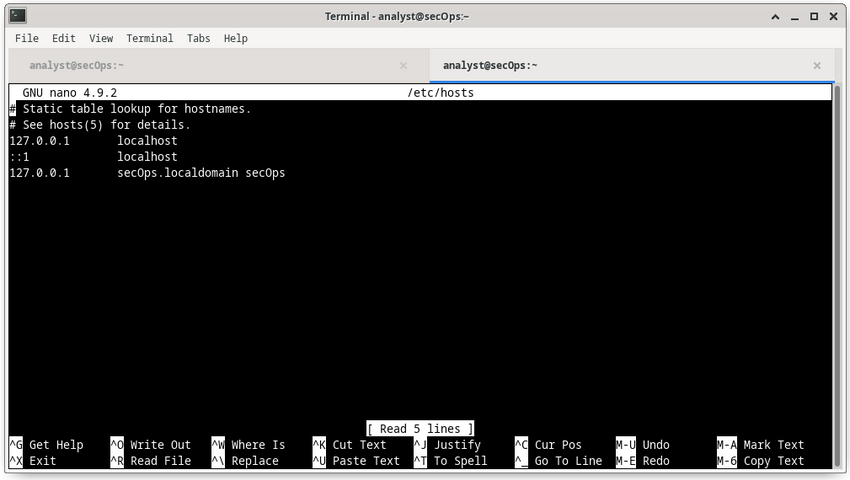

1.3.15 Defensa contra ataques

Una organización puede realizar varios pasos para defenderse de diversos ataques. Estos incluyen los siguientes:

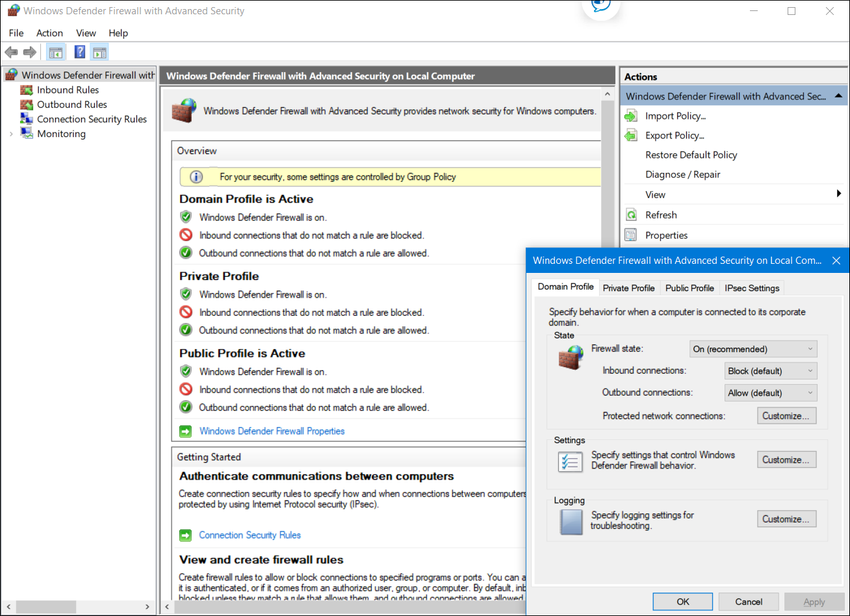

- Configure firewalls para descartar cualquier paquete fuera de la red que tenga direcciones que indican que se originaron dentro de la red.

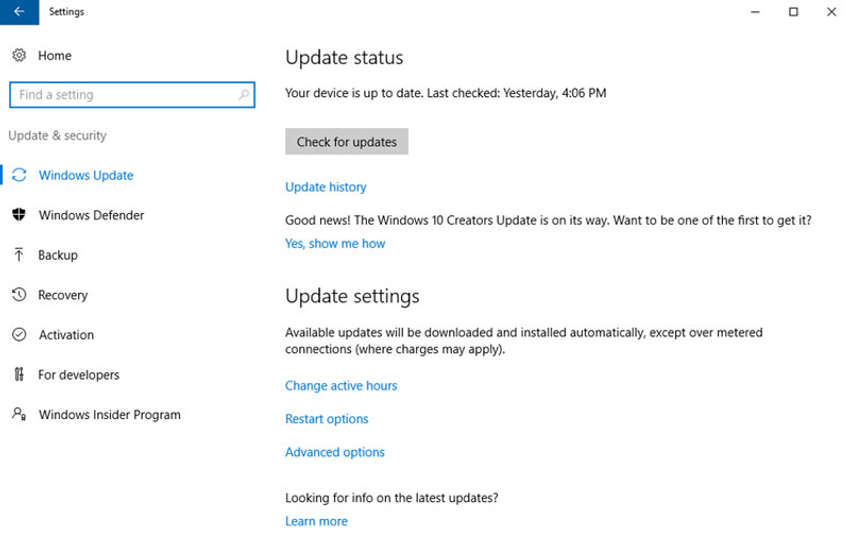

- Asegúrese de que los parches y las actualizaciones estén actualizados.

- Distribuya la carga de trabajo entre los sistemas de servidor.

- Los dispositivos de red utilizan paquetes de protocolo de mensajes de control de Internet (ICMP) para enviar mensajes de error y control, como si un dispositivo puede comunicarse con otro en la red. Para evitar ataques DoS y DDoS, las organizaciones pueden bloquear paquetes ICMP externos con sus firewalls.

-

1.4.1 Uso generalizado de Internet y riesgos de ciberseguridad

El uso generalizado de Internet y los dispositivos móviles significa que ahora, más que nunca, podemos comunicarnos y trabajar sobre la marcha, sin la necesidad de cables. Pero esto también genera más oportunidades para que los ciberdelincuentes accedan a la información confidencial que buscan.

Desplácese hacia abajo para obtener más información sobre cómo lo hacen.

1.4.2 Grayware y SMiShing

Grayware incluye aplicaciones que se comportan de manera molesta o no deseada. Aunque estas aplicaciones no contienen un malware claramente identificado, aún pueden representar un riesgo para el usuario, como el seguimiento de su ubicación o la entrega de publicidad no deseada.

Los creadores de grayware se mantienen generalmente en el lado de la legitimidad al incluir sus capacidades en la letra pequeña del contrato de licencia. Muchos usuarios de smartphones, sin prestar atención a esta letra pequeña, instalan aplicaciones que podrían comprometer su privacidad.

SMiShing (suplantación de identidad de servicio de mensajes cortos) es una táctica donde los atacantes envían mensajes de texto falsos para engañar al usuario. Estos mensajes pueden solicitar visitar un sitio web malicioso o llamar a un número de teléfono fraudulento, llevando a la descarga de malware o al intercambio de información personal.

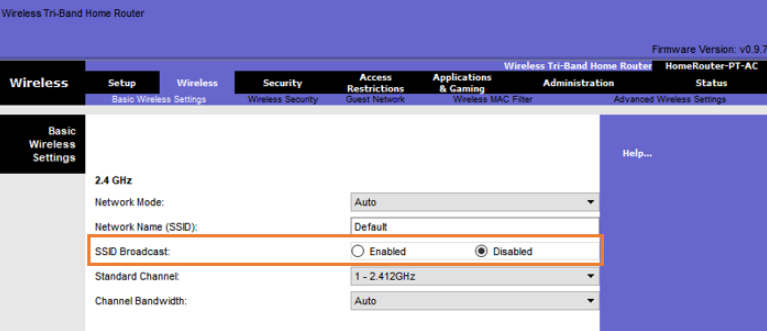

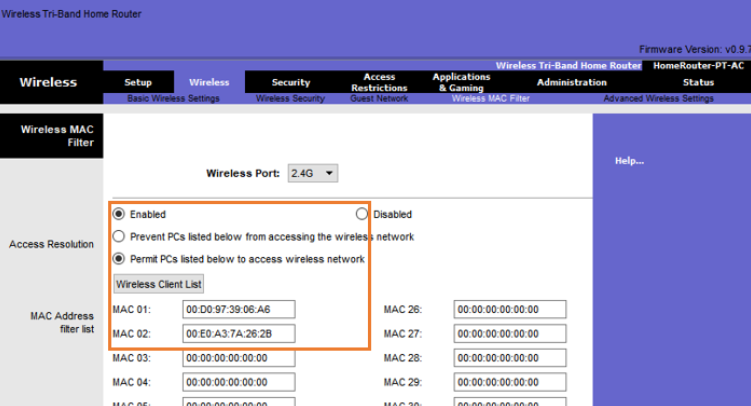

1.4.3 Puntos de Acceso No Autorizados

Un punto de acceso dudoso es un punto de acceso inalámbrico instalado en una red segura sin autorización explícita. Aunque podría ser configurado por un empleado bien intencionado que busca una mejor conexión inalámbrica, también ofrece una oportunidad para los atacantes que buscan obtener acceso a la red de una organización.

1.4.4 Bloqueo de Radiofrecuencia

Las señales inalámbricas son susceptibles a la interferencia electromagnética (EMI), a la interferencia de radiofrecuencia (RFI) e incluso pueden ser vulnerables a los rayos o ruidos de luces fluorescentes.

Los atacantes pueden aprovechar esta vulnerabilidad bloqueando deliberadamente la transmisión de una estación de radio o satélite para evitar que una señal inalámbrica llegue a la estación receptora.

Para bloquear con éxito la señal, la frecuencia, la modulación y la potencia del bloqueador de RF deben ser iguales a las del dispositivo que el atacante busca interrumpir.

1.4.5 Avatar

Probablemente haya oído hablar de las Bluetooth, pero ¿sabe exactamente qué es y cómo funciona?

Bluetooth es un protocolo de corto alcance y baja potencia que transmite datos en una red de área personal (PAN) y utiliza el emparejamiento para establecer una relación entre dispositivos como móviles, computadoras portátiles e impresoras. Los ciberdelincuentes han descubierto formas de aprovechar las vulnerabilidades entre estas conexiones.

Desplace hacia abajo para obtener más información.

1.4.6 Bluejacking y Bluesnarfing

Debido al alcance limitado de Bluetooth, un atacante debe estar dentro del alcance de su objetivo. Estas son algunas formas en que pueden aprovechar el dispositivo de un objetivo sin su conocimiento.

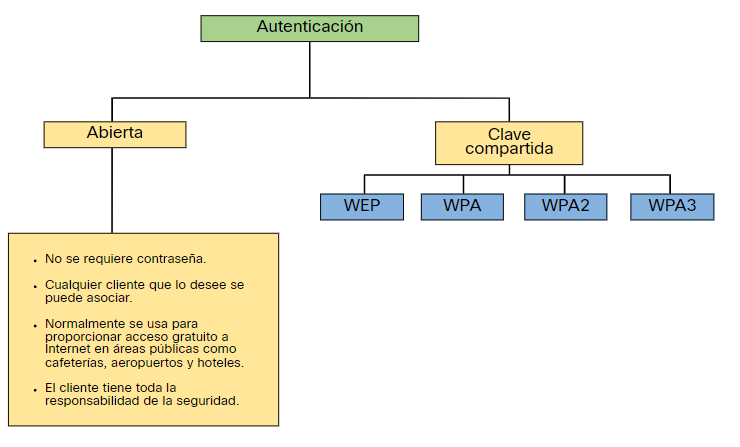

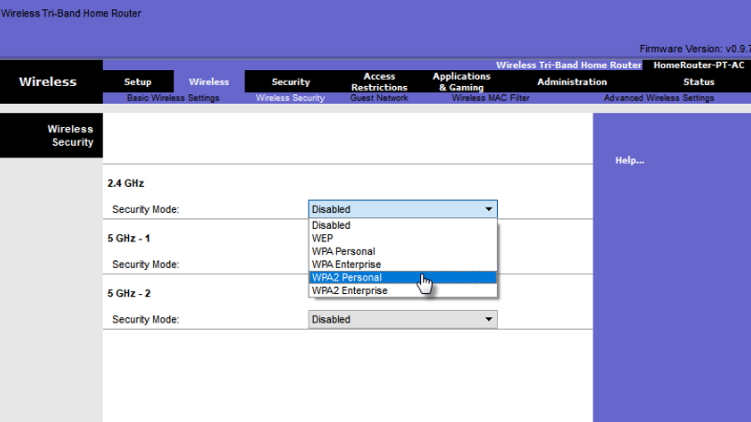

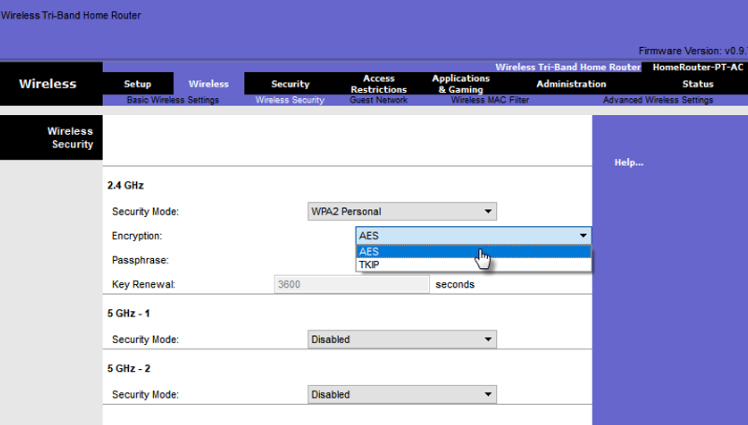

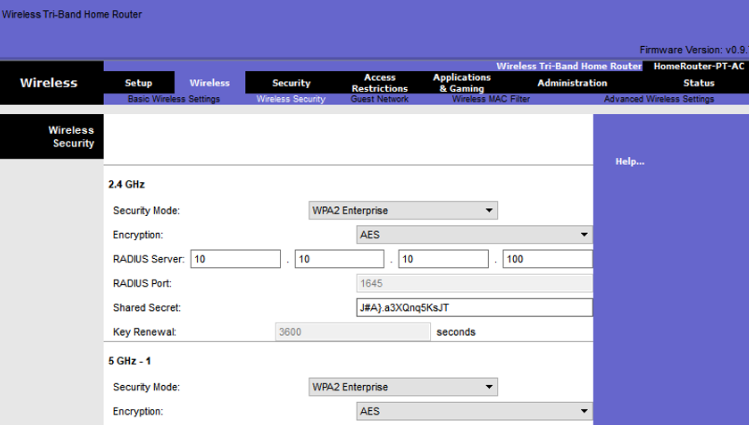

1.4.7 Ataques contra protocolos de Wi-Fi

Privacidad por Cable Equivalente (WEP) y Acceso Protegido a Wi-Fi (WPA)

La privacidad por cable equivalente (WEP) y el acceso protegido a Wi-Fi (WPA) son protocolos de seguridad diseñados para proteger las redes inalámbricas vulnerables a los ataques.

WEP se desarrolló para proporcionar datos transmitidos a través de una red de área local inalámbrica (WLAN) con un nivel de protección comparable al que generalmente se espera de una red cableada tradicional. Agregó seguridad a las redes inalámbricas cifrando los datos.

El protocolo WEP utiliza una clave para la encriptación. El problema, sin embargo, era que WEP no tenía ninguna disposición para la administración de claves, lo que facilitó que delincuentes accedieran a los datos de tráfico.

Para abordar esto y reemplazar WEP, WPA y luego WPA2 se desarrollaron como protocolos de seguridad mejorados. A diferencia de WEP, WPA2 es más seguro, aunque aún podría ser vulnerable a ataques si los paquetes de red son interceptados.

1.4.8 Negocios riesgosos

Usted está disfrutando de un café en la cafetería local y decide ponerse al día con sus correos electrónicos mientras espera que llegue su amigo. Intenta iniciar sesión en el wifi de la cafetería, pero la conexión parece muy débil. Afortunadamente, hay un segundo wifi con un nombre similar, por lo que debe iniciar sesión.

Sin embargo, sin que usted lo sepa, un atacante se encuentra cerca, después de haber creado un punto de acceso Wi-Fi en su dispositivo móvil, que han emparejado con su computadora portátil. Están monitoreando la actividad en línea de todos los que se conectan a esta red Wi-Fi, incluido usted. ¡Después de todo, esa no era la red Wi-Fi de la cafetería!

1.4.9 Wi-Fi y Defensa Móvil

Existen varios pasos a seguir para defenderse de los ataques a los dispositivos móviles e inalámbricos. Estos incluyen los siguientes:

- Aproveche las características básicas de seguridad inalámbrica, como la autenticación y la encriptación, al cambiar los ajustes de configuración predeterminada.

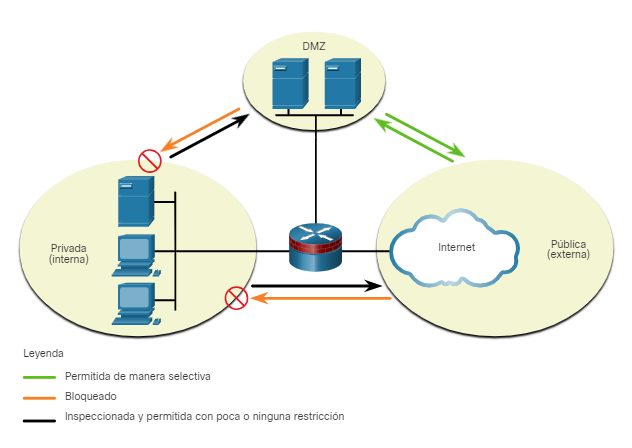

- Restrinja la ubicación de puntos de acceso colocando estos dispositivos fuera del firewall o dentro de una zona desmilitarizada, una red perimetral que protege la LAN de una organización contra dispositivos no confiables.

- Utilice herramientas de WLAN como NetStumbler para descubrir puntos de acceso dudosos o estaciones de trabajo no autorizadas.

- Desarrolle una política para el acceso de usuarios temporales a la red Wi-Fi de una organización.

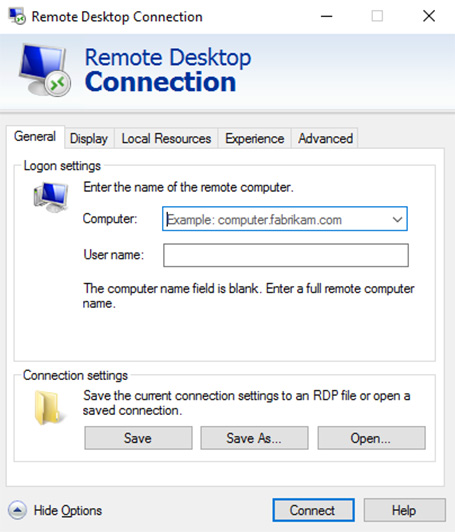

- Los empleados de una organización deben usar una VPN de acceso remoto para el acceso a la WLAN.

-

1.5.1 Avatar

Los ataques a través de aplicaciones web son cada vez más comunes. Implican a los ciberdelincuentes que aprovechan las vulnerabilidades en la codificación de una aplicación web para obtener acceso a bases de datos o servidores. Veamos algunos ejemplos:

- Inyección SQL: los atacantes insertan comandos SQL maliciosos en una entrada de usuario para manipular la base de datos subyacente.

- Cross-Site Scripting (XSS): inyectar scripts maliciosos en páginas web que son visualizadas por otros usuarios, comprometiendo su información.

- Cross-Site Request Forgery (CSRF): engañar a un usuario para que realice acciones no deseadas mientras está autenticado.

1.5.2 Secuencias de Comandos entre Sitios (XSS)

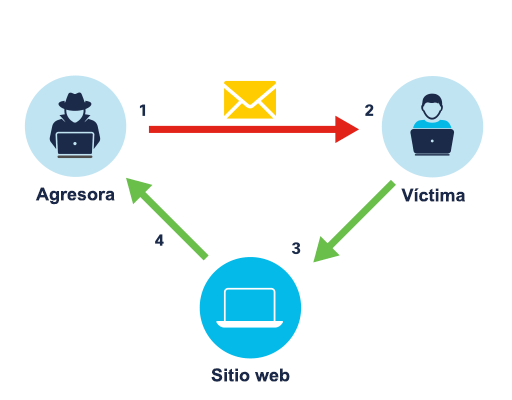

El XSS es una vulnerabilidad que permite a los ciberdelincuentes inyectar scripts maliciosos en páginas web, afectando a los usuarios que visitan dichas páginas.

- Los atacantes aprovechan la vulnerabilidad para inyectar scripts maliciosos en una página web.

- La víctima accede a la página web, y el navegador ejecuta el script sin saberlo.

- El script puede acceder a información sensible del usuario, como cookies o tokens de sesión.

- Con esta información, el atacante puede suplantar al usuario.

1.5.3 Inyección de código

La mayoría de los sitios web modernos utilizan una base de datos, como un lenguaje de consulta estructurado (SQL) o una base de datos de lenguaje de marcado extensible (XML), para almacenar y administrar datos. Los ataques de inyección buscan aprovechar las debilidades en estas bases de datos.

1.5.4 Desbordamiento de Búfer

Un desbordamiento de búfer ocurre cuando los datos exceden los límites de una área de memoria asignada a una aplicación.

Esto puede provocar que la aplicación acceda a la memoria asignada a otros procesos, llevando a un bloqueo del sistema, comprometiendo los datos o permitiendo el escalamiento de privilegios.

Los atacantes pueden aprovechar estas fallas para obtener control total del dispositivo, instalando malware o accediendo a la red interna desde el dispositivo afectado.

Desbordamiento de Búfer

Un estudio de la Universidad Carnegie Mellon estima que casi la mitad de todas las vulnerabilidades de los programas informáticos se derivan de algún tipo de desbordamiento del búfer.

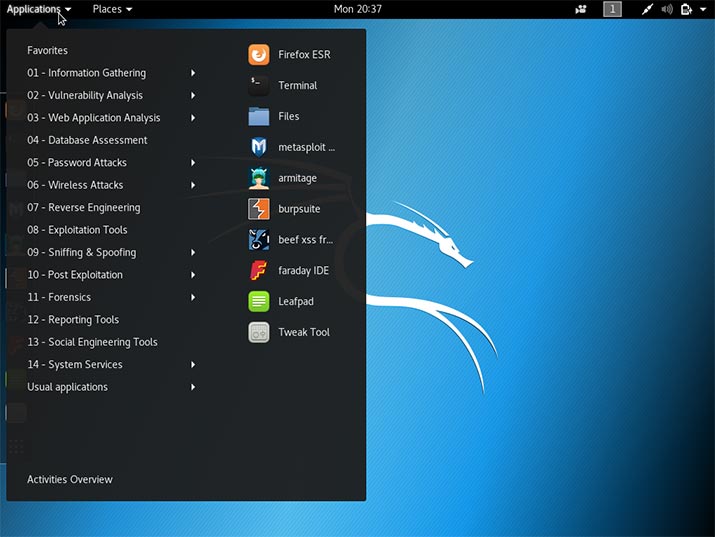

1.5.6 Ejecuciones remotas de código

Ejecuciones remotas de códigos: vulnerabilidades que permiten que los delincuentes cibernéticos ejecuten códigos maliciosos y tomen el control de un sistema con los privilegios del usuario que ejecuta la aplicación.

El escalamiento de privilegios aprovecha un error, un defecto de diseño o una configuración incorrecta en un sistema operativo o una aplicación de software para obtener acceso a recursos que normalmente están restringidos.

El proyecto Metasploit es un proyecto de seguridad informática que proporciona información sobre vulnerabilidades de seguridad y ayuda en las pruebas de penetración. Entre las herramientas que han desarrollado se encuentra Metasploit Framework, que puede utilizarse para desarrollar y ejecutar código de ataque contra un objetivo remoto.

Meterpreter, en particular, es una carga útil dentro de Metasploit que permite a los usuarios tomar el control del dispositivo de destino escribiendo sus propias extensiones y cargando estos archivos en un proceso en ejecución en el dispositivo. Estos archivos se cargan y ejecutan desde la memoria, por lo que nunca afectan al disco duro. Esto también significa que estos archivos se desplazan bajo el radar de la detección antivirus

Meterpreter tiene un módulo para controlar la cámara web de un sistema remoto. Una vez que Meterpreter está instalado en un dispositivo de destino, el usuario de Metasploit puede ver y capturar imágenes de la cámara web del objetivo.1.5.7 Otros ataques a aplicaciones

Cada pieza de información que recibe un atacante sobre un sistema o una aplicación objetivo puede utilizarse como arma valiosa para lanzar un ataque peligroso.

1.5.8 ¿Qué opina?

Gurú ha pedido su opinión. Parece que un atacante ha atacado una vulnerabilidad en el servicio de mensajería en línea de @Apollo, que se utiliza para facilitar las comunicaciones entre los empleados que trabajan en diferentes sitios. Cuando un empleado realiza una llamada de voz, inunda la memoria de la aplicación, lo que le otorga al atacante el control del dispositivo del empleado.

Defensa contra ataques de aplicaciones

Hay varias medidas que puedes tomar para defenderte de un ataque a aplicaciones. Algunas incluyen:

- Escribir un código sólido como primera línea de defensa.

- Tratar y validar todas las entradas desde fuera de una función como si fueran hostiles.

- Mantener todo el software actualizado, incluidos los sistemas operativos y las aplicaciones.

El correo electrónico como vulnerabilidad

El correo electrónico es utilizado por miles de millones de personas en todo el mundo, y debido a su amplio uso, se ha convertido en una importante vulnerabilidad tanto para los usuarios como para las organizaciones.

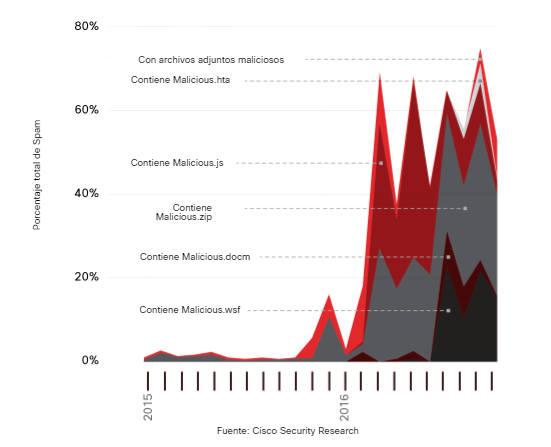

1.5.11 Spam

El correo no deseado, también conocido como “correo basura”, es correo electrónico no solicitado. En la mayoría de los casos, el correo no deseado es un método publicitario. Sin embargo, una gran cantidad de correo electrónico no deseado es enviado a granel por computadoras infectadas por virus o gusanos, y a menudo contiene enlaces maliciosos, malware o contenido engañoso que tiene como objetivo engañar a los destinatarios para que divulguen información confidencial, como un número de seguridad social o información de cuenta bancaria.

Casi todos los proveedores de correo electrónico filtran el correo electrónico no deseado, pero aún así consumen ancho de banda. Incluso con la implementación de estas características de seguridad, algunos correos no deseados aún pueden llegar a la bandeja de entrada. Esté atento a los siguientes indicadores de correo electrónico no deseado:

- El correo electrónico no tiene asunto.

- El correo electrónico le solicita que actualice los detalles de su cuenta.

- El texto del correo electrónico tiene palabras mal escritas o puntuación extraña.

- Los enlaces del correo electrónico son largos o crípticos.

- El correo electrónico parece correspondencia de una empresa legítima, pero hay pequeñas diferencias o contiene información que no le parece relevante.

- El correo electrónico le solicita que abra un archivo adjunto, a menudo con urgencia.

1.5.12 Suplantación de identidad (Phishing)

1.5.13 Vishing, Pharming y Whalingy

Los delincuentes utilizan una amplia gama de técnicas para intentar obtener acceso a su información personal.

1.5.14 Defensa contra ataques de correo electrónico y navegador

Hay muchas medidas que puede tomar para defenderse de los ataques de correo electrónico y navegador. Algunos de los más importantes se describen aquí.

- Es difícil detener el correo electrónico no deseado, pero existen maneras de reducir sus efectos.

- La mayoría de los proveedores de servicios de Internet (ISP) filtran el correo electrónico no deseado antes de que llegue a la bandeja de entrada del usuario.

- Muchos programas antivirus y de software de correo electrónico detectan y eliminan automáticamente el correo electrónico no deseado peligroso de una bandeja de entrada de correo electrónico.

- Las organizaciones deben educar a los empleados sobre los peligros de los correos electrónicos no solicitados y hacerlos conscientes de los peligros de abrir archivos adjuntos.

- No suponga que los archivos adjuntos de correo electrónico son seguros, aun cuando provengan de un contacto de confianza. Siempre examine los archivos adjuntos de correo electrónico antes de abrirlos.

- Conviértase en miembro del Anti-Phishing Working Group (APWG). Es una asociación internacional de empresas centradas en eliminar el robo de identidad y el fraude como resultado de la suplantación de identidad y suplantación de identidad por correo electrónico.

- Todo el software debe mantenerse actualizado, con los últimos parches de seguridad aplicados para proteger contra cualquier vulnerabilidad de seguridad conocida.

1.5.15 Avatar

¡Uf! Eso es mucho que aprender. Los ciberdelincuentes pueden emplear una variedad de tácticas para obtener la información que desean. ¡Y aún no hemos terminado!

1.5.16 Hay más ...

-

CuestionarioRecibir una calificación

-

1.6.1 ¿Qué Aprendí en este Módulo?

-

Recibir una calificación

-

-

2.0.1 ¿Por qué debería tomar este módulo?

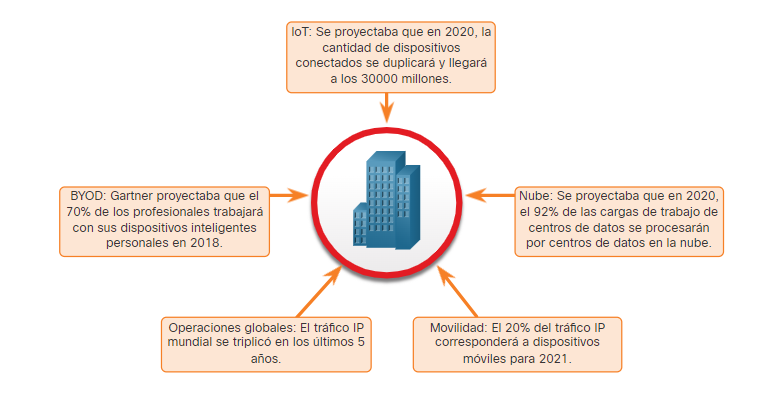

¡Las redes están bajo ataque! En este módulo aprenderá sobre el estado actual del panorama de seguridad de la red y también sobre los diferentes tipos de redes que requieren protección.

2.0.2 ¿Qué aprenderé en este módulo?

Este módulo contiene lo siguiente:

- 2 Vídeos

- 1 Actividad de Packet Tracer

- 1 Actividades de Verifique su Comprensión

- 1 Prueba del Módulo

Título del módulo: Pruebas de Seguridad de la Red

Objetivo del módulo: explicar los principios de seguridad de la red.Título del tema Objetivo del tema Estado actual de las cosas Explicar las amenazas, vulnerabilidades y ataques que ocurren en los distintos dominios. ¿Quién se está conectando a nuestra red? Explicar cómo han evolucionado las amenazas de red.

-

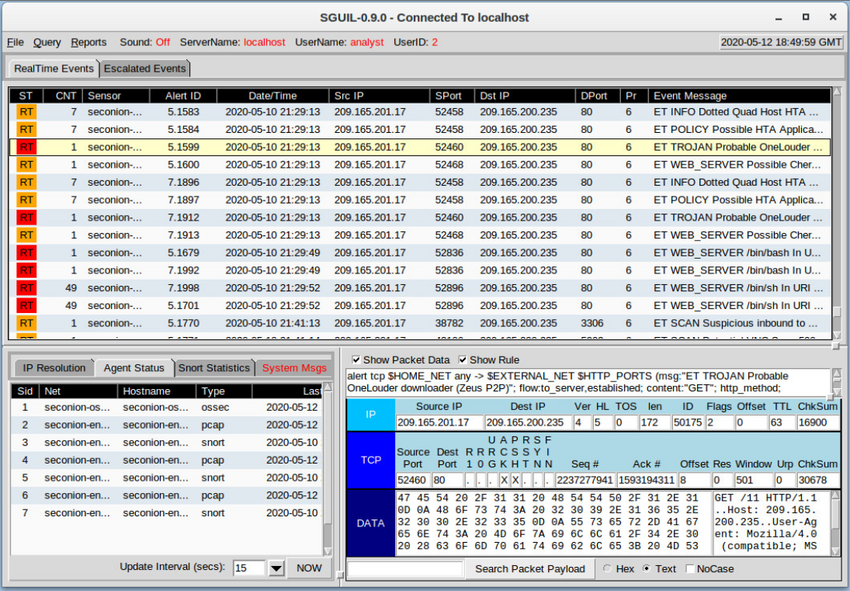

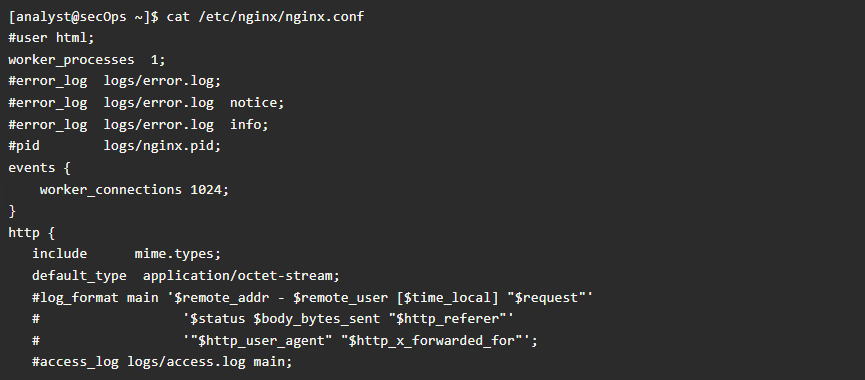

2.1.1 Vídeo - Anatomía de un ataque

2.1.2 Las redes son objetivos

Las redes sistemáticamente sufren ataques. Es común leer en las noticias que otra red que se ha comprometido. Una búsqueda rápida en Internet de ataques a la red arrojará muchos artículos sobre ataques a la red, incluidas noticias sobre organizaciones que han sido comprometidas, las últimas amenazas a la seguridad de la red, herramientas para mitigar ataques y mucho más.

Para ayudarlo a comprender la gravedad de la situación, Kapersky mantiene la visualización interactiva de Cyberthreat Real-Time Map de los ataques a la red actuales. Los datos del ataque se envían desde los productos de seguridad de red de Kapersky que se implementan en todo el mundo. La figura muestra una captura de pantalla de muestra de esta herramienta web, que muestra estos ataques en tiempo real. Muchas herramientas similares están disponibles en Internet y se pueden encontrar buscando mapas de amenazas cibernéticas.

2.1.3 Razones para la seguridad de la red

La seguridad de la red se relaciona directamente con la continuidad del negocio de una organización. Las transgresiones de seguridad en la red pueden interrumpir el comercio electrónico, causar la pérdida de datos comerciales, amenazar la privacidad de las personas y comprometer la integridad de la información. Estas transgresiones pueden dar como resultado la pérdida de ingresos para las corporaciones, el robo de propiedad intelectual, demandas judiciales e incluso pueden amenazar la seguridad pública.

Mantener una red segura garantiza la seguridad de los usuarios de la red y protege los intereses comerciales. Mantener una red segura requiere vigilancia por parte de los profesionales de seguridad de la red de una organización. Deben estar constantemente al tanto de las amenazas y los ataques a las redes nuevos y en evolución, y de las vulnerabilidades de los dispositivos y las aplicaciones.

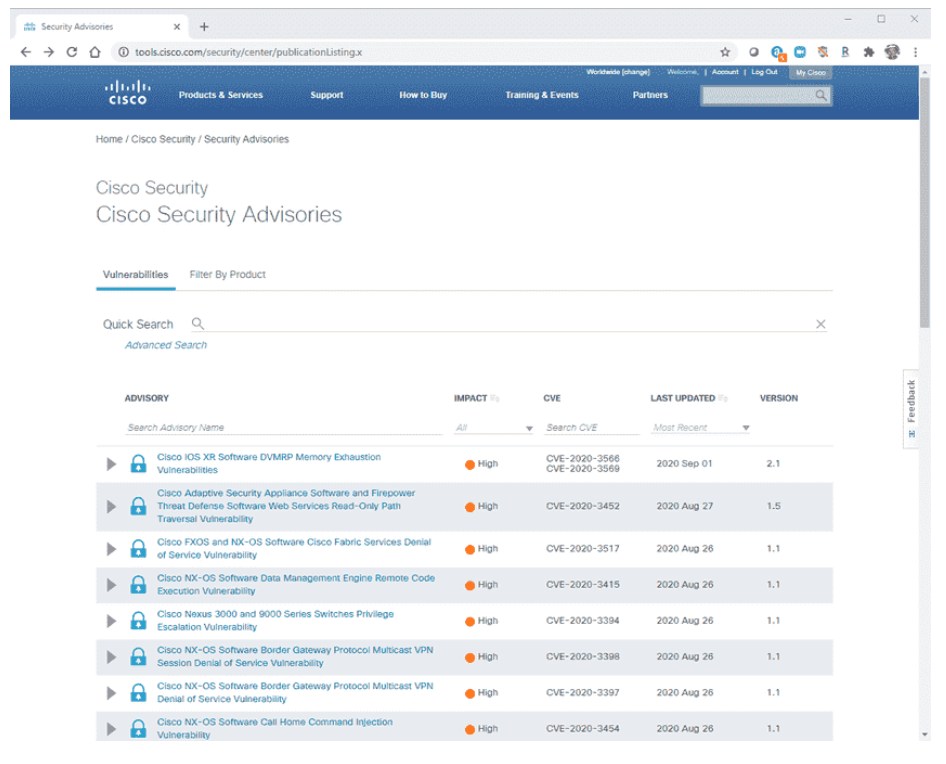

Muchas herramientas están disponibles para ayudar a los administradores de red a adaptar, desarrollar e implementar técnicas de mitigación de amenazas. Por ejemplo, el sitio web de Cisco Talos Intelligence Group, que se muestra en la figura, proporciona seguridad integral e inteligencia de amenazas para defender a los clientes y proteger sus activos.

Otro grupo, llamado Cisco Product Security Incident Response Team (PSIRT), es responsable de investigar y mitigar las posibles vulnerabilidades en los productos Cisco. La figura muestra una página de muestra de Cisco Security Advisories que enumera estas vulnerabilidades en tiempo real y proporciona a los administradores de red información para mitigarlas.

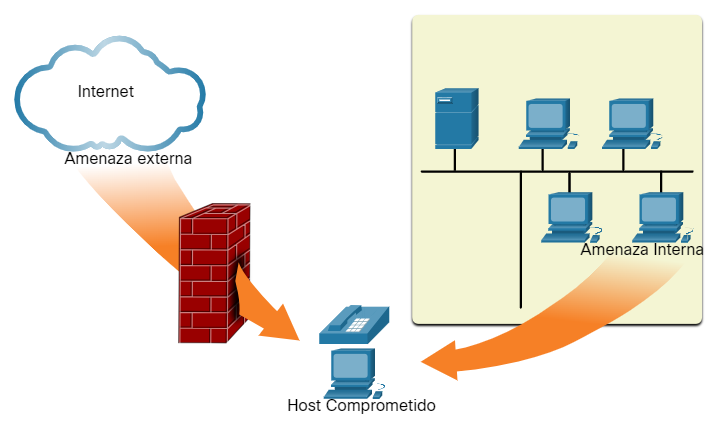

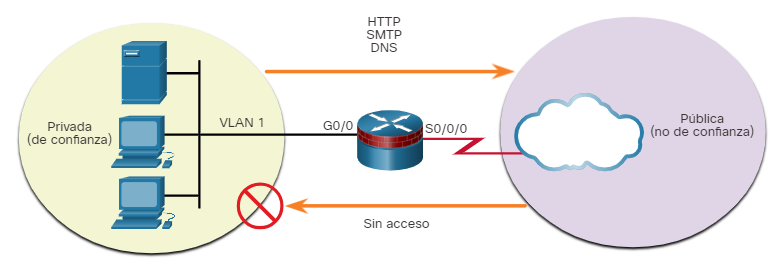

2.1.4 Vectores de Ataques de Red

Un vector de ataque es una ruta por la cual un atacante puede obtener acceso a un servidor, host o red. Los vectores de ataque se originan dentro o fuera de la red corporativa, como se muestra en la figura. Por ejemplo, las amenazas pueden apuntar a una red a través de Internet, para interrumpir las operaciones de la red y crear un ataque de denegación de servicio (DoS).

Amenazas internas y externas

Nota: Un ataque DoS ocurre cuando un dispositivo o aplicación de red está incapacitado y ya no es capaz de admitir solicitudes de usuarios legítimos.

Un usuario interno, como un empleado o un consultor, puede de manera accidental o intencional:- Robar y copiar datos confidenciales a dispositivos de almacenaje, correos electrónicos, software de mensajería y otros medios.

- Comprometer servidores internos o dispositivos de infraestructura de red.

- Desconectar una conexión de red crítica y provoquar una interrupción de la red.

- Conecte una unidad USB infectada a un sistema informático corporativo.

Los profesionales de seguridad de red deben implementar herramientas y aplicar técnicas para mitigar las amenazas externas e internas.

2.1.5 Pérdida de datos

Es probable que los datos sean el activo más valioso de una organización. Los datos de la organización pueden tener que ver con investigación y desarrollo, ventas, finanzas, recursos humanos, asuntos legales, empleados, contratistas y clientes.

Pérdida o filtración de datos son los términos utilizados para describir cuándo los datos se pierden con o sin intención, son robados o se filtran fuera de la organización. La pérdida de datos puede generar:- Daño de la marca/pérdida de la reputación

- Pérdida de la ventaja competitiva

- Pérdida de clientes

- Pérdida de ingresos

- Acciones legales que generen multas y sanciones civiles

- Costo y esfuerzo significativos para notificar a las partes afectadas y recuperarse de la transgresión

Los vectores de pérdida de datos comunes se muestran en la tabla.

2.1.6 Vídeo de PT - investigar un panorama de amenazas

-

En esta actividad de Packet Tracer, cumplirá los siguientes objetivos:

- Parte 1: Investigar una vulnerabilidad de configuración de la red

- Parte 2: investigar una vulnerabilidad de malware de suplantación de identidad

- Parte 3: Investigar una red inalámbrica y la vulnerabilidad de DNS

-

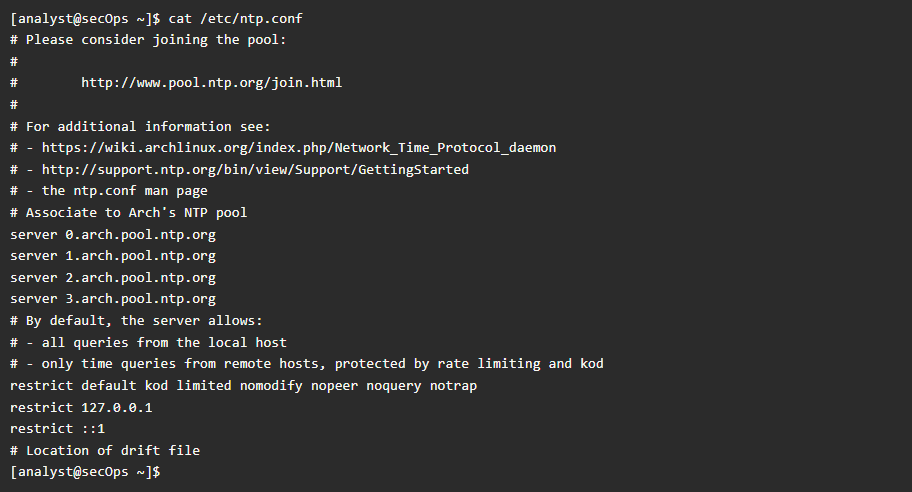

2.2.1 Amenaza, vulnerabilidad y riesgo

Estamos bajo ataque, y los atacantes quieren tener acceso a nuestros activos. Los activos son cualquier elemento de valor para una organización, tales como datos, cualquier tipo de propiedad intelectual, servidores, computadoras, teléfonos inteligentes, tabletas, y más.

Para entender mejor cualquier debate sobre seguridad de la red, es importante conocer los siguientes términos:

- Amenaza: El peligro potencial de un recurso, como los datos o la propia red.

- Vulnerabilidad: Una debilidad en un sistema o en su diseño que podría ser aprovechada por una amenaza.

- Superficie de ataque: Una superficie de ataque es la suma total de las vulnerabilidades presentes en un determinado sistema las cuales son accesibles para un atacante. La superficie de ataque detalla los diferentes puntos donde un atacante podría entrar en un sistema y donde podría obtener datos del sistema. Por ejemplo, su sistema operativo y navegador web podrían ambos necesitar parches de seguridad. Cada uno de ellos es vulnerable a los ataques y están expuestos en la red o en Internet. Juntos, ellos crean una superficie de ataque que un atacante podría aprovechar.

- Ataque: Un ataque (exploit) es un mecanismo que es utilizado para aprovechar una vulnerabilidad y así poner en riesgo un activo. Los ataques pueden ser locales o remotos. Un ataque remoto es uno que tiene lugar en la red sin acceso previo al sistema de destino. El atacante no necesita una cuenta en el sistema final para aprovechar la vulnerabilidad. En un ataque local, el agente de amenaza tiene algún tipo de acceso de usuario o administrador al sistema final. Un ataque local no significa, necesariamente, que el atacante tenga acceso físico al sistema final.

- Riesgo:Es la probabilidad de que una amenaza específica aproveche una vulnerabilidad específica de un activo y provoque un resultado indeseable como consecuencia.

La gestión de riesgos es el proceso que equilibra los costos operacionales de proporcionar medidas de protección con los beneficios que brinda la protección de los activos. Existen cuatro maneras comunes de gestionar el riesgo:

- Aceptación de riesgos: Esto sucede cuando el costo de las opciones de gestión del riesgo sobrepasa el costo del riesgo mismo. El riesgo es aceptado (o sea, es ignorado) y no se toma ninguna medida

- Evasión de riesgos: Esto significa evitar cualquier exposición al riesgo eliminando la actividad o el dispositivo que presenta el riesgo. Al eliminar una actividad para evitar riesgos, también se pierden los beneficios posibles de la actividad.

- Reducción de riesgos: Esto reduce la exposición al riesgo o reduce el impacto del riesgo mediante la adopción de medidas para disminuir el riesgo. Es la estrategia de mitigación de riesgos más comúnmente utilizada. Esta estrategia requiere una evaluación cuidadosa de los costos de las pérdidas, la estrategia de mitigación y los beneficios obtenidos de la operación o actividad en riesgo.

- Transferencia de riesgos: Algunos o todos los riesgos son transferidos a un tercero que acepte hacerse cargo, como una compañia de seguros.

Otros términos comúnmente utilizados en la seguridad de la red son los siguientes:

- Contramedida - las acciones que se toman para proteger los activos mitigando una amenaza o reduciendo el riesgo.

- Impacto - El daño potencial que sufre la organización que es causada debido a la amenaza.

2.2.2 Hacker vs actor de amenazas

Como sabemos, “hacker” es un término comumente usado para describir a un atacante. Sin embargo, el término "hacker" tiene una variedad de significados, como los siguientes:

- Un programador inteligente capaz de desarrollar nuevos programas y cambios de código en los programas existentes para hacerlos más eficientes.

- Una red profesional que utiliza habilidades de programación sofisticadas para asegurar que las redes no sean vulnerables a los ataques.

- Una persona que trata de obtener acceso no autorizado a los dispositivos en Internet.

- Una persona que ejecuta programas para prevenir o retardar el acceso a la red de un gran número de usuarios, o para dañar o eliminar los datos en los servidores.

Un vector de ataque es una ruta por la cual un atacante puede obtener acceso a un servidor, host o red. Los vectores de ataque se originan dentro o fuera de la red corporativa, como se muestra en la figura. Por ejemplo, las amenazas pueden apuntar a una red a través de Internet, para interrumpir las operaciones de la red y crear un ataque de denegación de servicio (DoS).

Amenazas internas y externas

Como se muestra en la figura, se suelen usar los términos hacker de sombrero blanco, hacker de sombrero negro y hacker de sombrero gris para describir a los hackers.

- Los hackers de sombrero blanco son hackers éticos que utilizan sus habilidades de programación con fines buenos, éticos y legales. Pueden realizar pruebas de penetración de redes con la finalidad de poner en riesgo los sistemas y las redes usando sus conocimientos sobre sistemas de seguridad informática con el fin de detectar las vulnerabilidades de la red. Las vulnerabilidades de seguridad son reportadas a los desarrolladores y al personal de seguridad quienes intentaran arreglar la vulnerabilidad antes que pueda ser explotada. Algunas organizaciones otorgan premios o recompensan a los hackers de sombrero blanco cuando proveen información que ayuda a identificar vulnerabilidades.

- Los hackers de sombrero gris son personas que cometen delitos y realizan acciones probablemente poco éticas, pero no para beneficio personal ni para causar daños. Un ejemplo sería alguien que pone en riesgo una red sin permiso y luego divulga la vulnerabilidad públicamente. Un hacker de sombrero gris puede divulgar una vulnerabilidad la organización afectada después de haber puesto en peligro la red. Esto permite que la organización solucione el problema.

- Los hackers de sombrero negro son delincuentes poco éticos que violan la seguridad de una computadora y una red para beneficio personal o por motivos maliciosos, como ataques a la red. Los hackers de Sombrero Negro atacan las vulnerabilidades para comprometer la computadora y los sistemas de red.

2.2.3 Evolución de los actores de amenazas

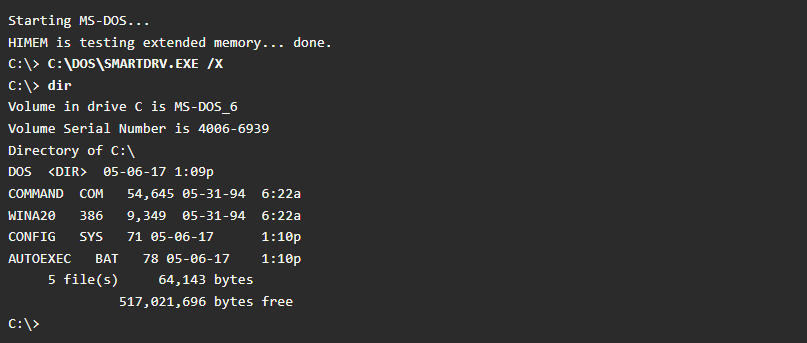

El hacking comenzó en los sesenta con el “phone freaking” o el “phreaking”, una actividad que hace referencia al uso de diversas frecuencias de audio para manipular los sistemas telefónicos. En aquel momento, los sistemas telefónicos utilizaban varios tonos (o la marcación por tonos) para indicar distintas funciones. Los primeros agentes de amenaza se dieron cuenta de que, imitando un tono con un silbato, podían atacar los sistemas telefónicos y hacer llamadas de larga distancia gratis.

A mediados de los ochenta, se usaban módems de acceso telefónico para conectar las computadoras a las redes. Los agentes de amenaza desarrollaron programas de “war dialing” que marcaban cada número de teléfono en un área determinada en busca de computadoras, sistemas de tablón de anuncios y máquinas de fax. Cuando se encontraba un número de teléfono, se utilizaban programas que descifren contraseñas para obtener acceso. Desde entonces, los perfiles generales de los agentes de amenaza y sus motivos han cambiado un poco.

Existen muchos tipos diferentes de atacantes.- Script kiddies: El término “script kiddies” surgió en los noventa y se refiere a los atacantes adolescentes o inexpertos que ejecutan scripts, herramientas y exploits existentes para ocasionar daño, generalmente sin buscar obtener ganancias.

- Vulnerability brokers: Por lo general, los "Vulnerability brokers" son hackers de sombrero gris que intentan descubrir los ataques e informarlos a los proveedores, a veces a cambio de premios o recompensas.

- Hacktivistas: Hacktivistas es un término que hace referencia a los hackers de sombrero gris que se reúnen y protestan contra diferentes ideas políticas y sociales. Los hacktivistas protestan en público contra las organizaciones o los gobiernos mediante la publicación de artículos, vídeos, la filtración de información confidencial y la ejecución de ataques de denegación de servicio distribuida.

- Ciberdelincuentes: El término Ciberdelincuente es utilizado para los hackers de sombrero negro que son independientes o trabajan para grandes organizaciones de delito cibernético. Cada año, los delincuentes cibernéticos son responsables de robar miles de millones de dólares de consumidores y empresas.

- Patrocinados por el estado: Los hackers patrocinados por el estado son agentes de amenaza que roban secretos de gobierno, recogen inteligencia y sabotean las redes de gobiernos extranjeros, grupos terroristas y corporaciones. La mayoría de los países del mundo participan en algún tipo de hacking patrocinado por el estado. Según la perspectiva de cada persona, se trata de hackers de sombrero blanco o de sombrero negro.

2.2.4 Ciberdelincuentes

Los ciberdelincuentes son agentes de amenaza cuya motivación es hacer dinero como sea. Aunque los ciberdelincuentes trabajan de manera independiente algunas veces, lo más común es que reciban financiación y patrocinio de organizaciones criminales. Se calcula que, en todo el mundo, los ciberdelincuentes roban miles de millones de dólares de los consumidores y las empresas cada año.

Los ciberdelincuentes hacen sus negocios en un mercado ilegal donde compran, venden e intercambian ataques y herramientas. Ellos también compran y venden información personal y de propiedad intelectual que roban de sus víctimas. Los ciberdelincuentes apuntan a pequeñas empresas y consumidores, así como a grandes empresas e industrias.

2.2.5 Tareas de ciberseguridad

Los agentes de amenaza no discriminan. Atacan terminales vulnerables de usuarios domésticos y pequeñas y medianas empresas, al igual que de organizaciones públicas y privadas importantes.

Para hacer más seguro el Internet y las redes, todos debemos desarrollar un buen nivel de conocimiento sobre ciberseguridad. La ciberseguridad es una responsabilidad compartida que deben practicar todos los usuarios. Por ejemplo, debemos informar los casos de ciberdelincuencia a las autoridades competentes, ser conscientes de posibles amenazas en la web y en el correo electrónico, y proteger de los robos la información importante.

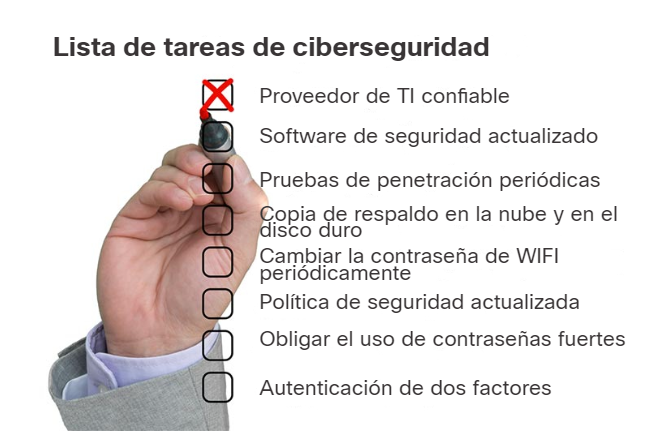

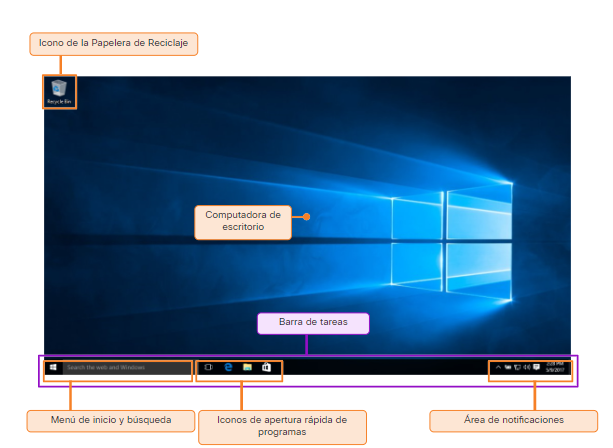

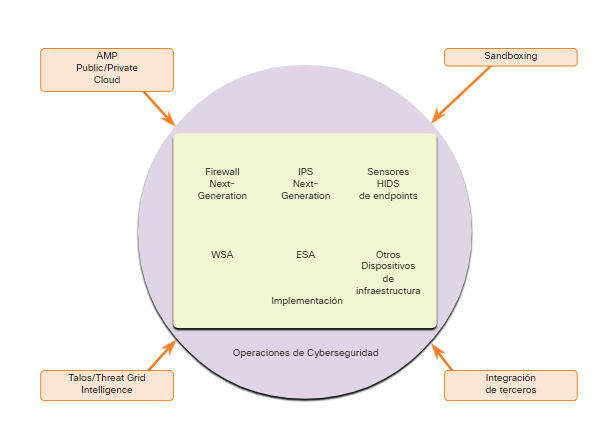

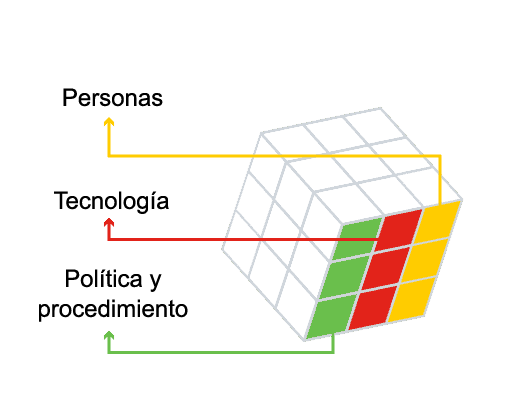

Las organizaciones deben tomar medidas y proteger sus activos, usuarios y clientes. Deben desarrollar e implementar tareas de ciberseguridad, como las que aparecen en la figura.

2.2.6 Indicadores de amenazas cibernéticas

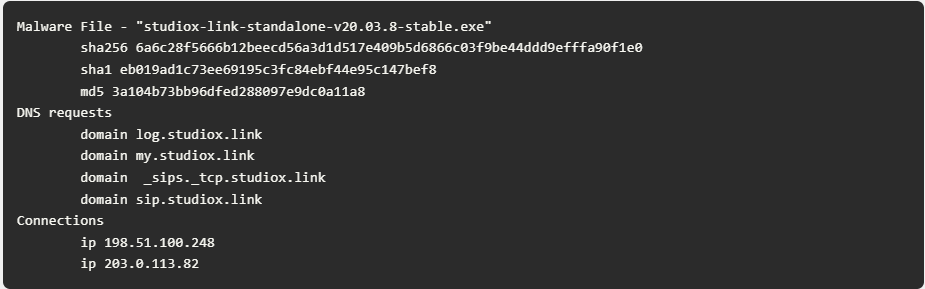

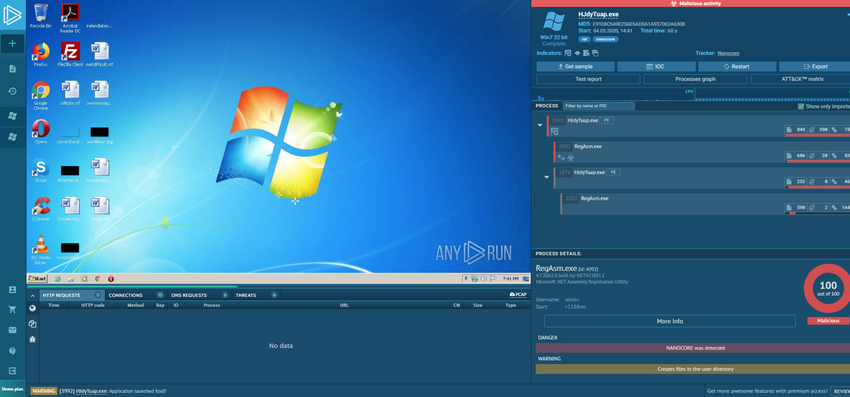

Muchos ataques de red pueden ser prevenidos si se comparte la información acerca de los Indicadores de Peligro (IOC). Cada ataque tiene atributos únicos que lo identifican. Los indicadores de compromiso(IOC, por sus siglas en inglés) son la evidencia de que se ha producido un ataque. Los IOC pueden ser características que identifican archivos de malware, direcciones IP de servidores que se utilizan en ataques, nombres de archivos y cambios característicos realizados en el software de un sistema final (end system), entre otros. Los IOC ayudan al personal de ciberseguridad a identificar lo que ha ocurrido en un ataque y a desarrollar defensas contra el ataque. En la figura se muestra un resumen del IOC para un fragmento de malware.

Por ejemplo, un usuario recibe un correo electrónico en el que lee que ha sido el ganador de un gran premio. Si hace clic en el enlace, el correo electrónico termina siendo un ataque. El IOC puede incluir el hecho de que el usuario no interactuó con el correo, la dirección IP del remitente, la línea del asunto del correo electrónico, el enlace incluido para hacer click o un archivo adjunto para descargar, entre otros.

Los indicadores de ataque (IOA, por sus siglas en inglés) se centran más en la motivación detrás de un ataque y en los medios potenciales por los que los atacantes han comprometido o comprometerán las vulnerabilidades para acceder a los activos. Los IOA se interesan por las estrategias que utilizan los atacantes. Por esta razón, en lugar de informar la respuesta a una sola amenaza, los IOA pueden ayudar a generar un enfoque de seguridad proactivo. Esto se debe a que las estrategias se pueden reutilizar en múltiples contextos y múltiples ataques. Por lo tanto, defenderse contra una estrategia puede evitar futuros ataques que utilicen la misma estrategia o estrategia similar.

2.2.7 Intercambio de información sobre amenazas y concientización sobre la ciberseguridad

En la actualidad, los gobiernos están promoviendo activamente la ciberseguridad. Por ejemplo, la Agencia de Seguridad e Infraestructura de Ciberseguridad de los Estados Unidos (CISA, siglas en inglés) está liderando los esfuerzos para automatizar el intercambio de información de ciberseguridad con organizaciones públicas y privadas sin costo alguno. CISA utiliza un sistema llamado Intercambio Automatizado de Indicadores (AIS, siglas en inglés). AIS permite el intercambio de indicadores de ataque entre el gobierno de los Estados Unidos y el sector privado tan pronto como las amenazas son verificadas. CISA ofrece muchos recursos que ayudan a limitar el tamaño de la superficie de ataque de Los Estados Unidos.

La CISA y la Alianza Nacional de Ciberseguridad (NCSA) promueven la ciberseguridad para todos los usuarios. Por ejemplo, tienen una campaña anual en octubre que se denomina “Mes de conciencia sobre la ciberseguridad nacional (NCASM, siglas en inglés)”. Esta campaña fue desarrollada para promover y crear conciencia sobre la ciberseguridad.

El tema de la NCASM para 2019 fue "Tú propio TI" Seguridad de TI. Protección de TI. Esta campaña animó a todos los ciudadanos a ser más seguros y personalmente responsables en el uso de las buenas prácticas de seguridad en línea. La campaña proporciona material sobre una amplia variedad de temas de seguridad, entre ellos:- Seguridad en las redes sociales

- Actualizar la configuración de privacidad

- Concientización de la seguridad en las aplicaciones

- Mantener el software actualizado

- Compras en línea seguras

- Seguridad Wi-Fi

- Proteger los datos de los clientes

La Agencia Europea de Seguridad de las Redes y de la Información (ENISA, siglas en inglés) ofrece asesoramiento y soluciones para los desafíos de ciberseguridad de los Estados miembros de la Unión Europea. ENISA cumple un papel en Europa similar al papel de CISA en los Estados Unidos.

-

Recibir una calificación

-

2.3.1 ¿Qué aprendí en este Módulo?

-

CuestionarioRecibir una calificación

-

-

3.0.1 ¿Por qué debería tomar este módulo?

Los protocolos son el fundamento de las comunicaciones de datos. Por esta razón, han sido un objetivo de los atacantes desde hace mucho tiempo. Los analistas de ciberseguridad deben comprender cómo los atacantes utilizan las características de los protocolos comunes en los ciberataques.

Este módulo proporciona una visión general de los campos de paquetes IP de capa 3 y los campos de segmento TCP y UDP de capa 4, y analiza las vulnerabilidades de cada uno.

3.0.2 ¿Qué aprenderé en este módulo?

Este módulo contiene lo siguiente:

- 3 Videos

- 2 Actividades de Verifique su Comprensión

- 1 Prueba del Módulo

Objetivo del módulo: Explicar como las vulnerabilidades TCP/IP permiten que se ejecuten ataques a las redes.Título del tema Objetivo del tema Detalles de IP PDU Explicar la estructura de encabezado de IPv4 e IPv5. Vulnerabilidades de IP Explicar cómo las vulnerabilidades de IP permiten ataques de red. Vulnerabilidades TCP y UDP Explicar cómo las vulnerabilidades de TCP y UDP permiten los ataques a la red.

-

3.1.1 IPv4 y IPv6

IP fue diseñado como un protocolo sin conexión de capa 3. Brinda las funciones necesarias para enviar un paquete de un host de origen a uno de destino mediante un sistema interconectado de redes. El protocolo no fue diseñado para rastrear ni administrar el flujo de paquetes. Si es necesario, TCP realiza principalmente estas funciones en la capa 4.

El protocolo IP no hace ningún esfuerzo para validar si la dirección IP de origen que figura en un paquete realmente proviene de ese origen. Por eso, los agentes de amenaza pueden enviar paquetes con una dirección IP de origen falsa. Además, los agentes de amenaza pueden alterar los demás campos del encabezado de IP para llevar a cabo sus ataques. Por lo tanto, es importante que los analistas de seguridad entiendan los diferentes campos de los encabezados de IPv4 e IPv6.

3.1.2 El encabezado del Packet IPv4

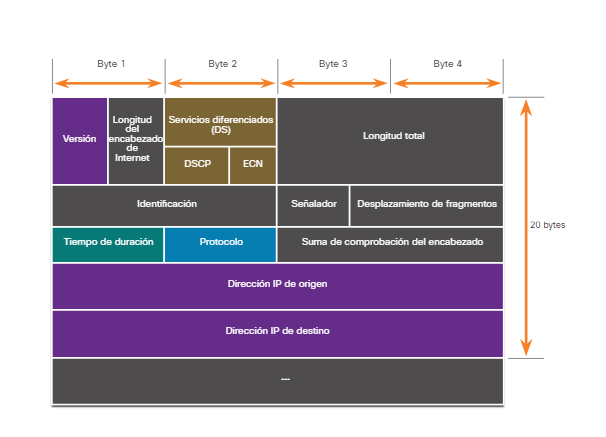

Los campos acerca del encabezado IPv4 se muestran en la siguiente figura.

Encabezado de paquetes IPv4

Contiene un valor binario de 4 bits establecido en "0100" que lo identifica como un paquete de IPv4.- Versión :

- Longitud del encabezado de Internet:

La longitud mínima de un encabezado IP es de 20 bytes.- Servicios diferenciados o DiffServ (DS):

Los seis bits más importantes del campo DiffServ se encuentran en el punto de código de servicios diferenciados (DSCP, Differentiated Services Code Point).

Los dos últimos bits son los bits de notificación de congestión explícita (ECN, Explicit Congestion Notification).- Longitud total:

El campo de longitud total es de 2 bytes, por lo que el tamaño máximo de un paquete IP es de 65 535 bytes.- Identificación, Banderas y Desplazamiento de fragmentos:

El paquete se dividirá fragmentará en paquetes más pequeños y se rearmará más adelante.

Estos campos se utilizan para fragmentar y rearmar los paquetes.- Tiempo de Existencia (TTL, siglas en inglés):

Este campo se utiliza para identificar el protocolo de capa superior.

Este valor binario de 8 bits indica el tipo de carga de datos que lleva el paquete, lo que permite que la capa de red transmita los datos al protocolo de capa superior apropiado.

ICMP (1), TCP (6) y UDP (17) son algunos valores comunes.- Protocolo:

Este valor binario de 8 bits indica el tipo de carga de datos que lleva el paquete, lo que permite que la capa de red transmita los datos al protocolo de capa superior apropiado.ICMP (1), TCP (6) y UDP (17) son algunos valores comunes.

- Checksum del encabezado:

Corresponde a un valor que es calculado basándose en el contenido del encabezado IP del paquete.

Se utiliza para determinar si se han introducido errores durante la transmisión.

- Dirección IPv4 de origen:

La dirección IPv4 de origen siempre es una dirección de Unicast.- Dirección IPv4 de destino:

- Opciones y Relleno:

Si las opciones de valores no son un múltiplo de 32 bits, se agregan o intercalan ceros para garantizar que este campo contenga un múltiplo de 32 bits.

3.1.3 Video - Ejemplo de encabezados IPv4 en Wireshark

3.1.4 El encabezado del Packet IPv6

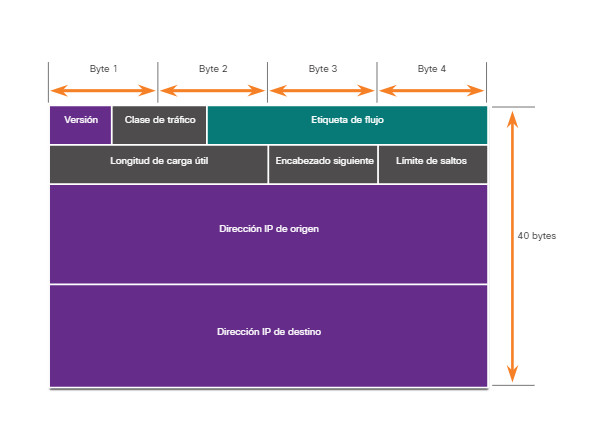

Existen ocho campos en el encabezado IPv6, tal como se muestra en la figura.

Encabezado de paquetes IPv6

Versión:

- Este campo contiene un valor binario de 4 bits establecido en "0110" que lo identifica como un paquete IPv6.

Clase de tráfico:

- Este campo de 8 bits es equivalente al campo Differentiated Services (DS) de IPv4

Etiqueta de flujo:

- Este campo de 20 bits sugiere que todos los paquetes con la misma etiqueta de flujo sean manejados de la misma manera por los routers

Longitud de la payload(carga útil):

- Este campo de 16 bits indica la longitud de la porción de datos o de la payload (carga útil) del paquete IPv6.

Próximo encabezado:

- Este campo de 8 bits es equivalente al campo "Protocolo" de IPv4.

- Es un valor que indica el tipo de payload (carga útil) de datos que contiene el paquete, lo cual permite que la capa de red transmita los datos al protocolo de capa superior apropiado.

Límite de saltos:

- Este campo de 8 bits sustituye el campo TTL de IPv4.

- Cada router que reenvía el paquete reduce este valor en 1.

- Cuando llega a cero, se descarta el paquete y se envía un mensaje de tiempo superado de ICMPv6 al host de origen que indica que el paquete no llegó a destino porque excedió el límite de saltos.

Dirección IPv6 de origen:

- Este campo de 128 bits identifica la dirección IPv6 de origen del host emisor.

Dirección IPv6 de destino:

- Este campo de 128 bits identifica la dirección IPv6 del host receptor.

Un paquete IPv6 también contiene encabezados de extensión (EH) que proporcionan información opcional de la capa de red. Los encabezados de extensión son opcionales y están ubicados entre el encabezado de IPv6 y la payload (carga útil). Los encabezados de extensión (EH) se utilizan para fragmentar, dar seguridad, soportar movilidad, entre otras.

A diferencia de IPv4, los routers no fragmentan los paquetes IPv6 enrutados.

3.1.5 Video - Ejemplo de encabezados IPv6 en Wireshark

-

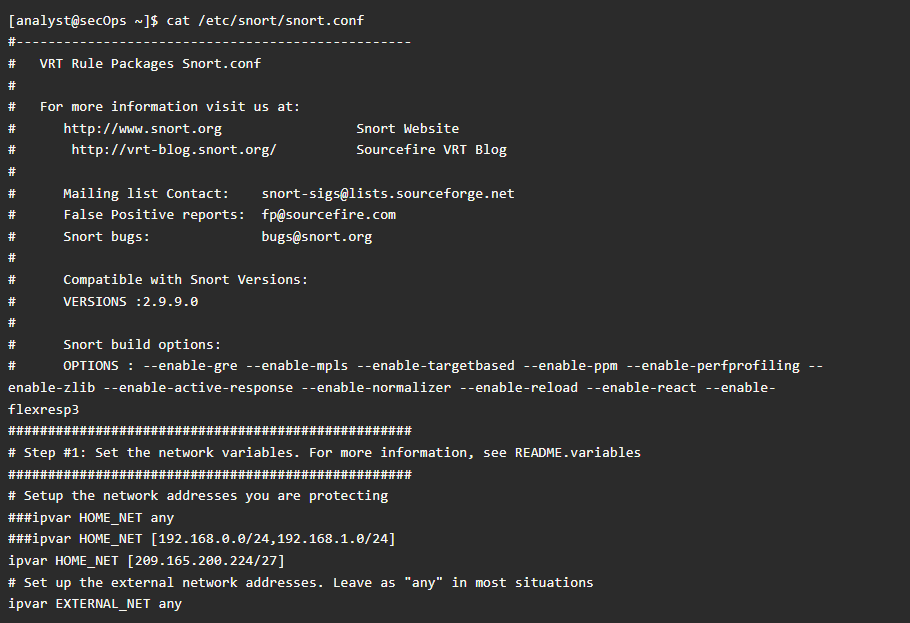

3.2.1 Vulnerabilidades de IP

Ataques de ICMP:

Los atacantes utilizan paquetes de echo (pings) del Protocolo de Mensajes de Control de Internet (ICMP) para detectar subredes y hosts en una red protegida, y luego generar ataques DoS de saturación y modificar las tablas de enrutamiento de los hosts.

Ataques de Denegación de Servicios (DoS, siglas en inglés):

Los atacantes intentan impedir que usuarios legítimos tengan acceso a información o servicios.Ataques de Denegación de Servicios Distribuida (DDoS, siglas en inglés):

Similar a los ataques DoS, pero es llevado a cabo mediante un ataque simultáneo y coordinado desde varias máquinas de origen.Ataques de Suplantación de dirección:

Los atacantes suplantan la dirección IP de origen en un intento por llevar a cabo blind spoofing o non-blind spoofingAtaques Man-in-the-middle (MiTM):

Los atacantes se posicionan entre un origen y un destino para monitorear, capturar y controlar la comunicación en forma transparente. Ellos simplemente pueden monitorear pasivamente (eavesdropping), inspeccionando paquetes capturados o alterarlos y reenviarlos a su destino original.Secuestros de sesiones :Los atacantes obtienen acceso a la red física y, luego, usan un ataque de tipo MiTM para secuestrar una sesión.

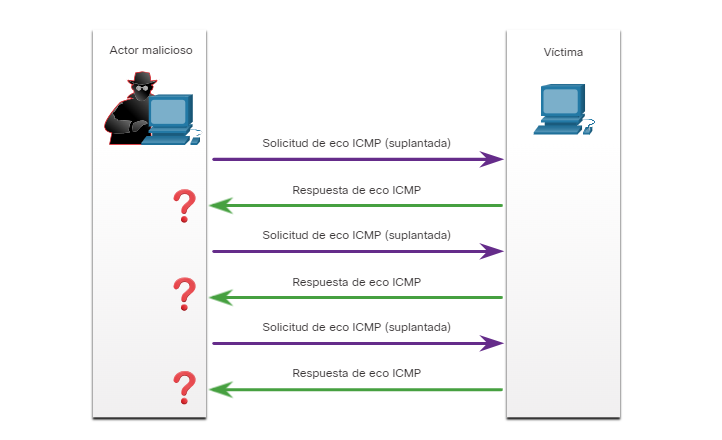

3.2.2 Ataques de ICMP

El ICMP se desarrolló para llevar mensajes de diagnóstico e informar condiciones de error cuando no están disponibles rutas, hosts y puertos. Los mensajes de ICMP son generados por los dispositivos cuando ocurre un error o una interrupción en la red. El comando "ping" es un mensaje de ICMP generado por el usuario, es una "solicitud echo", y es utilizado para verificar la conectividad a un destino.

Los agentes de amenaza utilizan el ICMP para los ataques de reconocimiento y análisis. Esto les permite iniciar ataques de recopilación de información para conocer la disposición de una topología de red, detectar qué hosts están activos (dentro del alcance), identificar el sistema operativo del host (identificación del SO) y determinar el estado de un firewall.

Los atacantes también utilizan ICMP para realizar ataques DoS y DDoS, como se muestra en el ataque de saturación de ICMP en la imagen.

ICMP Flood

Nota: ICMP para IPv4 (ICMPv4) e ICMP para IPv6 (ICMPv6) son susceptibles a ataques similares.

La siguiente tabla menciona algunos mensajes de interés ICMP para los atacantes.

Las redes deben tener filtros estrictos de Lista de Control de Acceso (ACL, siglas en inglés) de ICMP en el perímetro de la red para evitar sondeos de ICMP desde Internet. Los analistas de seguridad deben ser capaces de detectar ataques relacionados con ICMP observando el tráfico capturado y los archivos de registro. En el caso de redes grandes, los dispositivos de seguridad (como Firewalls e IDS) deben detectar este tipo de ataques y generar alertas para los analistas de seguridad.

3.2.3 Video - Ataques de Amplificación, Reflexión, y Suplantación (Spoofing)

3.2.4 Ataques de Reflexión y Amplificación

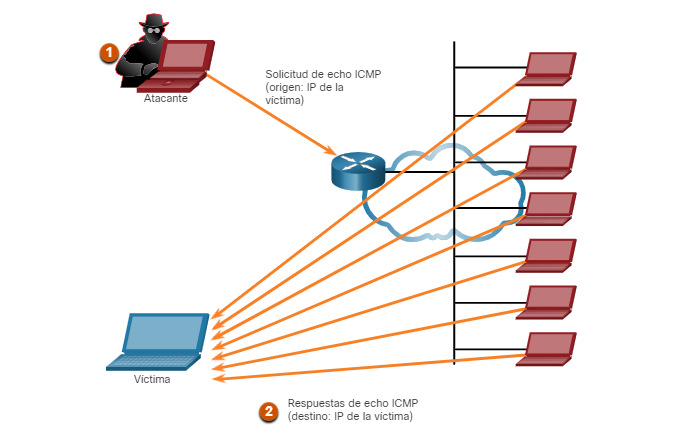

Los atacantes suelen usar técnicas de amplificación y reflexión para crear ataques de DoS. La figura muestra como una técnica de amplificación y reflexión llamada "Smurf attack" es utilizada para abrumar o sobrecargar a un objetivo.

- Amplificación - El atacante reenvía mensajes de "echo request" de ICMP a muchos hosts. Estos mensajes contienen la dirección IP de origen de la víctima.

- Reflejo - todos estos hosts responden a la dirección IP falsa de la víctima para abrumarla.

Los atacantes también usan ataques de agotamiento de recursos. Estos ataques consumen los recursos de un host objetivo detener su funcionamiento o consumir los recursos de una red.3.2.5 Ataques de suplantación (spoofing) de direcciones

Los ataques de Suplantación de dirección IP se producen cuando un atacante crea paquetes con información suplantada de la dirección IP de origen, ya sea para ocultar la identidad del remitente o hacerse pasar por otro usuario legítimo. Entonces, el atacante puede obtener acceso a datos a los que, de otro modo, no podría acceder, o para eludir configuraciones de seguridad. La Suplantación de dirección IP suele formar parte de otro ataque denominado ataque Smurf.

Los ataques de Spoofing (suplantación) pueden ser "blind" (a ciegas) o "non-blind" (con visibilidad):

- Non-blind spoofing: El atacante puede observar el tráfico que está siendo enviado entre el host y el objetivo. El atacante usa este tipo de suplantación para inspeccionar el paquete de respuesta del objetivo. Esta técnica determina el estado de un Firewall y la predicción del número de secuencia. También puede secuestrar una sesión autorizada.

- Blind spoofing: El atacante no puede ver el tráfico que se envía entre el host y el objetivo. Este tipo de suplantación se utiliza en ataques de DoS.

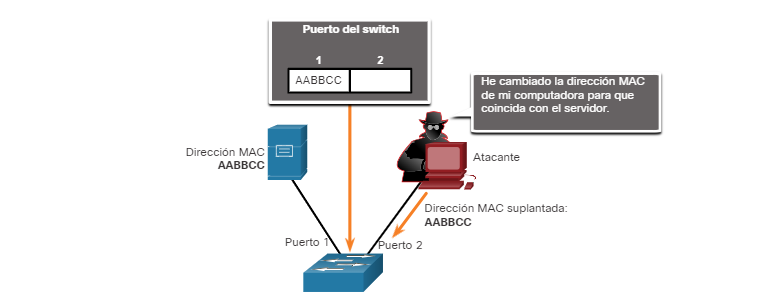

Los ataques de suplantación de dirección MAC se utilizan cuando los agentes de amenaza tienen acceso a la red interna. Los atacantes cambian la dirección MAC de su host para que coincida con otra dirección MAC conocida de un host objetivo, como se ve en la Figura 1. Luego, el host atacante envía una trama a través de la red con la dirección MAC recién configurada. Cuando el switch recibe la trama, examina la dirección MAC de origen.

El atacante falsifica la dirección MAC de un servidor

El switch sobrescribe la entrada actual en la tabla CAM y asigna la dirección MAC al puerto nuevo, como se ve en la Figura 2. Luego, reenvía las tramas destinadas al host objetivo, hacia el host atacante.

Un switch actualiza la tabla CAM con una dirección falsa

La suplantación de aplicaciones o servicios es otro ejemplo de suplantación. Un atacante puede conectar un servidor DHCP malicioso para crear una condición MiTM.

-

Recibir una calificación

-

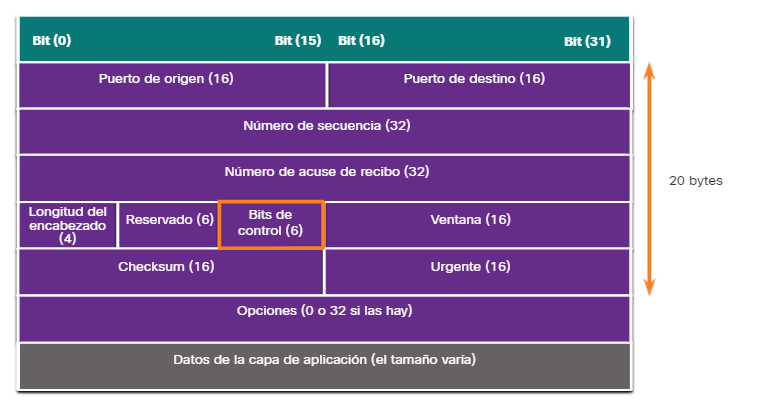

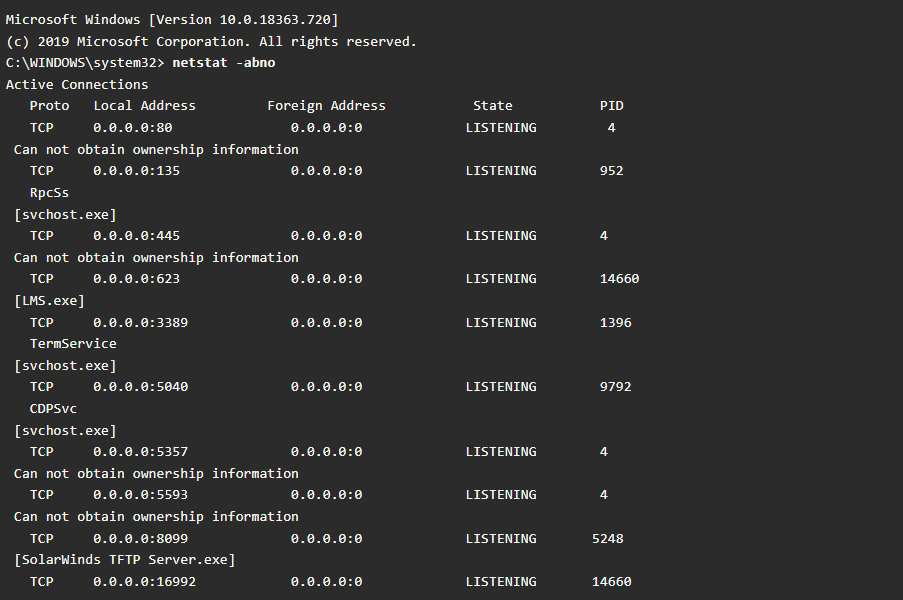

3.3.1 Encabezado de Segmento TCP

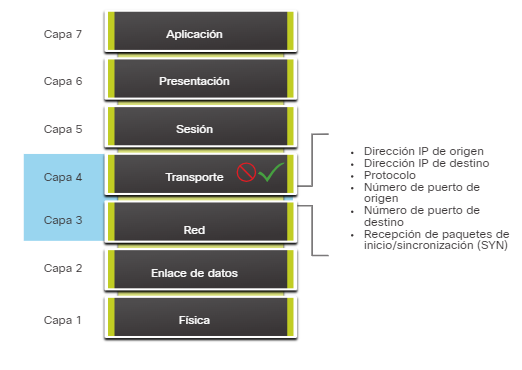

Si bien algunos ataques apuntan a IP, este tema trata los ataques que apuntan a TCP y UDP.

La información de segmento de TCP aparece inmediatamente después del encabezado de IP. En la figura se muestran los campos del segmento TCP y los Flags para el campo de bits de control.

Los siguientes son los seis bits de control del segmento TCP:

- URG - campo indicador urgente importante

- ACK - campo de reconocimiento significativo

- PSH - función de empuje

- RST - restablecer la conexión

- SYN - sincronizar números de secuencia

- FIN -no hay más datos del emisor

3.3.2 Servicios TCP

El TCP ofrece los siguientes servicios:

- Entrega confiable - TCP incorpora reconocimientos para garantizar la entrega, en lugar de depender de protocolos de capa superior para detectar y resolver errores. Si no se recibe un acuse de recibo oportuno, el emisor retransmite los datos. Requerir acuses de recibo de los datos recibidos puede causar retardos sustanciales. Algunos ejemplos de los protocolos de capa de aplicación que hacen uso de la confiabilidad de TCP incluyen HTTP, SSL/TLS, FTP y transferencias de zona DNS.

- Control de flujo - el TCP implementa el control de flujo para abordar este problema. En lugar de acusar recibo de un segmento a la vez, es posible hacerlo con varios segmentos acusando recibo de un único segmento individual.

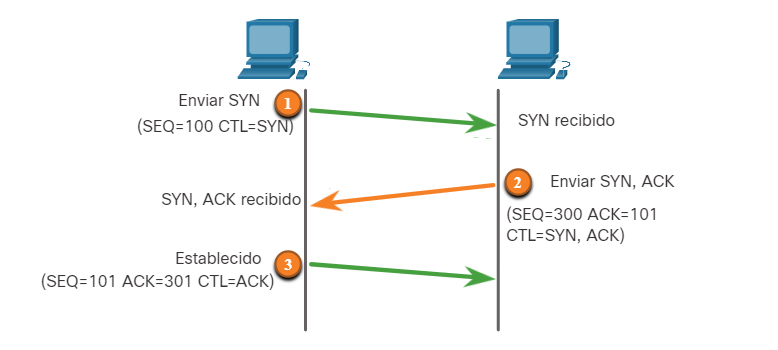

- Comunicación con estado - La comunicación TCP con estado entre 2 partes ocurre durante la comunicación de "intercambio de señales de tres vías" de TCP (three-way handshake.) Antes de que sea posible transferir datos utilizando el TCP, una comunicación de "intercambio de señales de tres vías" abre la conexión TCP, tal como se ve en la Figura. Si ambas partes aceptan la conexión TCP, pueden enviar y recibir datos utilizando TCP.

Una conexión TCP se establece en tres pasos:

- El cliente de origen solicita una sesión de comunicación con el servidor.

- El servidor reconoce la sesión de comunicación de cliente a servidor y solicita una sesión de comunicación de servidor a cliente.

- El cliente que inicia reconoce la sesión de comunicación de servidor a cliente.

3.3.3 Ataques TCP

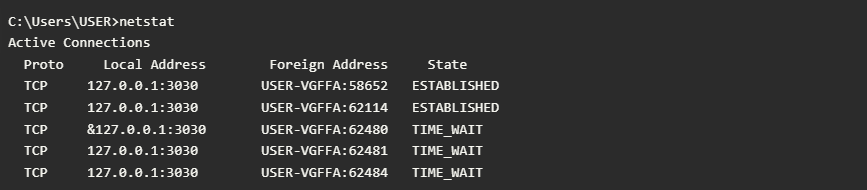

Las aplicaciones de red utilizan puertos TCP o UDP. Los agentes de amenaza llevan a cabo análisis de puertos de los dispositivos objetivo para detectar qué servicios ofrecen.

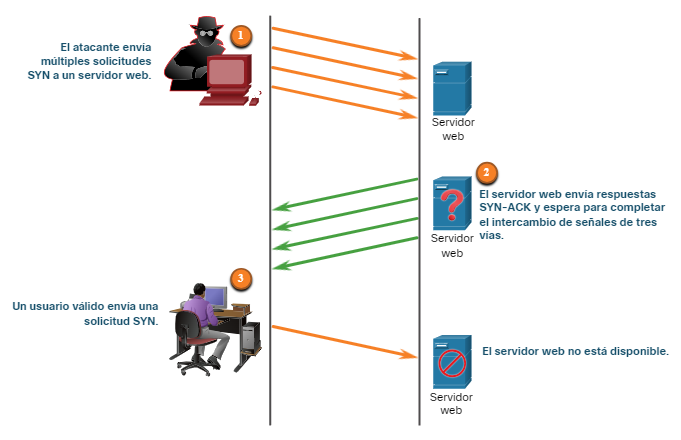

Ataque de saturación SYN a TCP

El ataque de saturación de SYN de TCP ataca la comunicación de "intercambio de señales de tres vías" de TCP. Como se observa en la Figura 1, el atacante envía constantemente a un objetivo paquetes de solicitud de sesión TCP SYN con una dirección IP de origen falsificada de manera aleatoria. El dispositivo de destino responde con un paquete SYN-ACK de TCP a la dirección IP falsificada y espera un paquete ACK de TCP. Las respuestas nunca llegan. Finalmente, el host objetivo se ve sobrecargado por las conexiones TCP medio abiertas, y los servicios TCP se deniegan a los usuarios legítimos.

Ataque de saturación SYN a TCP

- El atacante envía múltiples solicitudes SYN a un servidor web.

- El servidor web responde con SYN-ACK para cada solicitud SYN y espera para completar el intercambio de señales de tres vías.

- Un usuario válido no puede acceder al servidor web porque el servidor tiene demasiadas conexiones TCP medio abiertas

Ataque de restablecimiento a TCP

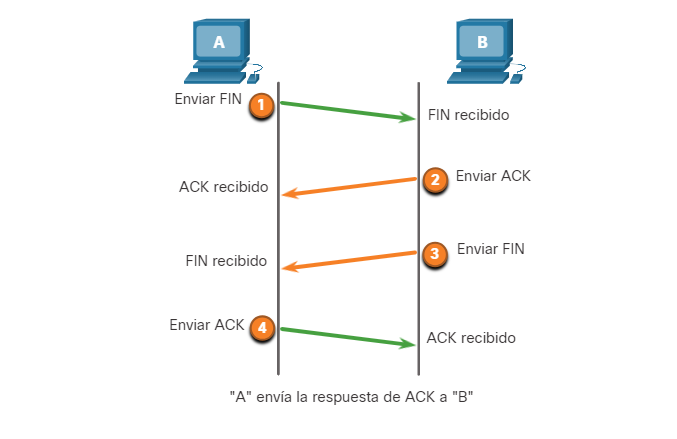

Un ataque de restablecimiento de TCP puede utilizarse para terminar las comunicaciones de TCP entre dos hosts. La figura muestra como TCP utiliza un intercambio de cuatro vías para cerrar la conexión TCP con un par de segmentos FIN y ACK desde cada terminal de TCP. Una conexión TCP termina cuando recibe un bit RST. Esta es una manera abrupta de eliminar la conexión TCP e informar al host de recepción que deje de usar la conexión TCP de inmediato. Un agente de amenaza podría efectuar un ataque de restablecimiento de TCP y enviar un paquete falso con un RST de TCP a uno o ambos terminales.

Terminar una conexión TCP

La finalización de una sesión TCP utiliza el siguiente proceso de intercambio de cuatro vías:

- Cuando el cliente no tiene más datos para enviar en la transmisión, envía un segmento con el indicador FIN establecido.

- El servidor envía un ACK para acusar recibo del FIN para terminar la sesión del cliente al servidor.

- El servidor envía el FIN al cliente para finalizar la sesión de servidor a cliente.

- El cliente responde con un ACK para reconocer el FIN del servidor.

Secuestro de sesiones TCPOtra vulnerabilidad es el secuestro de sesiones de TCP. Aunque es difícil de realizar, permite que un atacante tome el control de un host autenticado mientras este se comunica con el objetivo El atacante tendría que suplantar la dirección IP de un host, predecir el siguiente número de secuencia y enviar un ACK al otro host. Si tiene éxito, el atacante puede enviar, pero no recibir, datos desde el dispositivo objetivo.

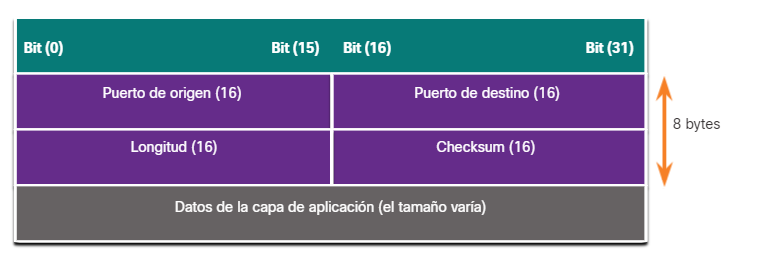

3.3.4 Encabezado y Operación del Segmento UDP