Campus

Campus

Práctica de laboratorio: Explorar tráfico DNS

Objetivos

Parte 1: Capturar tráfico DNS

Parte 2: Explorar tráfico de consultas DNS

Parte 3: Explorar tráfico de respuestas DNS

Trasfondo/Situación

Wireshark es una herramienta de captura y análisis de paquetes de código abierto. Wireshark proporciona un desglose detallado de la pila de protocolos de red. Wireshark le permite filtrar tráfico para solucionar problemas de red, investigar problemas de seguridad y analizar protocolos de red. Como Wireshark permite ver los detalles de los paquetes, un atacante también puede utilizarla como herramienta de reconocimiento.

En esta práctica de laboratorio instalaremos y utilizaremos Wireshark para filtrar paquetes DNS y ver los detalles de los paquetes de consultas y respuestas DNS.

Recursos necesarios

= Una computadora personal con acceso a internet y Wireshark instalado

Instrucciones

Parte 1: Capture el tráfico DNS

Paso 1: Descargue e instale Wireshark.

a. Descargue la última versión estable de Wireshark desde la siguiente dirección web: www.wireshark.org. Elija la versión de software que necesita según la arquitectura y el sistema operativo de la PC.

b. Siga las instrucciones que aparecen en la pantalla para instalar Wireshark. Si le aparece un cuadro solicitando que instale USBPcap, NO debe instalar USBPcap para la captura de tráfico normal. USBP cap es experimental, y podría causar problemas en los dispositivos USB de su computadora personal.

Paso 2: Capture tráfico DNS

a. Inicie Wireshark. Seleccione una interfaz activa con tráfico para la captura de paquetes.

b. Limpie el caché DNS

1) En Windows , escriba ipconfig /flushdns en el Command Prompt.

2) Para la mayoría de las distribuciones de Linux, se utiliza una de las siguientes utilidades para el almacenamiento caché DNS: Systemd -Resolved, DNSMasq y NSCD. Si la distribución Linux que está usando no utiliza ninguna de las utilidades mencionadas, busque en internet la herramienta para vaciar caché DNS para esa distribución Linux.

Identifique la herramienta utilizada en una distribución Linux, comprobando el estado (status):

1. Systemd -Resolved: systemctl status systemd-resolved.service

2. DNSMasq : systemctl status dnsmasq.service

3. NSCD : systemctl status nscd.service

Si está utilizando systemd-Resolved, debe escribir systemd-resolve —flush-caches para vaciar la caché de Systemd-Resolved antes de reiniciar el servicio. Los siguientes comandos reinician el servicio asociado mediante privilegios elevados:

4.Systemd -Resolved: sudo systemctl restart systemd-resolved.service

5.DNSMasq : sudo systemctl restart dnsmasq.service

6.NSCD : sudo systemctl restart nscd.service

3) Para macOS , escriba sudo killall -HUP mDNSResponder para limpiar la caché DNS en la consola Terminal. Busque en internet cuales son los comandos que se usan para limpiar el caché DNS de una versión pasada del sistema operativo

c. En el command prompt, escriba nslookup para entrar en el modo interactivo.

d. Introduzcan el nombre de dominio del sitio web. En este ejemplo se utiliza el nombre de dominio www.cisco.com.

e.Escriba exit cuando haya terminado. Cierre el símbolo del sistema.

f. Hagan clic en Stop capturing packets (Dejar de capturar paquetes) para detener la captura de Wireshark.

Parte 2: Explorar tráfico de consultas DNS

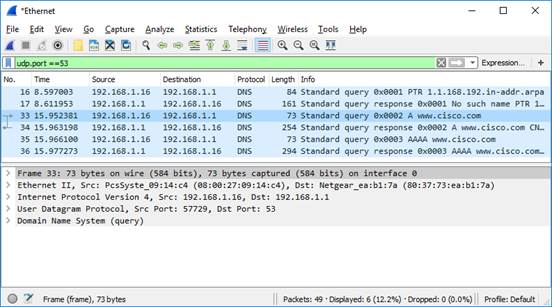

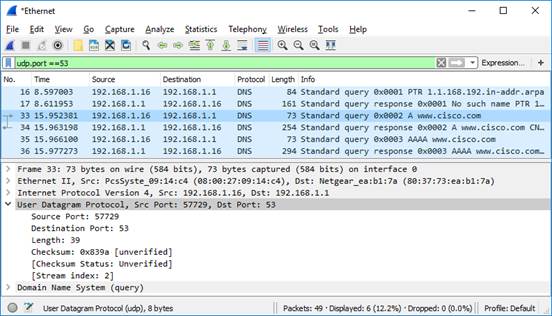

a. Observe el tráfico capturado en el panel de Lista de Paquetes (Packet List) de Wireshark. Introduzca udp.port == 53 en el cuadro de filtros y luego haga clic en la flecha (o presione enter) para mostrar solamente paquetes DNS. Nota: Las capturas de pantalla proporcionadas son solo ejemplos. La salida que obtenga puede ser ligeramente diferente a la mostrada.

b. Seleccione el paquete DNS que contiene la Standard query ( Consulta estándar) y a www.cisco.com en la columna Información.

c. En el panel de Detalles del paquete (Packet Details), observe que este paquete tiene Ethernet II, Internet Protocol Version 4, User Datagram Protocol y Domain Name System (query).

d. Expanda Ethernet II para ver los detalles. Observe los campos de origen y de destino.

¿Qué sucedió con las direcciones MAC de origen y de destino? ¿Con qué interfaces de red están asociadas estas direcciones MAC?

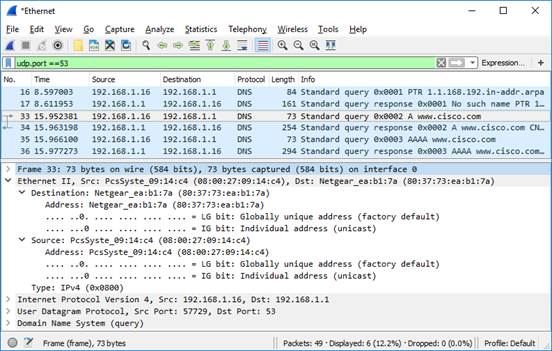

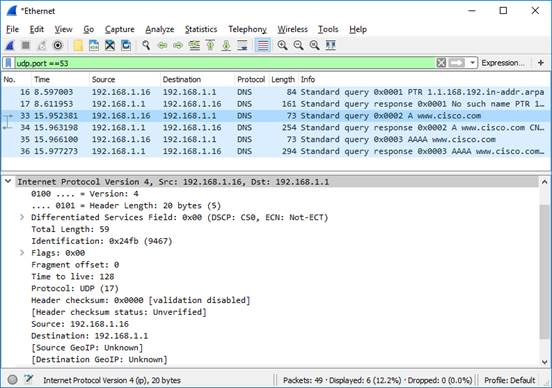

e. Expanda Internet Protocol Version 4. Observe las direcciones IPv4 de origen y de destino.

Pregunta:

¿Cuáles son las direcciones IP de origen y destino? ¿Con qué interfaces de red están asociadas estas direcciones IP?

f. Expanda el User Datagram Protocol. Observe los puertos de origen y de destino.

Pregunta:

¿Cuáles son los puertos de origen y de destino? ¿Cuál es el número de puerto de DNS predeterminado?

g. Determine las direcciones IP y MAC de la computadora personal.

1) En el command prompt de Windows, introduzca arp –a y ipconfig /all para registrar las direcciones MAC y las direcciones IP de la computadora personal.

2) Para Linux y macOS, introduzca ifconfig o ip address en la consola terminal.

Pregunta:

Compare las direcciones MAC y las direcciones IP presentes en los resultados de Wireshark con los resultados obtenidos del símbolo del sistema o terminal. ¿Cuál es su opinión?

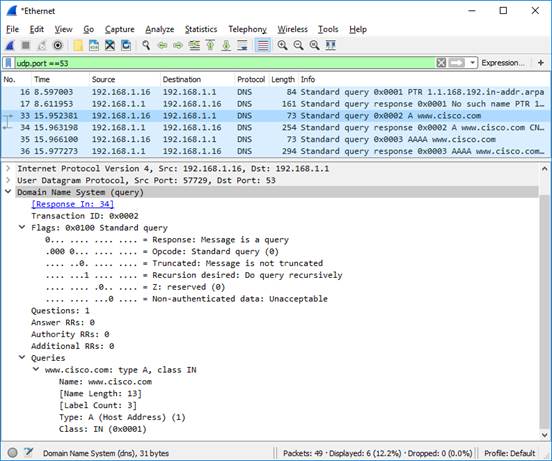

h. Expanda Domain Name System (query) en el panel de Detalles del paquete Luego, expanda Flags y Queries.

i. Observe los resultados. El marcador está definido para realizar la consulta recursivamente y así consultar la dirección IP en www.cisco.com.

Parte 3: Explorar tráfico de respuestas DNS

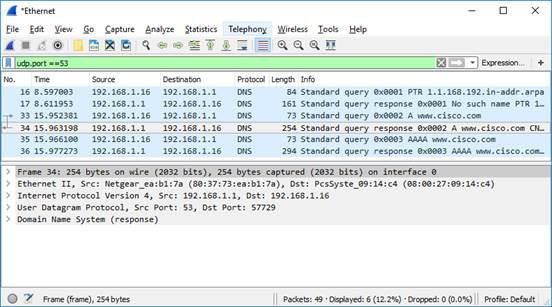

a. Seleccione el paquete que contiene la Standard query response (respuesta de consulta estándar) y A www.cisco.com en la columna "Info" (Información)

Pregunta:

¿Cuáles son las direcciones MAC e IP y los números de puerto de origen y de destino? ¿Que similitudes y diferencias tienen con las direcciones presentes en los paquetes de consultas DNS?

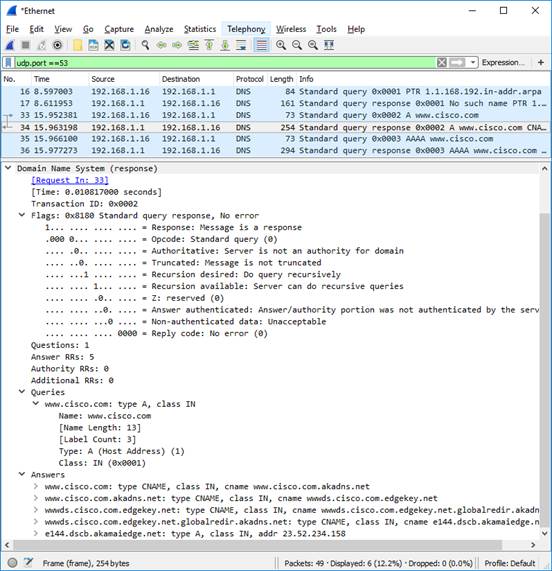

b. Expanda Domain Name System (response). Después expanda Flags,Queriesy Answers .

c. Observe los resultados.

Pregunta:

¿El servidor DNS puede realizar consultas recursivas?

d. Observe los registros "CNAME" y "A" en los detalles de "Answers" (respuestas).

Pregunta:

¿Qué similitudes y diferencias tienen con los resultados de nslookup?

Reflexión

1. A partir de los resultados de Wireshark. ¿qué más pueden averiguar sobre la red cuando quitan el filtro?

2. ¿De qué manera un atacante puede utilizar Wireshark para poner en riesgo la seguridad de sus redes?

Área de respuesta

Fin del documento