Campus

Campus

Diagrama de temas

-

-

1.0.2 ¿Qué aprenderé en este módulo?

Este módulo contiene lo siguiente:

- 2 Videos

- 1 Práctica de Laboratorio

- 1 Actividad de Packet Tracer

- 2 Actividades de Verifique su Comprensión

- 1 Prueba del Módulo

Título del módulo: Comprendiendo qué es Defensa

Objetivo del módulo: Explicar enfoques para la defensa de seguridad de la red.

Título del tema Objetivo del tema Defensa en profundidad Explicar cómo se utiliza la estrategia de defensa en profundidad para proteger las redes. Gestión de operaciones de ciberseguridad Explicar cómo una organización supervisa las amenazas de ciberseguridad. Políticas, reglamentos y normas de seguridad Explicar las políticas, reglamentos y normas de seguridad.

-

1.1.1 Activos, vulnerabilidades y amenazas

Los analistas de ciberseguridad deben prepararse para cualquier tipo de ataque. Es su trabajo proteger los activos de la red de la organización. Para ello, los analistas de ciberseguridad deben identificar primero lo siguiente:

- Activos - Cualquier cosa de valor para una organización que deba protegerse, incluidos servidores, dispositivos de infraestructura, dispositivos finales y el mayor activo, los datos.

- Vulnerabilidades - Una debilidad en un sistema o en su diseño que podría ser aprovechada por un atacante.

- Amenazas - Cualquier peligro potencial para un activo.

1.1.2 Identificar los activos

A medida que una organización crece, también lo hacen sus activos, por lo que es posible imaginar la cantidad de activos que debe proteger una organización de gran tamaño. Las organizaciones también pueden adquirir otros activos mediante fusiones con otras empresas. Como resultado, muchas organizaciones solamente tienen una idea general de los activos que necesitan proteger.

Los activos son el conjunto de todos los dispositivos y la información que la organización posee o administra. Los activos constituyen la superficie de ataque a la que podrían apuntar los agentes de amenaza. Estos activos deben inventariarse y evaluarse a fin de determinar el nivel de protección necesario para frustrar posibles ataques.

La administración de activos consiste en inventariar todos los activos y, luego, desarrollar e implementar políticas y procedimientos para protegerlos. Esta tarea puede ser agotadora si se tiene en cuenta que muchas organizaciones deben proteger usuarios y recursos internos, trabajadores móviles y servicios virtuales y basados en la nube.

Además, las organizaciones necesitan identificar dónde se almacenan los activos de información fundamentales, y cómo se obtiene acceso a dicha información. Los activos de información varían, al igual que las amenazas contra ellos. Por ejemplo, es posible que una tienda minorista almacene información de las tarjetas de crédito de los clientes. Una empresa de ingeniería almacenará software y diseños que no debe ver la competencia. Un banco almacenará los datos del cliente, información de la cuenta y otra información financiera confidencial. Cada uno de estos activos puede atraer distintos agentes de amenaza que tienen distintos niveles de habilidad y motivaciones.

1.1.3 Avatar

Estoy impresionado con su trabajo hasta ahora, aprendiz. Enfrentar un incidente de ciberseguridad es un desafío, pero mantuvo la calma y minimizó el impacto del incidente ayudando a @Apollo a reaccionar de manera rápida y eficaz.

Ha sido ascendido y ahora puede apoyar con la tarea más compleja de gestión de activos y riesgos en @Apollo. Hacerlo bien tendrá un gran impacto en la seguridad general de la organización.

Desplácese hacia abajo para comenzar.

1.1.4 Clasificación de los activos

La clasificación de activos asigna los recursos de una organización en grupos según características comunes. La información más importante debe recibir el mayor nivel de protección e incluso puede requerir un manejo especial.

Se puede utilizar un sistema de etiquetado para determinar el valor, la sensibilidad y la importancia de la información.Paso 1

Determine la categoría de identificación de activos correcta.

- Activos de información

- Activos de software

- Activos físicos

- Servicios

Paso 2

Establezca la responsabilidad de los activos identificando al propietario de cada activo de información y cada pieza de software:

- Identifique al propietario de todos los activos de información

- Identifique al propietario de todo el software de aplicaciones

Paso 3

Determine los criterios de clasificación.

- Confidencialidad

- Valor

- Tiempo

- Derechos de acceso

- Destrucción

Paso 4

Implemente un esquema de clasificación.

- Adoptar una forma consistente de identificar la información para garantizar una protección uniforme y facilitar el control.

1.1.5 Estandarización de activos

Los estándares de activos identifican productos de hardware y software específicos utilizados por una organización.

Cuando ocurre una falla, actuar inmediatamente ayuda a mantener tanto el acceso como la seguridad. Si una organización no estandariza su selección de hardware, el personal deberá esforzarse por encontrar los componentes de repuesto. Los entornos no estandarizados requieren más experiencia para su administración y aumentan el costo de los contratos de mantenimiento e inventario.

1.1.6 Etapas del ciclo de vida de los activos

Para los especialistas en ciberseguridad, parte del trabajo consiste en administrar los recursos de información y los sistemas relacionados durante todo el ciclo de vida de los recursos.

1.1.7 Su turno

@Apollo le ha pedido que administre algunos de sus recursos. ¿Puede identificar la etapa del ciclo de vida de cada uno?

1.1.8 Identificación de vulnerabilidades

La identificación de amenazas le brinda a una organización una lista de probables amenazas en un entorno determinado. Para identificar las amenazas, es importante hacerse varias preguntas:

- ¿Cuáles son las posibles vulnerabilidades de un sistema?

- ¿Quién podría aprovechar estas vulnerabilidades para obtener acceso a activos de información específicos?

- ¿Cuáles serían las consecuencias si alguien aprovecha vulnerabilidades del sistema y se pierden activos?

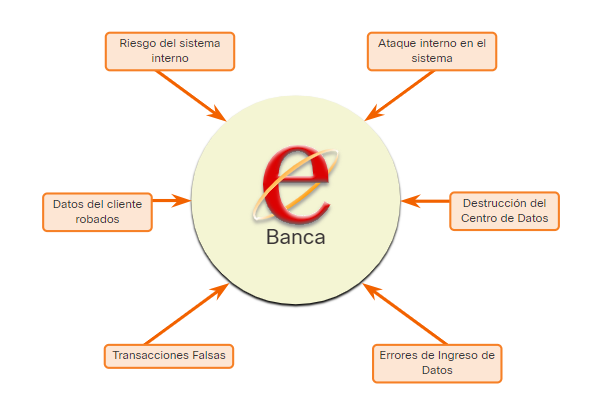

Amenazas de banca electrónica identificadas

La identificación de amenazas para un sistema de banca electrónica incluiría lo siguiente:

- Compromiso del sistema interno - El atacante utiliza los servidores de banca electrónica expuestos para entrar en un sistema bancario interno.

- Robo de datos de clientes - Un atacante roba los datos personales y financieros de los clientes del banco de la base de datos de clientes.

- Transacciones falsas desde un servidor externo - Un atacante altera el código de la aplicación de banca electrónica y realiza transacciones haciéndose pasar por un usuario legítimo.

- Transacciones falsas con una tarjeta inteligente o un PIN robados - Un atacante roba la identidad de un cliente y realiza transacciones maliciosas desde la cuenta robada.

- Ataque al sistema desde el interior - Un empleado del banco encuentra una falla en el sistema y la aprovecha para iniciar un ataque.

- Errores de ingreso de datos - Un usuario ingresa datos incorrectos o realiza solicitudes de transacciones incorrectas.

- Destrucción del centro de datos - Un evento catastrófico daña gravemente o destruye el centro de datos.

1.1.9 Identificar amenazas

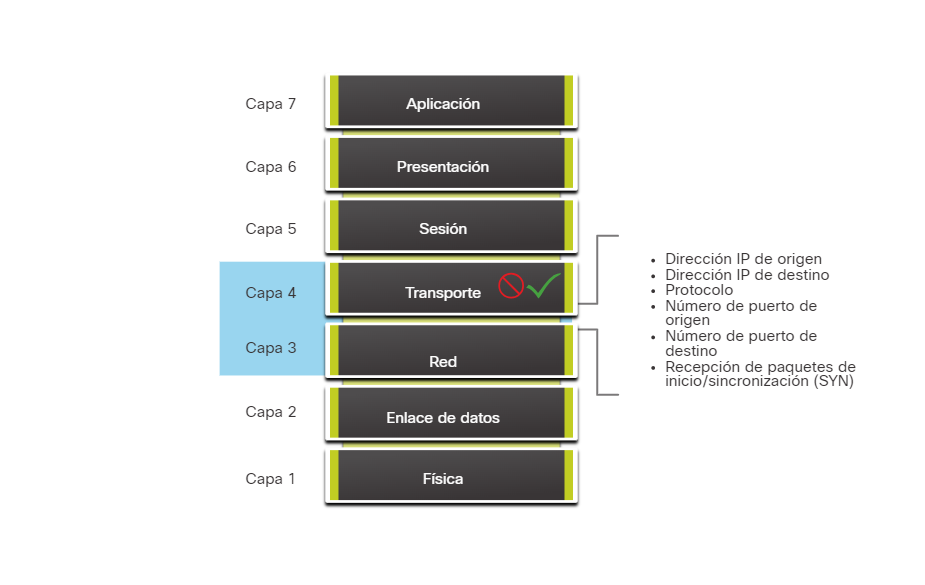

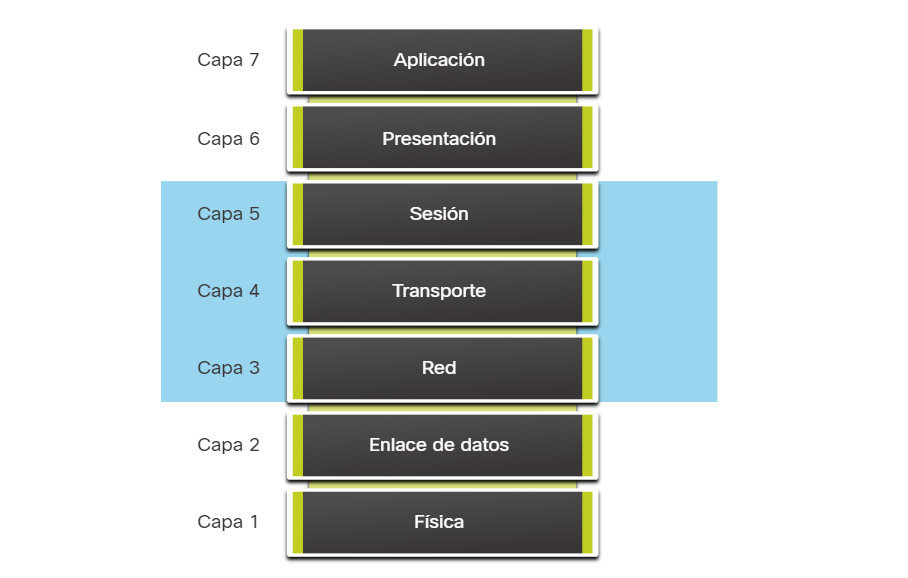

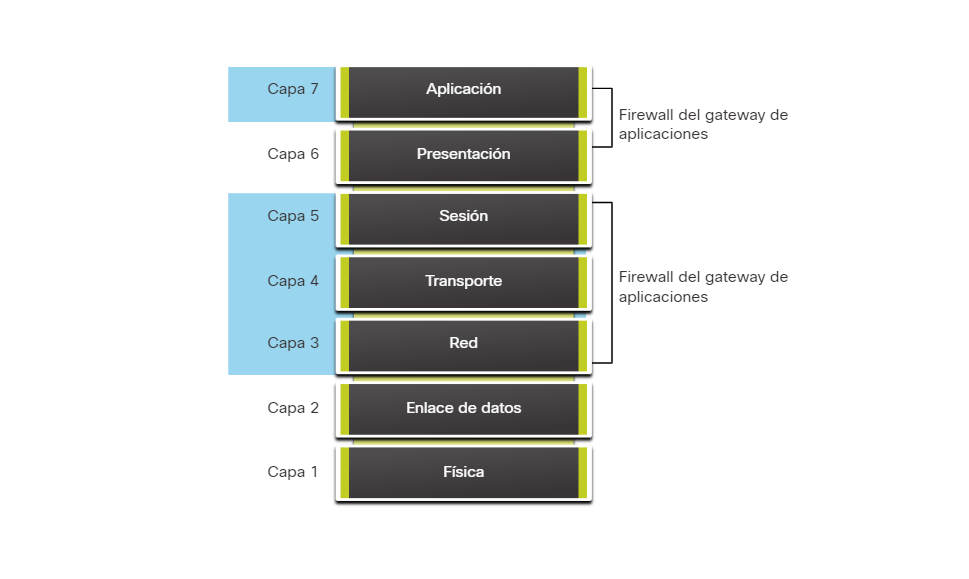

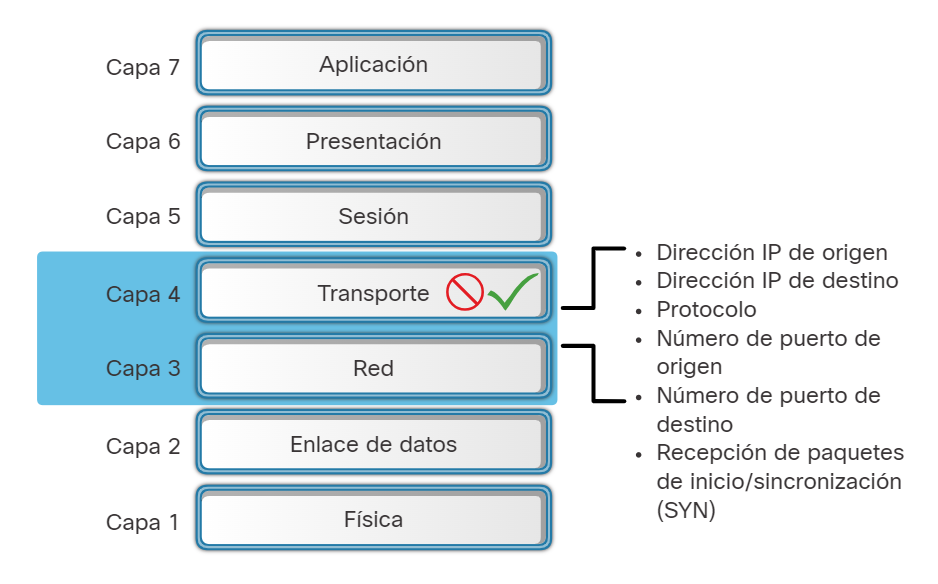

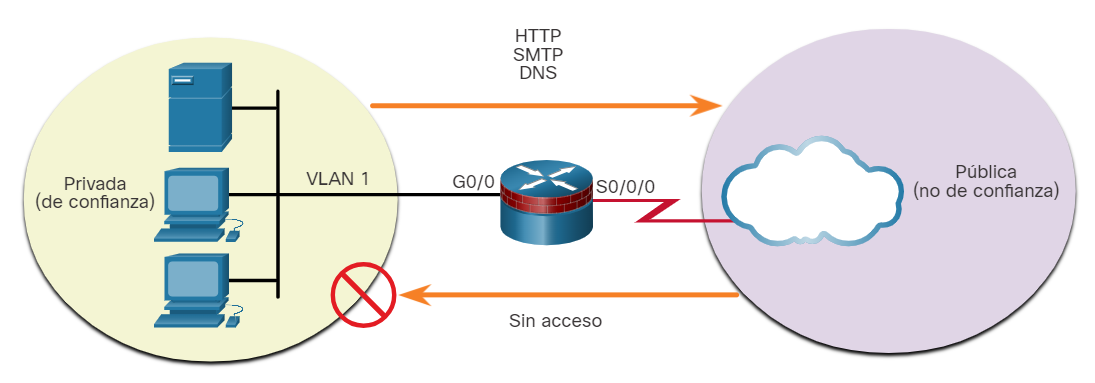

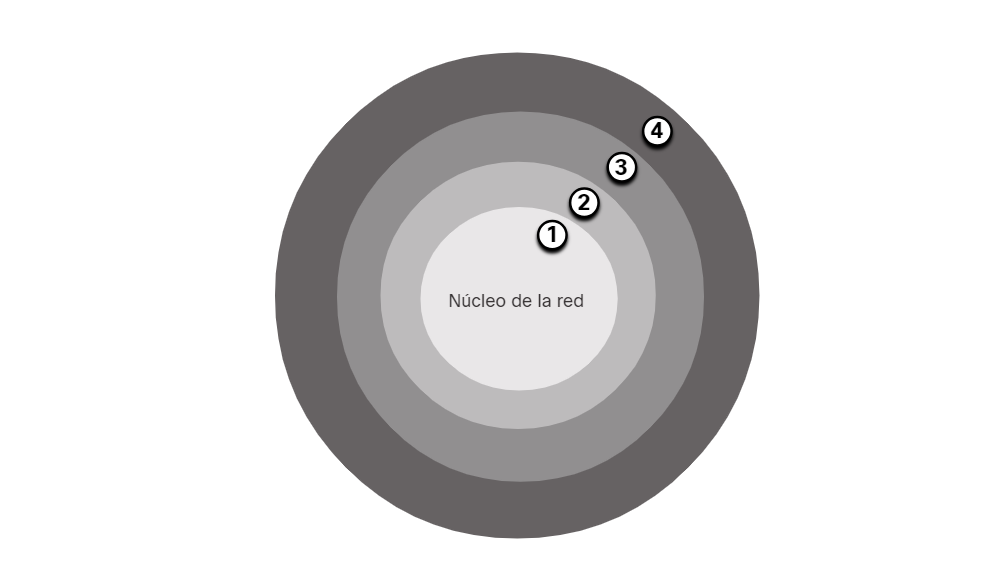

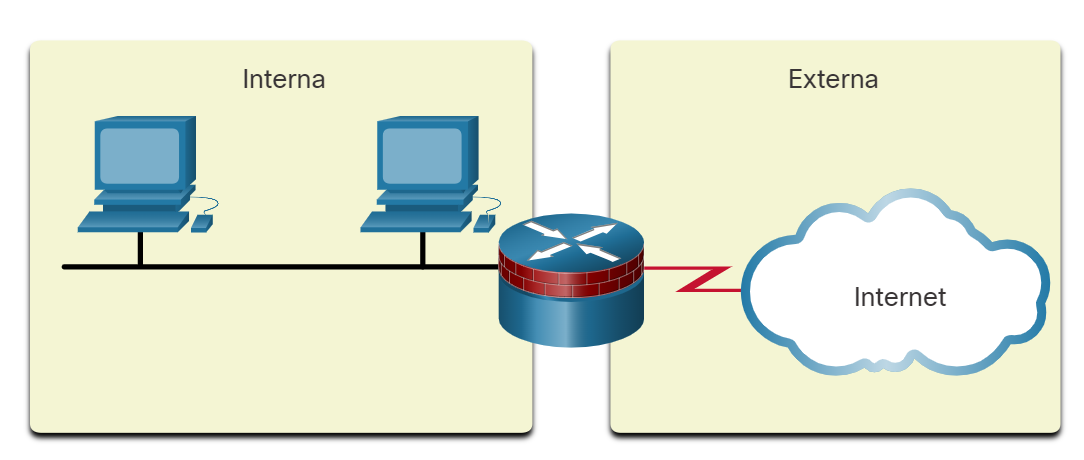

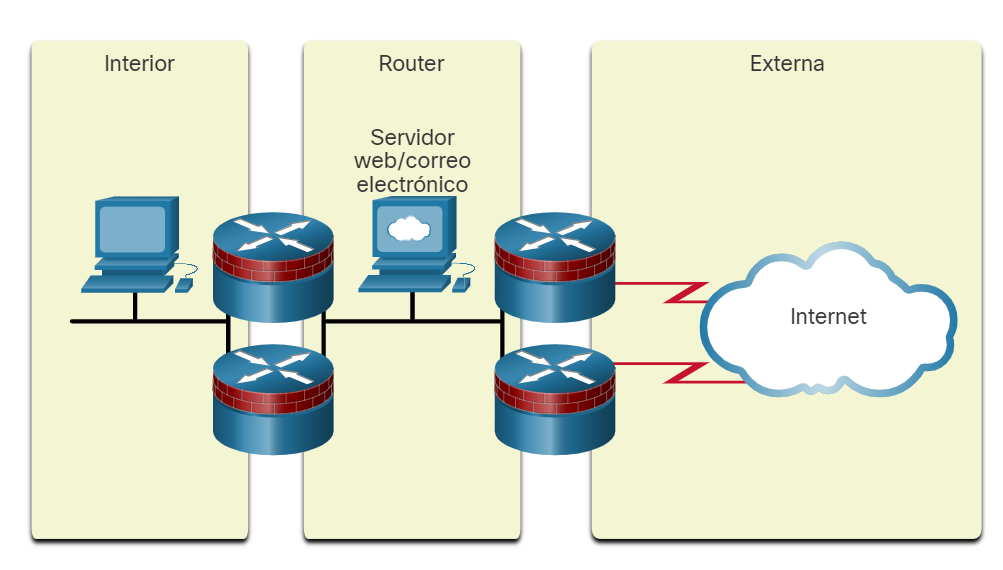

Las organizaciones deben emplear un enfoque de defensa profunda para identificar amenazas y asegurar activos vulnerables. En este enfoque se utilizan varias capas de seguridad en el perímetro de la red, dentro de la red y en los terminales de la red.

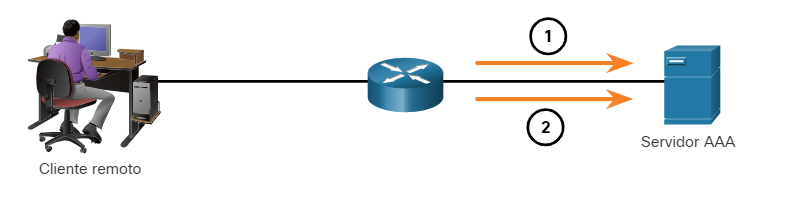

Para ver un ejemplo, consulte la ilustración.

Enfoque de defensa en profundidad

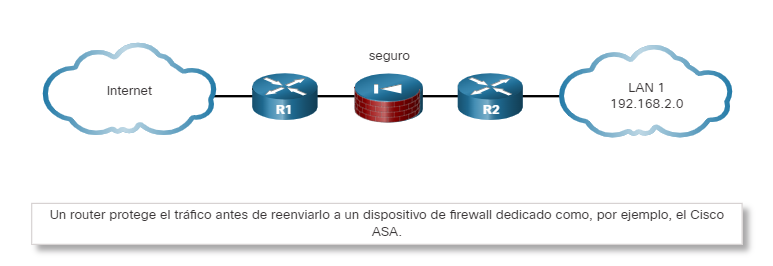

La ilustración de esta diapositiva muestra una topología simple de un enfoque de defensa en profundidad.

- Router de borde - La primera línea de defensa se conoce como router de borde (R1 en la figura). El router perimetral tiene un conjunto de reglas que especifica el tráfico autorizado y denegado, y pasa por el firewall todas las conexiones destinadas a la red LAN interna.

- Firewall - La segunda línea de defensa es el firewall. El firewall es un dispositivo de control que efectúa un filtrado adicional y rastrea el estado de las conexiones. Deniega el inicio de conexiones desde las redes externas (no confiables) a la red interna (confiable) mientras permite que los usuarios internos establezcan conexiones bidireccionales con las redes no confiables. También puede realizar la autenticación de usuario (proxy de autenticación) para otorgarles a los usuarios remotos externos acceso a recursos de la red interna.

- Router interno - Otra línea de defensa es el router interno (R2 en la imagen). Puede aplicar las reglas de filtrado finales en el tráfico antes de que se reenvíe a su destino.

En el enfoque de seguridad de defensa en profundidad por capas, las diferentes capas trabajan juntas para crear una arquitectura de seguridad en la que la falla de una capa de protección no afecte la eficacia de las demás.1.1.10 Security Onion y Security Artichoke

Hay dos analogías comunes que se utilizan para describir un enfoque de defensa en profundidad.

1.1.11 Estrategias de defensa en profundidad

Si una organización solo cuenta con una medida de seguridad para proteger los datos y la información, los ciberdelincuentes solo deben superar esa única defensa para robar información o causar otro daño. Para garantizar la disponibilidad de los datos y la información, una organización debe elaborar distintos niveles de protección.

-

1.2.1 Avatar

Una buena administración operativa es clave para mantener un alto nivel de seguridad en todas las organizaciones, por lo que @Apollo debe conocer algunos procesos y procedimientos de administración importantes.

Comenzaremos analizando los requisitos de administración de la configuración.

1.2.2 Administración de la configuración

La gestión de la configuración se refiere a identificar, controlar y auditar la implementación y cualquier cambio realizado en la línea de base establecida de un sistema.

La configuración de referencia incluye todos los ajustes que se configuran para un sistema que proporciona la base para todos los sistemas similares ─como una especie de plantilla─.

Por ejemplo, los responsables de desplegar estaciones de trabajo Windows a los usuarios deben instalar las aplicaciones necesarias y establecer los ajustes del sistema según una configuración documentada. Esta es la configuración de referencia para las estaciones de trabajo con Windows dentro de esta organización.

1.2.3 Archivos de registro

Un registro registra todos los eventos a medida que ocurren. Las entradas de registro conforman el archivo de registro y contienen toda la información relacionada con un evento específico. Los registros precisos y completos son muy importantes en ciberseguridad.

Por ejemplo, un registro de auditoría sigue los intentos de autenticación del usuario y un registro de acceso proporciona todos los datos de solicitudes de archivos específicos en un sistema. Por lo tanto, monitorear los registros del sistema nos ayudará a determinar cómo ocurrió un ataque y cuáles de las defensas implementadas tuvieron éxito y cuáles no.

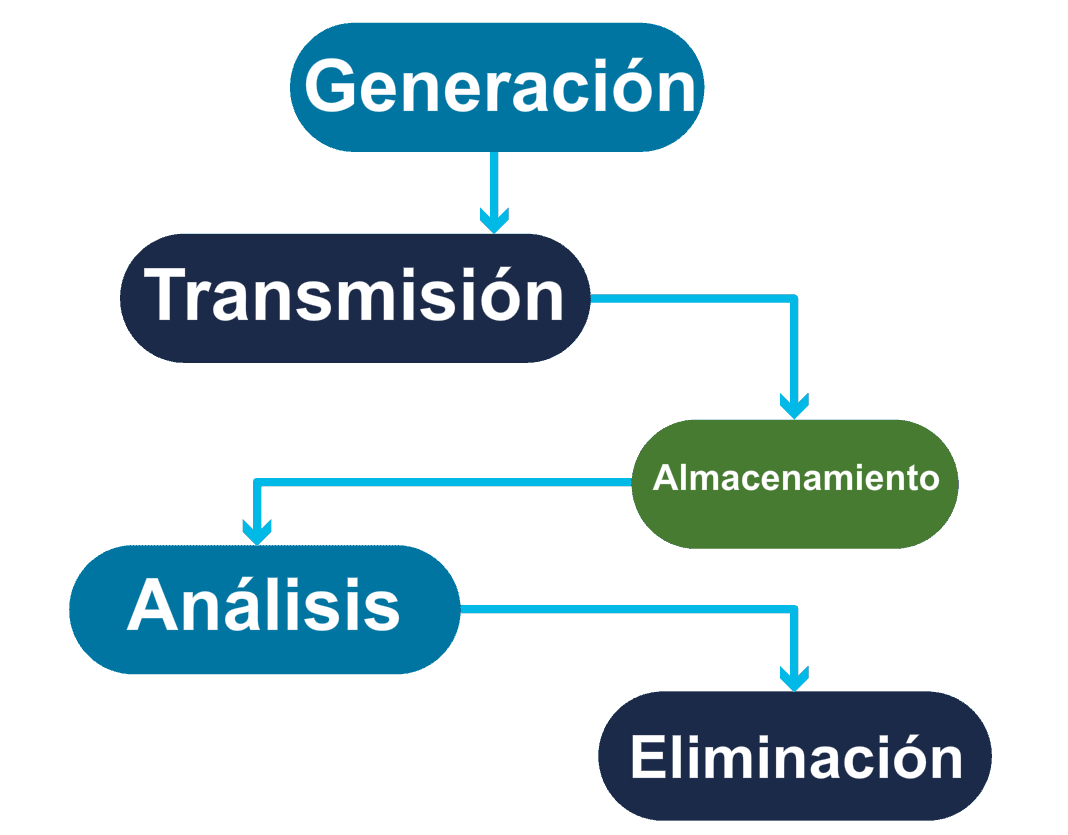

Dado que cada vez se genera un mayor número de archivos de registro con fines de seguridad informática, las organizaciones deberían considerar un proceso de gestión de registros. La administración de datos de registro de seguridad informática debe determinar los procedimientos para lo siguiente:

- Generación de archivos de registro

- Transmisión de archivos de registro

- Almacenamiento de archivos de registro

- Análisis de los datos de registro

- Eliminación de los datos de registro

1.2.4 Registros del sistema operativo y registros de seguridad de aplicaciones

Registros del sistema operativo:

Los registros del sistema operativo registran eventos vinculados a acciones que tienen que ver con el sistema operativo. Los eventos del sistema incluyen lo siguiente:

- Las solicitudes de clientes y las respuestas de servidores, como autenticaciones de usuario exitosas.

- Información de uso que contiene la cantidad y el tamaño de las transacciones en un período determinado.

Registro de seguridad de la aplicación:

Las organizaciones utilizan software de seguridad basado en la red y/o en el sistema para detectar actividades maliciosas.

Este software genera un registro de seguridad para proporcionar datos de seguridad informática. Estos registros son útiles para realizar análisis de auditoría e identificar tendencias y problemas a largo plazo. Los registros además permiten que una organización proporcione documentación que evidencie el cumplimiento de las leyes y los requisitos normativos.

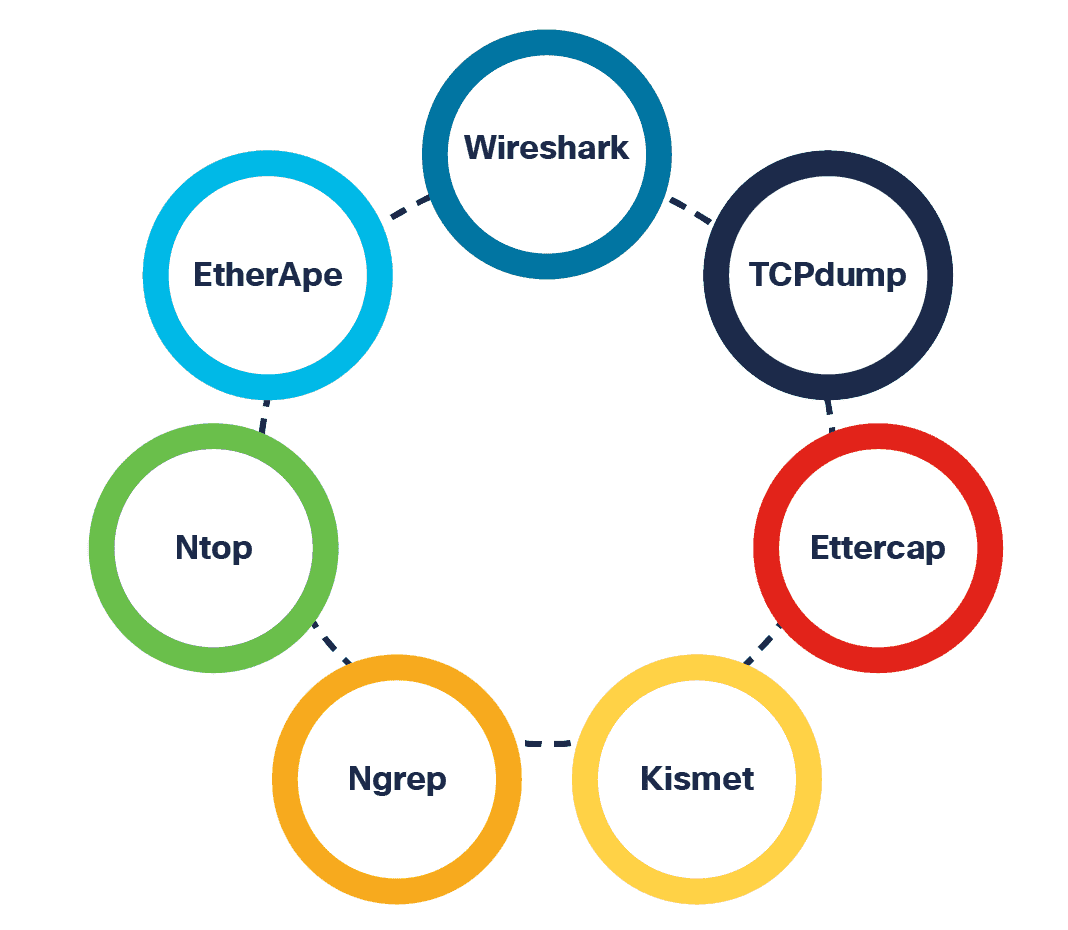

1.2.5 Analizadores de protocolo

Los analizadores de paquetes, también conocidos como packet sniffers, interceptan y registran el tráfico de la red.

El analizador de paquetes captura cada paquete, mira los valores de varios campos del paquete y analiza su contenido. Puede capturar el tráfico de red tanto en redes cableadas como inalámbricas.

Los analizadores de paquetes realizan las siguientes funciones:

- Registro del tráfico.

- Análisis de problemas de red.

- Detección de usos indebidos de la red.

- Detección de intentos de intrusión en la red.

- Aislamiento de los sistemas vulnerados.

1.2.6 Avatar

@Apollo acaba de ponerse en contacto… Han encontrado dos archivos de registro diferentes, pero necesitan ayuda para identificarlos.

Esta es una excelente manera de mostrar sus conocimientos. ¿Seguro que puedes ayudar?

-

CuestionarioRecibir una calificación

-

1.3.1 Políticas de la empresa

Política

Descripción

Políticas de la empresa

- Estas políticas establecen las normas de conducta y las responsabilidades tanto de los empleados como de los empresarios.

- Las políticas protegen los derechos de los trabajadores, así como los intereses comerciales de los empleadores.

- Dependiendo de las necesidades de la organización, diversas políticas y procedimientos establecen normas relativas a la conducta de los empleados, la asistencia, el código de vestimenta, la privacidad y otras áreas relacionadas con los términos y condiciones de empleo.

Políticas para los empleados

- Estas políticas son creadas y mantenidas por el personal de recursos humanos para identificar el salario de los empleados, el calendario de pagos, los beneficios de los empleados, el horario de trabajo, las vacaciones y más.

- Suelen entregarse a los nuevos empleados para que las revisen y las firmen.

Políticas de seguridad

- Estas políticas identifican un conjunto de objetivos de seguridad para una empresa, definen las reglas de comportamiento para los usuarios y administradores, y especifican los requisitos del sistema.

- Estos objetivos, reglas y requisitos garantizan colectivamente la seguridad de una red y de los sistemas informáticos de una organización.

- Al igual que un plan de continuidad, una política de seguridad es un documento en constante evolución basado en los cambios en el panorama de las amenazas, las vulnerabilidades y los requisitos de la empresa y los empleados.

1.3.2 Política de seguridad

Una política de seguridad integral tiene varios beneficios:

- Demuestra el compromiso de una organización con la seguridad

- Establece las reglas del comportamiento esperado

- Garantiza la uniformidad en las operaciones del sistema, el software y la adquisición y uso de hardware, y el mantenimiento

- Define las consecuencias legales de las violaciones

- Brinda al personal de seguridad el respaldo para la administración

En la siguiente tabla se mencionan las políticas que pueden incluirse en una directiva de seguridad.

Política Descripción Política de identificación y autenticación Especifica las personas autorizadas que pueden tener acceso a los recursos de la red y los procedimientos de verificación de la identidad.

Política de contraseñas Garantiza que las contraseñas cumplan los requisitos mínimos y se cambien regularmente.

Política de uso aceptable (AUP) Identifica las aplicaciones y usos de la red que son aceptables para la organización. También puede identificar las ramificaciones si se viola esta política.

Política de acceso remoto Identifica cómo los usuarios remotos pueden acceder a una red y a qué se puede acceder a través de la conectividad remota.

Política de mantenimiento de la red Especifica los sistemas operativos de los dispositivos de red y los procedimientos de actualización de las aplicaciones de los usuarios finales.

Procedimientos de gestión de incidentes Describe cómo se gestionan los incidentes de seguridad.

Uno de los componentes más comunes de la política de seguridad es una Política de Uso Aceptable (AUP) también denominada política de uso adecuado. Este componente define qué pueden y no pueden hacer los usuarios en los distintos componentes del sistema. Esto incluye el tipo de tráfico que se autoriza en la red. La AUP debe ser lo más explícita posible para evitar la malinterpretación.

Por ejemplo, una AUP puede especificar páginas web, grupos informativos o aplicaciones de uso intensivo de ancho de banda a los que los usuarios tengan prohibido el acceso utilizando las computadoras o la red de la empresa. Todos los empleados deben firmar una AUP y las AUP firmadas deben conservarse durante el término del empleo.1.3.3 – Políticas BYOD (Bring Your Own Device)

Hoy en día, muchas organizaciones también deben admitir el uso de dispositivos propios (BYOD, Bring Your Own Device). Esto les permite a los empleados utilizar sus propios dispositivos móviles para tener acceso a sistemas, software, redes o información de la empresa. BYOD supone numerosos beneficios clave para las empresas, como el aumento de la productividad, la reducción de costos operacionales y de TI, la optimización de la movilidad para los empleados y mayor atractivo a la hora de contratar y retener empleados.

Sin embargo, estas ventajas también presentan un aumento en el riesgo que corre la seguridad de la información, ya que BYOD puede conducir a violaciones de datos y a una mayor responsabilidad para la organización.

Es necesario desarrollar una política de seguridad de BYOD para lograr lo siguiente:

- Especificar los objetivos del programa BYOD.

- Identificar qué empleados pueden traer sus propios dispositivos.

- Identificar los dispositivos que se admitirán.

- Identificar el nivel de acceso que se otorgará a los empleados cuando utilicen dispositivos personales.

- Describir los derechos de acceso y las actividades autorizadas al personal de seguridad en el dispositivo.

- Identificar qué normas deben respetarse cuando los empleados utilicen sus dispositivos.

- Identificar medidas de seguridad para poner en marcha si un dispositivo está en riesgo.

Mejores prácticas

Descripción

Acceso protegido por contraseña

Utilice contraseñas únicas para cada dispositivo y cuenta.

Controle manualmente la conectividad inalámbrica

Desactive la conectividad Wi-Fi y Bluetooth cuando no la utilice. Conéctese solo a redes de confianza.

Manténgase actualizado

Mantenga siempre actualizado el sistema operativo del dispositivo y el resto del software. El software actualizado suele contener parches de seguridad para mitigar las últimas amenazas o exploits.

Haga una copia de seguridad de los datos

Habilite una copia de seguridad del dispositivo en caso de pérdida o robo.

Habilite “Buscar mi dispositivo”.

Suscríbase a un servicio de localización de dispositivos con función de borrado remoto.

Proporcione software antivirus

Proporcione software antivirus para los dispositivos BYOD aprobados.

Utilice software de gestión de dispositivos móviles (MDM)

El software MDM permite a los equipos de TI implementar ajustes de seguridad y configuraciones de software en todos los dispositivos que se conectan a las redes de la empresa.

1.3.4 Cumplimiento de reglamentos y normas

También hay reglas externas en materia de seguridad de la red. Los profesionales de seguridad de la red deben estar familiarizados con las leyes y los códigos de ética obligatorios para los profesionales de la seguridad de los sistemas de información (INFOSEC, Information Systems Security).

También hay reglas externas en materia de seguridad de la red. Los profesionales de seguridad de la red deben estar familiarizados con las leyes y los códigos de ética obligatorios para los profesionales de la seguridad de los sistemas de información (INFOSEC, Information Systems Security).

Muchas organizaciones deben desarrollar e implementar políticas de seguridad. Las reglas de cumplimiento definen qué organizaciones deben hacerlo y qué responsabilidad tienen si no las cumplen. Las reglas de cumplimiento que una organización está obligada a seguir dependen del tipo de organización y de los datos que maneja. Las reglas de cumplimiento específicas se analizarán más adelante en el curso. -

1.4.1 ¿Qué aprendí en este módulo?

-

Recibir una calificación

-

- 2 Videos

-

2.0.1 ¿Por qué debería tomar este módulo?

Este módulo se centra en la gestión de las operaciones de ciberseguridad, que implica el diseño, la construcción, el funcionamiento y el crecimiento continuo de la capacidad de seguridad completa de una organización. La seguridad física de los equipos en una red es la primera línea de defensa. Las medidas de seguridad de las aplicaciones están diseñadas para proteger el software. Los servicios de red y los protocolos tienen sus propias vulnerabilidades y, por lo tanto, sus propias técnicas para protegerlos. La segmentación es otra forma de fortalecer una red mediante la creación de VLAN. Para proteger las conexiones inalámbricas y móviles de sus usuarios utilice uno de los estándares WPA. Existen varias herramientas para garantizar la resiliencia de la ciberseguridad en el diseño de red. Por último, es importante que usted, como técnico de ciberseguridad, sea consciente de las muchas otras cosas que están conectadas, incluidos los dispositivos médicos, los coches y los drones. Todos ellos son susceptibles de ser atacados y deben ser protegidos. Toda organización debe tener capas de mecanismos y controles de seguridad para responder a las amenazas de ciberseguridad, y aquí aprenderá cómo se pueden gestionar y supervisar para detectar los riesgos y protegerse contra los ciberataques.

2.0.2 ¿Qué aprenderé en este módulo?

Este módulo contiene lo siguiente:

- 2 Videos

- 1 Práctica de Laboratorio

- 2 Actividades de Packet Tracer

- 1 Actividad 'Verifique su comprensión'

- 1 Prueba del Módulo

Título del módulo: Defensa del sistema y de la red

Objetivo del módulo: Poner en práctica algunos de los diversos aspectos de la defensa de sistemas y redes.

Título del tema Objetivo del tema Seguridad física Explicar cómo se implementan las medidas de seguridad física para proteger los equipos de red. Seguridad de las aplicaciones Explicar cómo se aplican las medidas de seguridad de las aplicaciones. Fortalecimiento de la red: Servicios y protocolos Explicar cómo fortalecer los servicios y protocolos de la red. Fortalecimiento de la red: Segmentación Explicar cómo la segmentación de la red puede ayudarle a endurecerla. Fortalecimiento de dispositivos inalámbricos y móviles Configurar el fortalecimiento y la seguridad de los routers inalámbricos. Resiliencia de la ciberseguridad Explicar la seguridad física con dispositivos loT. Sistemas embebidos y especializados Implementar la seguridad física con dispositivos loT.

-

2.1.1 Avatar

@Apollo tiene videovigilancia configurada en cada una de sus oficinas, pero hay muchas otras medidas de seguridad física que las organizaciones pueden utilizar. Exploremos más a fondo.

2.1.2 Cercas y barreras físicas

Las barricadas o el vallado suelen ser lo primero que se nos ocurre cuando pensamos en tipos de seguridad física.

En muchas situaciones, son la capa de defensa más externa y la más visible. Todas las barreras físicas deben cumplir con los requisitos específicos de diseño y con las especificaciones de los materiales.Las zonas de alta seguridad suelen requerir una 'protección superior' tal como alambre de púas o concertinas. Los protectores superiores actúan como un elemento disuasorio adicional y pueden retrasar al intruso causándole graves lesiones. Sin embargo, los atacantes pueden utilizar una manta o un colchón para aliviar esta amenaza.

Las regulaciones locales pueden restringir el tipo de sistema de cercado que una organización puede usar y es importante recordar que las cercas requieren un mantenimiento regular. Los animales pueden cavar debajo de la cerca o la tierra puede socavarse y dejar la cerca inestable, lo que proporcionará un acceso sencillo al intruso. Los sistemas de cercado deberían ser inspeccionados regularmente.

Además, los vehículos nunca deben estacionarse cerca de una cerca de seguridad, ya que esto podría ayudar al intruso a trepar o causar daños a la cerca.2.1.3 Biometría

La biometría refiere a las características fisiológicas o de comportamiento de un individuo, y existen prácticas de seguridad basadas en la identificación y la concesión de acceso mediante la biometría.

2.1.4 Vigilancia

Todos los controles de acceso físico, incluidos los sistemas de disuasión y detección, dependen en última instancia de la intervención del personal para detener el ataque o la intrusión real.

Aquí está el área de recepción en @Apollo.

2.1.5 Avatar

¡Oh, no! El sistema de vigilancia se ha caído en @Apollo ...

¡Rápido! Vamos a tener que ayudar a @Apollo a protegerse…

2.2.10 Gestión de amenazas a las aplicaciones

Las organizaciones pueden implementar diversas medidas para manejar las amenazas al dominio de aplicación.

-

Recibir una calificación

-

-

2.2.1 Avatar

Una parte clave de la protección de una organización implica la protección de las aplicaciones, los sitios web y los servicios en línea que desarrolla y utiliza.

La seguridad debe ser la máxima prioridad al desarrollar, probar e implementar aplicaciones.

2.2.2 Desarrollo de aplicaciones

Para mantener la seguridad en todas las etapas del desarrollo de aplicaciones es necesario seguir un proceso sólido.

2.2.3 Técnicas de codificación de seguridad

Al codificar aplicaciones, los desarrolladores utilizan varias técnicas para validar que se hayan cumplido todos los requisitos de seguridad.

Normalización:

La normalización se utiliza para organizar los datos en una base de datos y ayudar a mantener la integridad de los mismos. La normalización convierte una cadena de entrada a su forma más simple conocida para garantizar que todas las cadenas tengan representaciones binarias únicas y que se identifique cualquier entrada maliciosa.

Stored procedure:

Un stored procedure es un grupo de instrucciones SQL precompiladas almacenadas en una base de datos que ejecuta una tarea. Si utiliza un stored procedure para aceptar parámetros de entrada de clientes que utilizan datos de entrada diferentes, reducirá el tráfico de red y obtendrá resultados más rápidos.

Ofuscación y camuflaje:

Un desarrollador puede utilizar la ofuscación y el camuflaje para evitar que el software sea objeto de ingeniería inversa. La ofuscación oculta los datos originales con caracteres o datos aleatorios. El camuflaje sustituye los datos sensibles por datos ficticios realistas.

Reutilización de código:

La reutilización del código significa utilizar el software existente para construir un nuevo software, ahorrando tiempo y costos de desarrollo. Sin embargo, hay que tener cuidado para evitar la introducción de vulnerabilidades.

SDK:

Las bibliotecas de terceros y los kits de desarrollo de software (SDK) proporcionan un repositorio de código útil para que el desarrollo de aplicaciones sea más rápido y barato. El inconveniente es que cualquier vulnerabilidad en los SDK o en las bibliotecas de terceros puede afectar potencialmente a muchas aplicaciones.

2.2.4 Avatar

Los ciberdelincuentes suelen apuntar a información confidencial almacenada en bases de datos. La implementación de prácticas de seguridad de aplicaciones ayuda a proteger las bases de datos contra ataques. Veamos esto más detalladamente.

2.2.5 Validación de entrada

Una parte clave de la protección de una organización implica la protección de las aplicaciones, los sitios web y los servicios en línea que desarrolla y utiliza.

La seguridad debe ser la máxima prioridad al desarrollar, probar e implementar aplicaciones.

Los ciberdelincuentes suelen apuntar a información confidencial almacenada en bases de datos. La implementación de prácticas de seguridad de aplicaciones ayuda a proteger las bases de datos contra ataques. Veamos esto más detalladamente.

La control del proceso de introducción de datos es fundamental para mantener la integridad de la base de datos. Muchos ataques se ejecutan contra una base de datos e insertan datos con formato incorrecto. Estos ataques pueden confundir, bloquear o hacer que la aplicación divulgue demasiada información al atacante. Desplácese hacia abajo para ver un ejemplo - en este caso, un ataque de entrada automatizado.

2.2.6 Reglas de validación

Una regla de validación verifica que los datos se incluyan en los parámetros definidos por el diseñador de la base de datos. Una regla de validación ayuda a garantizar la integridad, la precisión y la coherencia de los datos. Los criterios utilizados en una regla de validación incluyen los siguientes:

- Tamaño: Controla la cantidad de caracteres en un elemento de datos

- Formato: Controla que los datos se ajusten a un formato específico

- Coherencia: Controla la coherencia de los códigos en los elementos de datos relacionados

- Rango: Controla que los datos se encuentran dentro de un valor mínimo y un valor máximo

- Dígito de control: Proporciona un cálculo adicional para generar un dígito de control para la detección de errores.

1. Multiplique el primer dígito del ISBN por 10, el segundo dígito por 9… el noveno dígito por 2.

1x10 = 10

5 x9 = 45

8 x 8 = 64

7 x 7 = 49

1 x 6 = 6

4 x 5 = 20

3 x 4 = 12

7 x 3 = 21

3 x 2 = 62. Sume todos los números.

10 + 45 + 64 + 49 + 6 + 20 + 12 + 21 + 6 = 2333. El dígito de control es el número necesario para que el total se sume a un múltiplo de 11.

Sume 9 a 233 para ser igual a 242, un múltiplo de 112.2.7 Controles de integridad

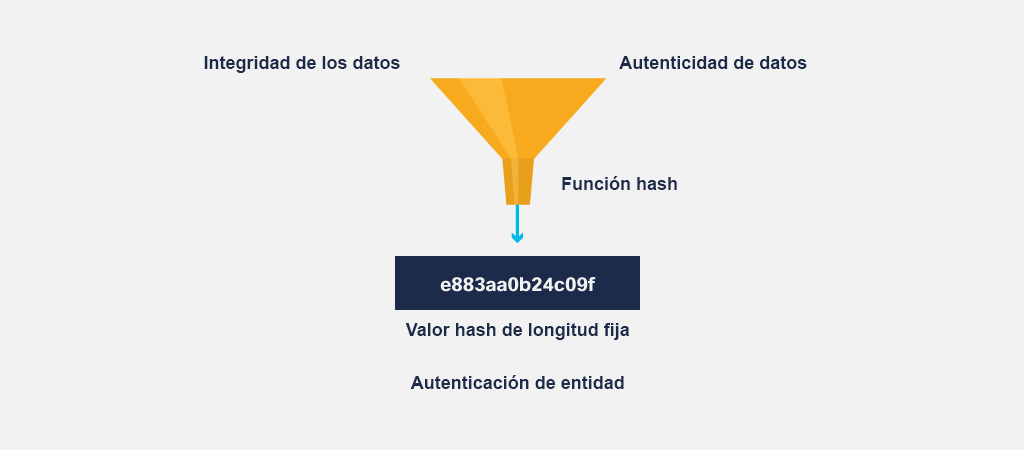

Los datos comprometidos pueden poner en riesgo la seguridad de sus dispositivos y sistemas.

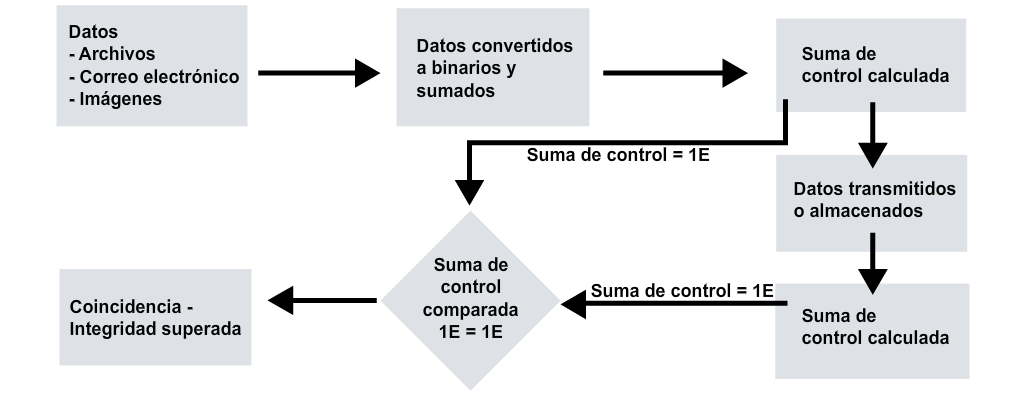

Un control de integridad puede medir la consistencia de los datos en un archivo, imagen o registro para garantizar que no se hayan dañado. El control de integridad realiza una función hash para tomar una instantánea de los datos y luego utiliza esta instantánea para garantizar que los datos permanezcan sin cambios. Un checksum es un ejemplo de una función de hash.Cómo funciona un checksum (suma de control):

Una suma de comprobación verifica la integridad de los archivos, o cadenas de caracteres, antes y después de que se transfieran entre dispositivos a través de una red local o de Internet. Las sumas de comprobación convierten cada pieza de información en un valor y suman el total. Para comprobar la integridad de los datos, un sistema receptor repite el proceso. Si las dos sumas son iguales, los datos son válidos. De lo contrario, se produjo un cambio en algún punto de la línea.

Funciones de hash:

Las funciones de hash comunes incluyen MD5, SHA-1, SHA-256 y SHA-512. Utilizan complejos algoritmos matemáticos para comparar los datos con un valor hash. Por ejemplo, después de descargar un archivo, el usuario puede verificar la integridad del mismo comparando los valores hash de la fuente con los generados por cualquier calculadora de hash.

Control de versiones:

Las organizaciones utilizan el control de versiones para evitar que los usuarios autorizados realicen cambios accidentales. El control de versiones significa que dos usuarios no pueden actualizar el mismo objeto, como un archivo, registro de base de datos o transacción, exactamente al mismo tiempo. Por ejemplo, el primer usuario que abre un documento tiene permiso para modificarlo; la segunda persona que intente abrirlo mientras el primer usuario sigue trabajando en él sólo podrá acceder a una versión de solo lectura.

Copias de respaldo:

Las copias de respaldo precisas permiten mantener la integridad de datos si los datos se dañan. Una organización necesita verificar su proceso de copia de seguridad para garantizar la integridad de la misma.

Authorization:

La autorización determina quién tiene acceso a los recursos de una organización según lo que necesita saber. Por ejemplo, los permisos de archivos y los controles de acceso del usuario garantizan que solo ciertos usuarios pueden modificar los datos. Un administrador puede configurar permisos de solo lectura para un archivo. Como resultado, un usuario con acceso a ese archivo no puede realizar ningún cambio.

2.2.8 Otras prácticas de seguridad de las aplicaciones

¿Cómo puede estar seguro de que un software que está instalando es auténtico o de que la información está segura al navegar por Internet?

2.2.9 Gestión de amenazas a las aplicaciones

Las organizaciones pueden implementar diversas medidas para manejar las amenazas al dominio de aplicación.

-

CuestionarioRecibir una calificación

-

2.3.1 Avatar

Las vulnerabilidades de la red dejarán a @Apollo abierto a ataques y podrían exponer a la organización y a sus clientes. Es importante fortalecer las redes para reducir la cantidad de ataques contra ellas. En primer lugar, se trata de proteger servicios y protocolos.

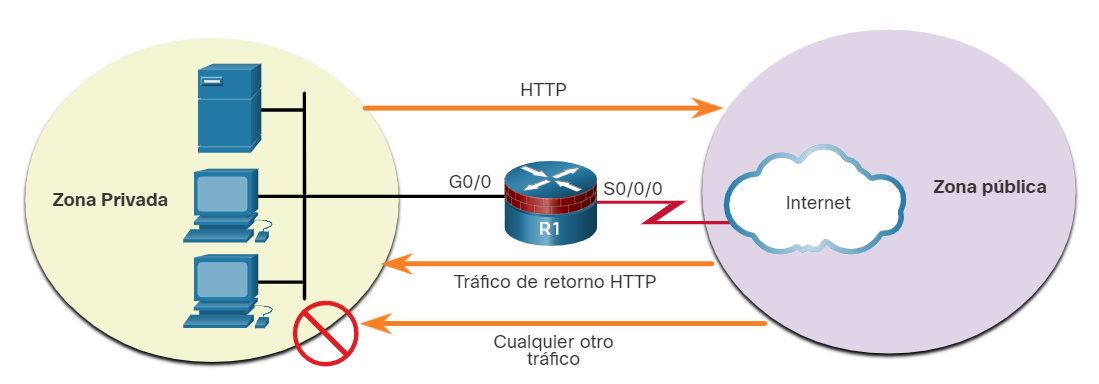

2.3.2 Servicios de red y enrutamiento

Los ciberdelincuentes usan servicios de red vulnerables para atacar un dispositivo o usarlo como parte de un ataque. Para verificar si existen servicios de red inseguros, revise el dispositivo y busque puertos abiertos mediante un escáner de puertos. Un escáner de puertos envía un mensaje a cada puerto y espera una respuesta que indique cómo se utiliza el puerto y si está abierto.

¡Pero cuidado, los ciberdelincuentes también utilizan los escáneres de puertos por esta misma razón! Proteger los servicios de red garantiza que solo los puertos necesarios estén expuestos y disponibles.2.3.3 Telnet, SSH y SCP

Secure Shell (SSH) es un protocolo que proporciona una conexión remota segura (cifrada) a un dispositivo. Telnet es un protocolo más antiguo que utiliza texto sin formato no seguro al autenticar un dispositivo (nombre de usuario y contraseña) y transmitir datos. Se debería usar SSH en lugar de Telnet para administrar las conexiones, ya que proporciona un cifrado sólido. El SSH utiliza el puerto TCP 22. Telnet utiliza el puerto TCP 23.

Secure copy (SCP) transfiere de forma segura archivos entre dos sistemas remotos. SCP utiliza SSH para la transferencia de datos y la autenticación, garantizando la autenticidad y la confidencialidad de los datos en tránsito.2.3.4 Protocolos seguros

Los atacantes pueden penetrar la infraestructura de una red a través de servicios, protocolos y puertos abiertos. Los protocolos más antiguos dejan una red en una posición vulnerable, por lo que los profesionales de ciberseguridad deben asegurarse de utilizar los protocolos actuales.

Protocolo simple de administración de redes (SNMP):

SNMP recopila estadísticas de dispositivos TCP/IP para monitorear la red y los equipos informáticos. SNMPv3 es el estándar actual: utiliza la criptografía para evitar las escuchas y asegurarse de que no se hayan manipulado los datos durante el tránsito.

HTTP:

El protocolo de transferencia de hipertexto (HTTP: Hypertext Transfer Protocol) proporciona conectividad web básica y utiliza el puerto 80. HTTP contiene seguridad integrada limitada y está abierto a la supervisión del tráfico al transmitir contenido, lo que deja la computadora del usuario abierta a ataques. Veamos cómo otros protocolos proporcionan una conexión más segura:- Secure Sockets Layer (SSL) administra el cifrado mediante un protocolo de enlace SSL al comienzo de una sesión para proporcionar confidencialidad y evitar escuchas y manipulaciones.

- Transport Layer Security (TLS) es un sustituto actualizado y más seguro de SSL.

- SSL/TLS cifra la comunicación entre el cliente y el servidor. Cuando se utiliza, el usuario verá HTTPS en el campo URL de un navegador en lugar de HTTP.

FTP:

File Transfer Protocol (FTP) transfiere archivos informáticos entre un cliente y un servidor. En FTP, el cliente utiliza un nombre de usuario y una contraseña en texto plano para conectarse. File Transfer Protocol Secure (FTPS) es más seguro: añade soporte para TLS y SSL para evitar escuchas, manipulaciones y falsificaciones en los mensajes intercambiados.POP, IMAP y MIME:

El correo electrónico utiliza Post Office Protocol (POP), Internet Message Access Protocol (IMAP) y Multipurpose Internet Mail Extensions (MIME) para adjuntar datos no textuales, como una imagen o un vídeo, a un mensaje de correo electrónico.

Para proteger POP (puerto 110) o IMAP (puerto 143), utilice SSL/TLS para cifrar el correo durante la transmisión. El protocolo Secure/Multipurpose Internet Mail Extensions (S/MIME) proporciona un método seguro de transmisión. Envía mensajes cifrados y firmados digitalmente que proporcionan autenticación, integridad de mensajes y no repudio.-

CuestionarioRecibir una calificación

-

2.4.1 Avatar

La segmentación implica dividir una red de computadoras en partes más pequeñas para mejorar el rendimiento y la seguridad de la red. Veamos cómo podemos usar esto en @Apollo.

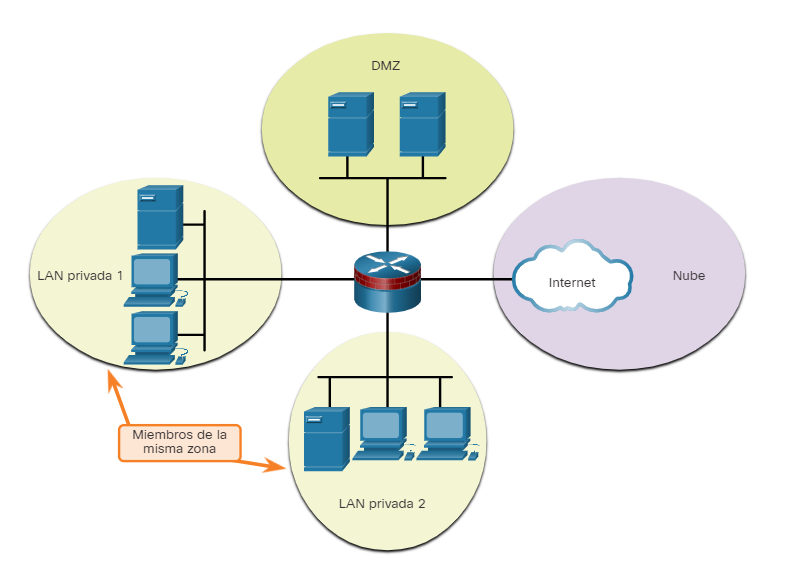

2.4.2 Redes de área local virtuales (VLAN)

El gerente de RR. HH. de @Apollo está preocupado por proteger la información confidencial sobre el personal almacenado en la red. Guru sugiere utilizar una red de área local virtual, una VLAN, para segmentar la red y crear un área segura para los datos confidenciales.

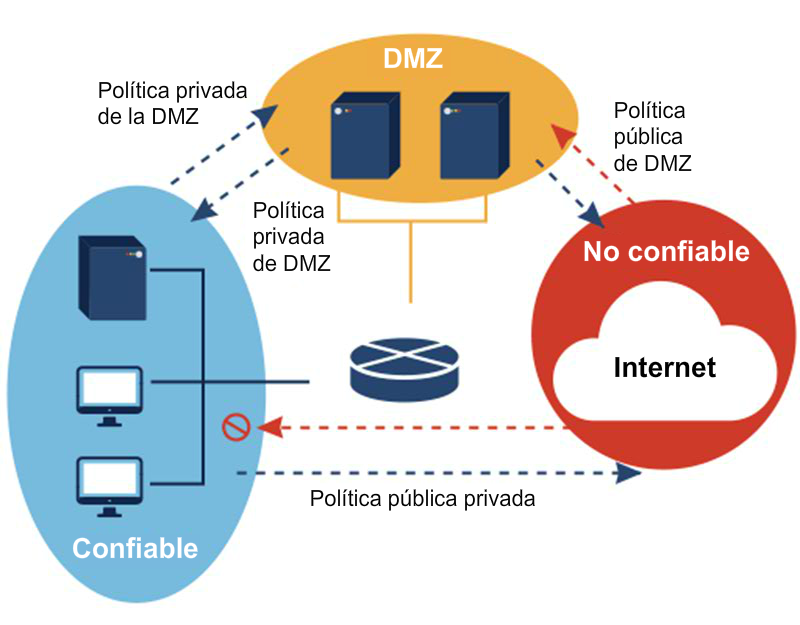

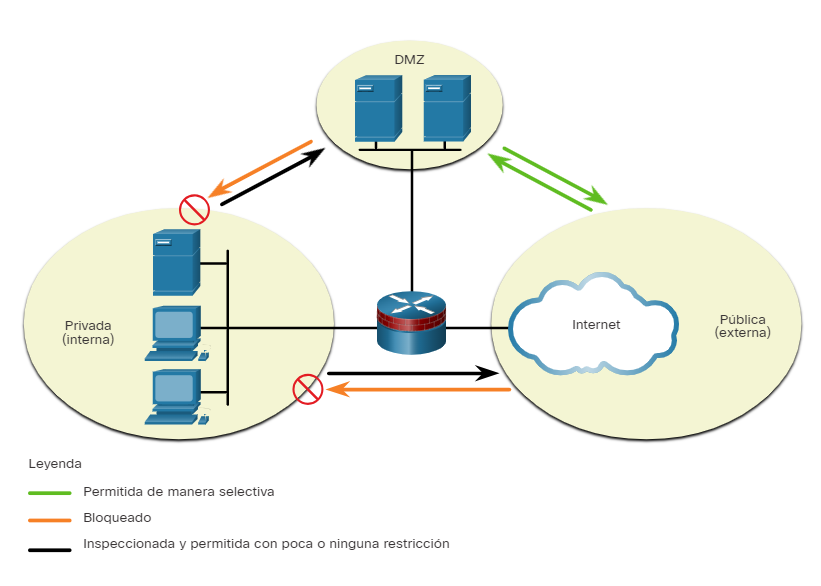

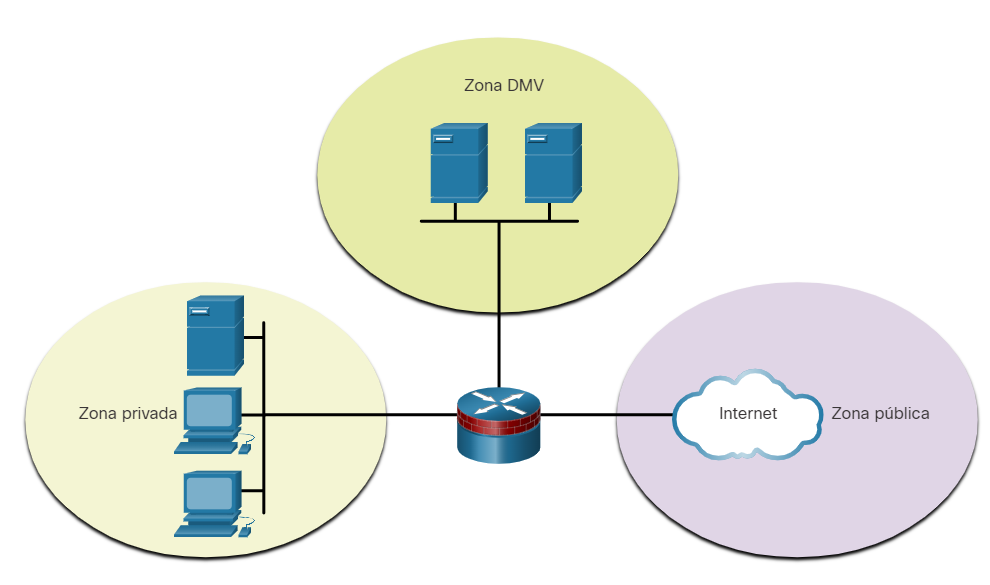

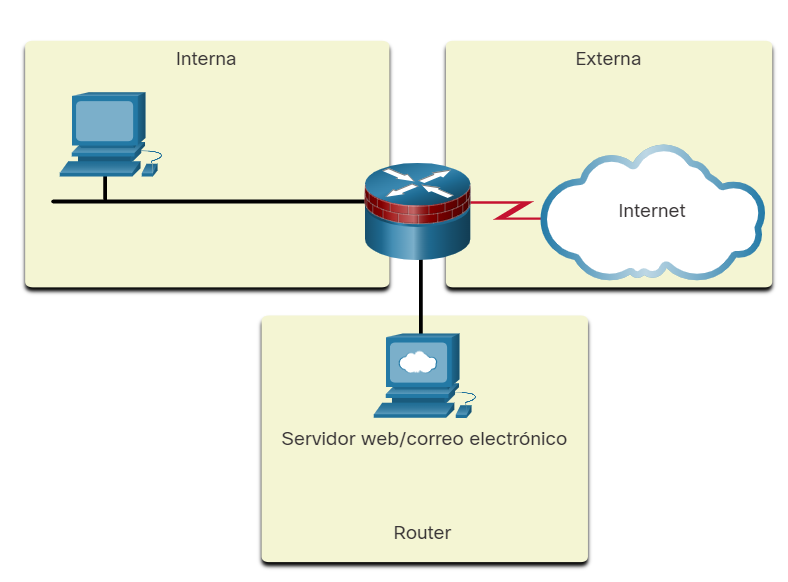

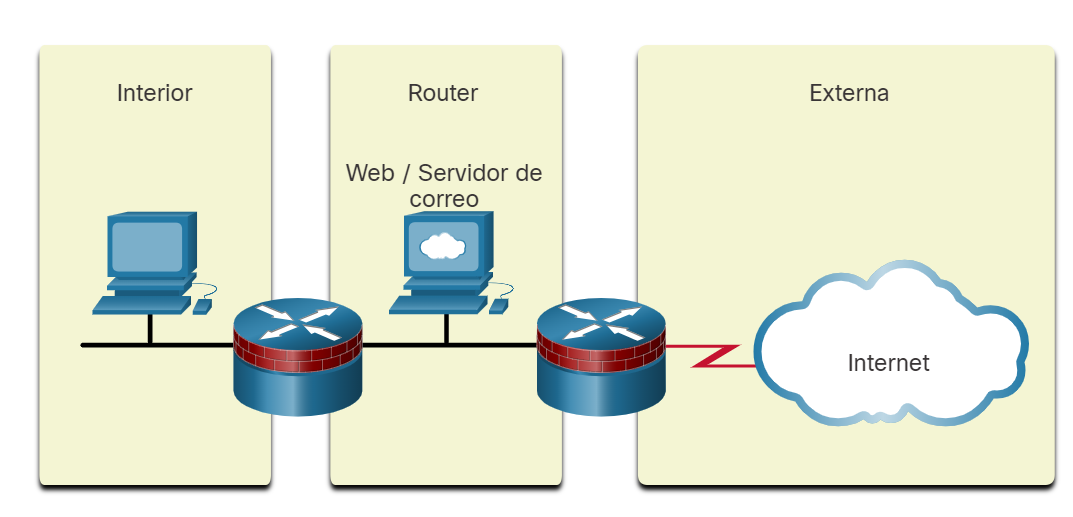

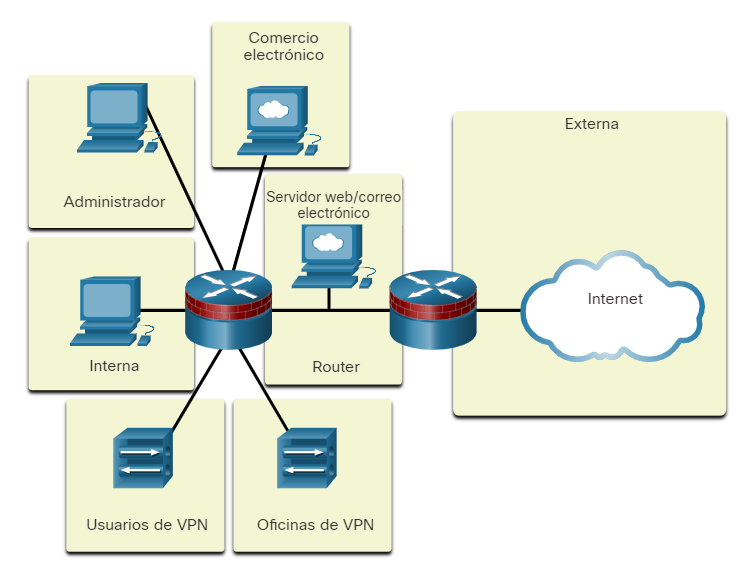

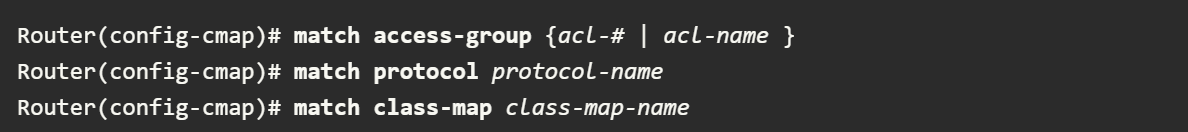

2.4.3 La zona desmilitarizada (DMZ)

Una zona desmilitarizada (DMZ) es una red pequeña entre una red privada confiable e Internet.

Acceso a redes no confiables:

Los servidores web y los servidores de correo generalmente se colocan dentro de la DMZ para permitir que los usuarios accedan a una red no confiable, como Internet, sin comprometer la red interna.

Zonas de riesgo:

La mayoría de las redes tienen de dos a cuatro zonas de riesgo: la LAN privada confiable, la DMZ, Internet y una extranet.

- Dentro de la zona LAN el nivel de riesgo es bajo y el nivel de confianza es alto.

- Dentro de la zona de extranet el nivel de riesgo es medio-bajo y el nivel de confianza medio-alto.

- Dentro de la DMZ el nivel de riesgo es medio-alto y el nivel de confianza es medio-bajo.

- Dentro de la zona de Internet el nivel de riesgo es alto y el nivel de confianza es bajo.

Modelo Zero Trust (Confianza Cero):

Los firewalls gestionan el tráfico este-oeste (el tráfico que va entre servidores dentro del centro de datos de la organización) y el tráfico norte-sur (los datos que entran y salen de la red de la organización). Para proteger su red, una organización puede implementar un modelo de confianza cero (Zero Trust). Confiar automáticamente en los usuarios y los terminales de la organización puede poner en riesgo cualquier red, ya que los usuarios de confianza pueden desplazarse por toda la red para acceder a los datos. La red Zero Trust monitorea constantemente a todos los usuarios en la red, independientemente de su estado o función.

-

2.5.1 Avatar

Es probable que la red de su oficina incluya una amplia gama de dispositivos inalámbricos, desde teléfonos móviles y computadoras hasta routers y cámaras IP. Proteger sus dispositivos y redes inalámbricas de las ciberamenazas debería ser una de las principales preocupaciones.

Utilice los protocolos de seguridad y las protecciones de los dispositivos para estar a la vanguardia en lo que respecta a la seguridad de los dispositivos inalámbricos.

2.5.3 AutenticaciónLos dispositivos inalámbricos se han convertido en el tipo de dispositivo predominante en la mayoría de las redes modernas. Proporcionan movilidad y comodidad pero son vulnerables a una variedad de problemas de ciberseguridad. Están expuestos a robos, hackeos y accesos remotos no autorizados, sniffing, ataques man-in-the-middle, así como ataques contra el rendimiento y la disponibilidad.

La mejor manera de proteger una red inalámbrica es utilizar la autenticación y el cifrado. El estándar inalámbrico original (801.11) introdujo dos tipos de autenticación.

2.5.4 Protocolos de Autenticación

El protocolo de autenticación extensible (EAP: Extensible Authentication Protocol) es un marco de autenticación utilizado en redes inalámbricas. Veamos cómo funciona.

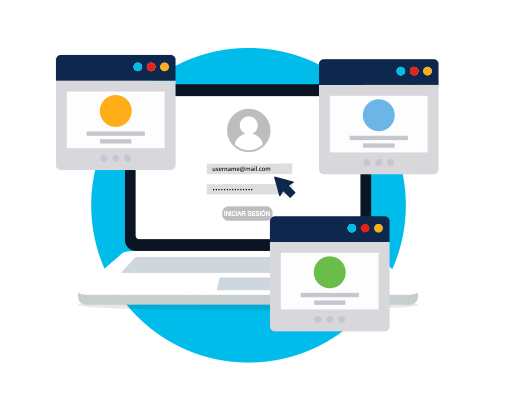

- El usuario solicita conectarse a la red inalámbrica a través de un punto de acceso.

- El punto de acceso le solicita al usuario los datos de identificación (nombre de usuario) que luego se envían a un servidor de autenticación.

- El servidor de autenticación solicita pruebas de que la ID es válida.

- El punto de acceso le solicita al usuario pruebas de que la ID es válida , en forma de contraseña.

- El usuario le proporciona al punto de acceso su contraseña. El punto de acceso envía esto de vuelta al servidor de autenticación.

- El servidor confirma que el nombre de usuario y la contraseña son correctos y pasa esta información al punto de acceso y al usuario.

- El usuario se conecta a la red inalámbrica.

EAP-TLS:

Requiere certificado de cliente: Sí

Requiere certificado de servidor: Sí

Fácil de implementar: Difícil

Seguridad: Alta

PEAP:

Requiere certificado de cliente: No

Requiere certificado de servidor: Sí

Fácil de implementar: Moderado

Seguridad: Media

EAP-TTLS:

Requiere certificado de cliente: No

Requiere certificado de servidor: Sí

Fácil de implementar: Moderado

Seguridad: MediaEAP-FAST:

Requiere certificado de cliente: No

Requiere certificado de servidor: No

Fácil de implementar: Fácil

Seguridad: Media2.5.5 Autenticación mutua

Su red inalámbrica y sus datos confidenciales son susceptibles de acceso no autorizado por parte de hackers mediante una conexión inalámbrica. Pero, ¿qué puede hacer para evitar un ataque?

Puntos de acceso no autorizados

Un punto de acceso es cualquier dispositivo de hardware que permite que otros dispositivos inalámbricos se conecten a una red cableada. Todo dispositivo que tenga un transmisor inalámbrico y una interfaz cableada a una red puede actuar potencialmente como punto de acceso no autorizado o falso. El punto de acceso no autorizado suele imitar a un punto de acceso autorizado, permitiendo a los usuarios conectarse a la red inalámbrica, pero pudiendo robar sus datos o realizar otras actividades nefastas en el proceso.

Prevención de ataques

Cuando se conecta a un punto de acceso no autorizado, el impostor que lo configura puede solicitar y copiar datos de su dispositivo. Este tipo de ataque de intermediarios (man-in-the-middle) es muy difícil de detectar y puede generar el robo de las credenciales de inicio de sesión y los datos. La autenticación mutua es una autenticación bidireccional que puede evitar puntos de acceso no autorizados. Es un proceso en el que ambas entidades en un enlace de comunicaciones se autentican entre sí antes de conectarse. Esto permite a los clientes detectar puntos de acceso no autorizados y evitar estos ataques MitM.

2.5.6 Avatar

Los dispositivos móviles utilizan comunicaciones celulares para conectarse con un proveedor de servicios. Los proveedores de redes inalámbricas utilizan redes 5G LTE basadas en IP para acceder a Internet y otros servicios de datos, por ejemplo.

2.5.7 Métodos de comunicación

Echemos un vistazo más de cerca a cómo los dispositivos móviles se conectan y comunican.

2.5.8 Administración de Dispositivos Móviles

Un dispositivo móvil suministrado por una organización puede contener tanto datos personales como de la organización: puede ser de propiedad corporativa o de propiedad personal (COPE).

Una organización también puede tener la opción Traiga Su Propio Dispositivo (BYOD: Bring-Your-Own-Device). Las políticas de seguridad y protección de datos deben aplicarse cuando hay información corporativa confidencial en el dispositivo de un usuario.Segmentación y contenedorización del almacenamiento

La segmentación y contenedorización del almacenamiento permiten separar el contenido personal y laboral en un dispositivo. Proporciona un área autenticada y cifrada que separa la información confidencial de la empresa de los datos personales del usuario.

La contenedorización también nos permite:

- Aislar aplicaciones.

- Controlar las funciones de las aplicaciones.

- Eliminar la información del contenedor.

- Borrar el dispositivo de manera remota.

Administración de contenido

Una organización debe considerar los riesgos de seguridad que implica el uso de aplicaciones que comparten datos, por ejemplo, Dropbox, Box, Google Drive e iCloud. Se puede utilizar un sistema de seguridad de administración de identidades para controlar a qué datos puede acceder un usuario.Administración de aplicaciones

Las listas blancas le permiten firmar digitalmente las aplicaciones para poder autorizar qué aplicaciones pueden instalar los usuarios. Esto ayuda a garantizar que las aplicaciones instaladas provengan de una fuente confiable.

La autenticación con contraseñas seguras es una buena práctica para aquellas aplicaciones que requieren credenciales de usuario.2.5.9 Protecciones de dispositivos móviles

Ya sea que un dispositivo móvil sea propiedad de la organización o sea un dispositivo personal utilizado para el trabajo, se deben tomar medidas para mantenerlo a salvo de las amenazas cibernéticas.

2.5.11 Video de Packet Tracer - Configure el fortalecimiento y la seguridad del router inalámbrico.

-

En esta actividad de Packet Tracer, completará los siguientes objetivos:

- Parte 1: Configurar los ajustes de seguridad básicos de un router inalámbrico

- Parte 2: configurar la seguridad de la red del router inalámbrico

- Parte 3: configurar la seguridad de la red de los clientes inalámbricos

- Parte 4: verificar las configuraciones de conectividad y seguridad

-

CuestionarioRecibir una calificación

-

2.6.1 Avatar

Como la mayoría de las organizaciones, @Apollo desea maximizar la disponibilidad de sus sistemas. Los empleados no pueden realizar sus tareas habituales cuando los sistemas están caídos, lo que puede afectar la productividad y los ingresos. El objetivo de @Apollo es, por tanto, minimizar el tiempo de inactividad de los procesos de misión crítica.

Veamos cómo la resiliencia del ciberespacio puede ayudar a @Apollo a lograr su objetivo.

2.6.2 Alta disponibilidad

El término 'alta disponibilidad' describe los sistemas diseñados para evitar el tiempo de inactividad tanto como sea posible. La disponibilidad continua de los sistemas de información es imprescindible, no solo para las organizaciones sino también para la vida moderna, ya que todos usamos y dependemos de los sistemas informáticos y de la información más que nunca.

Los sistemas de alta disponibilidad suelen basarse en tres principios de diseño.Eliminar puntos únicos de falla

El primer principio que define los sistemas de alta disponibilidad comienza con la identificación de todos los dispositivos y componentes del sistema cuya falla daría lugar a una falla en todo el sistema. Los métodos para eliminar los puntos únicos de falla incluyen el reemplazo o la eliminación de dispositivos de reserva activos, componentes redundantes y múltiples conexiones o rutas.Proporcionando un crossover confiable

Las fuentes de alimentación redundantes, los sistemas de alimentación de respaldo y los sistemas de comunicaciones de respaldo brindan un crossover confiable: el segundo principio de diseño.

2.6.3 Los cinco nueves

Todas las organizaciones quieren ser capaces de operar sin interrupciones, incluso en condiciones extremas, como durante un ataque.

Una de las prácticas de alta disponibilidad más populares es la práctica de los cinco nueves. Recibe su nombre de su objetivo de lograr una tasa de disponibilidad del 99,999%, cinco nueves seguidos. En la práctica, esto significa que el tiempo de inactividad es inferior a 5,26 minutos al año.

2.6.4 Puntos únicos de falla

Los puntos únicos de falla son los puntos débiles en la cadena que pueden ocasionar interrupciones en las operaciones de la organización. Un punto único de falla es cualquier parte de la operación de la organización cuyo fallo significa la falla completa de todo el sistema; en otras palabras, si falla, todo el sistema falla.

Un punto único de falla puede ser una pieza específica de hardware, un proceso, una pieza de datos específica, o incluso una utilidad esencial. Por lo general, la solución a un punto único de falla es modificar la operación crítica para que no dependa de un solo elemento. La organización también puede desarrollar componentes redundantes en la operación crítica para controlar el proceso si uno de estos puntos falla.

2.6.5 Avatar

Como especialistas en ciberseguridad, nuestro trabajo consiste en identificar los puntos únicos de falla en @Apollo y establecer medidas de resiliencia para evitar que sean críticos mediante, por ejemplo, la construcción de componentes redundantes que se encarguen del proceso en caso de que uno de estos puntos falle.

Por lo tanto, debemos examinar detenidamente nuestras diferentes opciones.

2.6.6 Redundancia N+1

La redundancia N+1 ayuda a garantizar la disponibilidad del sistema en caso de falla de un componente. Esto significa que los componentes (N) deben tener al menos un componente de respaldo (+1).

Una buena manera de pensar en esto es que un automóvil tiene cuatro llantas (N) y una de repuesto (+1) en el baúl en caso de pinchazo.

Aunque un sistema con arquitectura N+1 contiene equipos redundantes, no es un sistema totalmente redundante.En una red, la redundancia N+1 significa que el diseño del sistema puede soportar la pérdida de uno de cada componente.

La N se refiere a cada uno de los diferentes componentes de la infraestructura que forman parte del sistema. Por ejemplo, un centro de datos incluye servidores, fuentes de alimentación, switches y routers. El +1 es el componente o sistema adicional en espera y listo para utilizarse si es necesario. La redundancia N+1 en un centro de datos que consta de los elementos anteriores significa que tenemos un servidor, una fuente de alimentación, un switch y un router en espera, listos para entrar en funcionamiento si algo le ocurre al servidor principal, a la fuente de alimentación principal, al switch o al router.

2.6.7 RAID

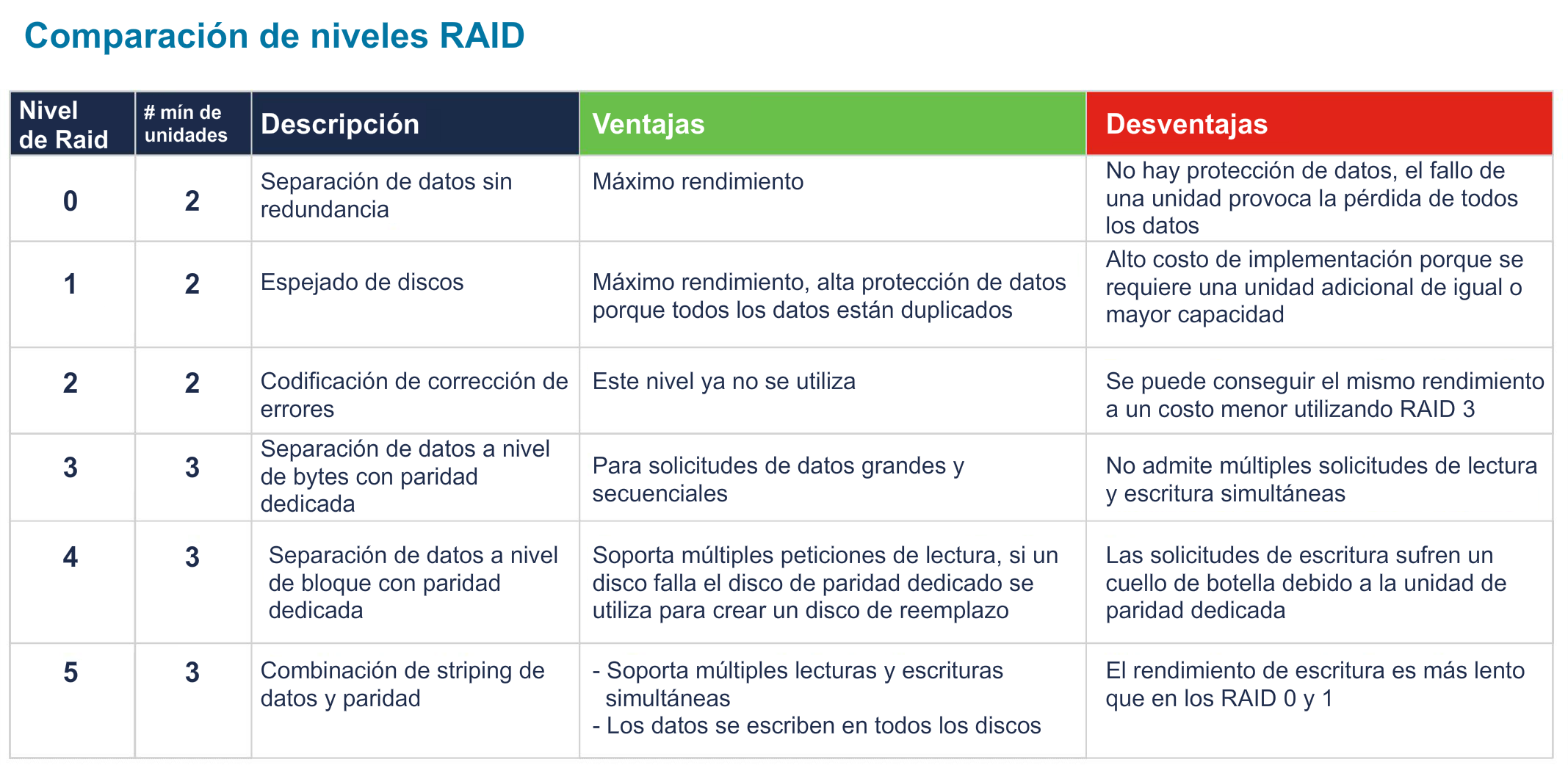

¿Cómo funciona?

La matriz redundante de discos independientes (RAID) toma datos normalmente almacenados en un disco duro y los extiende por varios discos. Excepto con RAID 0, si se pierde un disco, el usuario puede recuperar los datos de otros discos.

RAID también puede aumentar la velocidad de recuperación de datos, ya que varias unidades recuperarán más rápidamente los datos solicitados que un solo disco haciendo lo mismo.Almacenamiento de datos RAID

Una solución de RAID puede estar basada en hardware o software. Una solución basada en hardware requiere un controlador de hardware especializado en el sistema que contiene las unidades RAID, mientras que el RAID por software se gestiona mediante un software de utilidad en el sistema operativo.

Los siguientes términos describen las diversas formas en que RAID puede almacenar datos en la matriz de discos.- Mirroring - Almacena los datos, luego los duplica y los almacena en una segunda unidad.

- Striping - Escribe los datos en varias unidades para que los segmentos consecutivos se almacenen en diferentes unidades.

- Paridad - Más precisamente, striping con paridad. Después de la segmentación, se generan sumas de verificación para comprobar que no existan errores en los datos segmentados. Estos checksums se almacenan en una tercera unidad.

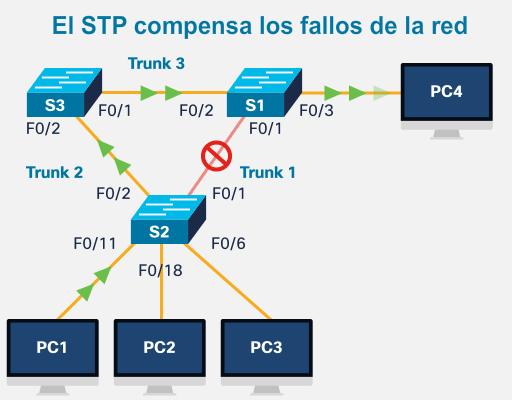

2.6.8 Spanning Tree

La redundancia aumenta la disponibilidad de la infraestructura protegiendo la red de un punto de falla único, como un cable de red o un switch defectuosos.

Pero cuando los diseñadores incorporan la redundancia física a una red, se producen bucles y tramas duplicadas. Esto trae consecuencias graves para las redes conmutadas.

El protocolo Spanning Tree (STP) resuelve estos problemas. La función básica del STP es evitar bucles en la red cuando los switches se interconectan a través de varias rutas. STP garantiza que los enlaces físicos redundantes estén libres de bucles y que solo se ejecute una ruta lógica entre todos los destinos de la red. Para lograr esto, el STP bloquea intencionalmente las rutas redundantes que pueden generar un bucle.

El bloqueo de las rutas redundantes es fundamental para evitar bucles en la red. Las rutas físicas aún existen para proporcionar redundancia, pero el STP deshabilita estas rutas para evitar que se generen bucles. Si un switch o cable de red falla, el STP recalcula las rutas y desbloquea los puertos necesarios para permitir que la ruta redundante se active.

Esta animación muestra las etapas del STP cuando se produce una falla.

- La PC1 envía una transmisión a la red.

- El enlace troncal entre el S2 y el S1 falla, lo que da como resultado una interrupción en la ruta original.

- S2 desbloquea el puerto que se había bloqueado anteriormente para Trunk2 y permite que el tráfico de broadcast atraviese la ruta alternativa alrededor de la red, permitiendo que la comunicación continúe.

- Si el enlace entre el S2 y el S1 tiene copia de respaldo, el STP bloquea el enlace entre el S2 y el S3.

2.6.9 Redundancia del router

El gateway predeterminado generalmente es el router que brinda a los dispositivos el acceso al resto de la red o a Internet. Si hay un solo router que funciona como gateway predeterminado, es un punto único de falla. Para evitarlo, una organización puede optar por instalar un router de reserva adicional.

2.6.10 Redundancia de la ubicación

Una organización también puede querer considerar la redundancia de la ubicación, dependiendo de sus necesidades.

Replicación sincrónica

- Sincroniza ambas ubicaciones en tiempo real.

- Requiere el uso intensivo de ancho de banda.

- Las ubicaciones deben estar juntas para reducir la latencia.

Replicación asíncrona

- Sincronizada en tiempo casi real.

- Requiere menos ancho de banda.

- Los sitios pueden estar separados porque la latencia no representa un problema.

Replicación puntual

- Actualiza la ubicación de los datos de la copia de seguridad periódicamente, a determinados momentos

- Más conservador en cuanto al ancho de banda porque no requiere una conexión constante

2.6.11 Diseño resiliente

Se denomina resiliencia a los métodos y configuraciones utilizados para que un sistema o una red sean tolerantes a los fallos.

2.6.12 Copias de seguridad del sistema y de los datos

Una organización puede perder datos si los delincuentes cibernéticos los roban, si el equipo falla, o si ocurre un desastre u otro error, por lo que es importante hacer una copia de seguridad de los datos con regularidad.

Una copia de seguridad de datos almacena una copia de la información de una computadora en un medio de respaldo. Cuando dichos medios son extraíbles, el operador los almacena en un lugar seguro.

La realización de copias de respaldo de datos es uno de los métodos más eficaces para evitar la pérdida de estos. Si el hardware falla, el usuario puede restaurar los datos desde la copia de seguridad una vez que el sistema vuelva a ser funcional, o incluso cuando se mueve a un nuevo sistema.

Una política de seguridad sólida debe incluir copias de respaldo de datos periódicas. Las copias de seguridad suelen almacenarse fuera de las instalaciones para proteger los datos en caso de que ocurra algo en las instalaciones principales.

2.6.13 Diseño de sistemas de alta disponibilidad

La alta disponibilidad incorpora tres principios fundamentales para lograr el objetivo de un acceso ininterrumpido a los datos y servicios:

2.6.14 Energía

Un aspecto crítico de la protección de los sistemas de información son los sistemas y las consideraciones de energía eléctrica. Un suministro continuo de energía eléctrica es esencial para las instalaciones masivas de servidores y almacenamiento de datos de hoy en día.

Estas son algunas reglas generales en el desarrollo de sistemas de suministro eléctrico eficaces:

- Los centros de datos deben estar en una fuente de alimentación distinta al resto del edificio.

- Utilice fuentes de alimentación redundantes: dos o más alimentaciones procedentes de dos o más subestaciones eléctricas.

- Implementar el acondicionamiento de la energía.

- Con frecuencia se requieren sistemas energéticos de respaldo.

- El sistema de alimentación ininterrumpida ( UPS) debe estar disponible para apagar los sistemas de manera correcta.

Exceso de energía.

- Pico: alto voltaje momentáneo.

- Sobretensión: alta tensión prolongada.

Pérdida de energía.- Falla: Pérdida de energía momentánea.

- Apagón: Pérdida de energía completa.

Degradación de energía.

- Caída: baja tensión momentánea.

- Baja de tensión: baja tensión prolongada.

- Corriente de irrupción: aumento inicial de la potencia.

2.6.15 Calefacción, ventilación y aire acondicionado (HAVC)

Los sistemas de HVAC son fundamentales para la seguridad de las personas y los sistemas de información en las instalaciones de la organización. En el diseño de las instalaciones informáticas modernas, estos sistemas desempeñan un papel muy importante en la estabilidad y seguridad generales.

Sistema HVAC

Los sistemas de calefacción, ventilación y aire acondicionado (HVAC) controlan el ambiente, incluyendo la temperatura, la humedad y el flujo de aire. Esto debe administrarse junto con los componentes de datos tales como hardware, cableado, almacenamiento de datos, protección contra incendios, sistemas de seguridad física y alimentación, y sus necesidades.

Un documento de especificaciones del productoCasi todos los dispositivos de hardware informático físicos tienen requisitos ambientales que incluyen temperatura y rangos de humedad aceptables. Los requisitos medioambientales se detallan en la documentación de las especificaciones del producto y/o en las guías de planificación física. Es fundamental mantener estos requisitos ambientales para evitar fallas del sistema y extender la vida útil de los sistemas de TI.

Contratista de sistemas de HVAC

Los sistemas de HVAC comerciales y otros sistemas de administración de edificios ahora se conectan a Internet para su supervisión y control. Pero los últimos acontecimientos han demostrado que estos sistemas 'inteligentes' también plantean grandes problemas de seguridad, ya que los contratistas de sistemas de calefacción, ventilación y aire acondicionado o los proveedores de terceros acceden a ellos y los gestionan.

Riesgos para la seguridad de la organización

Debido a que los técnicos de HVAC necesitan encontrar la información rápidamente, los datos cruciales tienden a almacenarse en muchos lugares diferentes, lo que los hace accesibles a muchas más personas. Esto permite que una amplia red de individuos, incluyendo a los asociados de los contratistas, tenga acceso al sistema HVAC. Pero cuanto más personas tengan acceso, menos seguros serán estos sistemas, mientras que su interrupción puede suponer un riesgo considerable para la seguridad de la organización.

2.6.16 Avatar

Hemos logrado proteger a @Apollo del reciente ataque cibernético, pero hay muchas otras amenazas del dominio de las instalaciones físicas que pueden poner a @Apollo y a otras organizaciones en riesgo.

Afortunadamente, hay muchas contramedidas a nuestra disposición para ayudar a administrar las amenazas.

2.6.17 Manejo de las amenazas a las instalaciones físicas

Las organizaciones pueden implementar varias medidas para manejar las amenazas a las instalaciones físicas. Por ejemplo:

- Control de acceso y cobertura de circuito cerrado de televisión (CCTV - Videovigilancia) en todas las entradas

- Políticas y procedimientos para los invitados que visitan la instalación.

- Pruebas de seguridad de los edificios, incluido el uso de medios digitales y físicos para acceder de forma encubierta

- Cifrado de credenciales para el ingreso

- Planificación de recuperación tras un desastre

- Planificación de continuidad de negocios

- Formación periódica en concientización sobre la seguridad

- Sistema de etiquetado de activos

-

CuestionarioRecibir una calificación

-

2.7.1 Avatar

Para comprender mejor las necesidades de seguridad de una organización como @Apollo, primero debemos analizar el panorama general…

Sectores industriales como el manufacturero, el energético, el de las comunicaciones y el del transporte conforman los sistemas de infraestructura de red críticos. Protegerlos es fundamental para proteger la economía de un país.

Veamos cómo los atacantes cibernéticos pueden atacar estos sistemas y qué se puede hacer para evitar estos ataques.

2.7.2 Amenazas para sectores clave de la industria

Durante la última década, los ciberataques como Stuxnet demostraron que un ataque cibernético puede destruir o interrumpir con éxito las infraestructuras críticas. El ataque de Stuxnet apuntó al sistema de control de supervisión y adquisición de datos (SCADA: Supervisory Control And Data Acquisition) utilizado para controlar y supervisar los procesos industriales. SCADA y otros sistemas de control industrial (ICS) se utilizan en sistemas de fabricación, producción, energía y comunicaciones.

¿Cómo pueden los ataques cibernéticos como estos afectar a los sectores de la industria y qué medidas se pueden tomar para evitar que se produzcan?

Un ciberataque de este tipo podría hacer caer o interrumpir instalaciones vitales como las telecomunicaciones, los sistemas de transporte o las centrales eléctricas. También puede interrumpir el sector de servicios financieros.

Los entornos que usan SCADA son vulnerables. Cuando se desarrolló por primera vez la arquitectura SCADA, los diseñadores no la conectaron al entorno de TI tradicional e Internet. Por lo tanto, no tuvieron en cuenta la ciberseguridad de manera adecuada durante la fase de desarrollo de estos sistemas.

Ahora, sin embargo, las organizaciones que utilizan sistemas SCADA reconocen el valor de la recopilación de datos para mejorar las operaciones y reducir los costos. La tendencia resultante es conectar los sistemas SCADA a la infraestructura de TI en línea más amplia de la organización. Esto aumenta la vulnerabilidad de los sectores que utilizan los sistemas SCADA.

Para evitar ataques a estos sistemas, segregue las redes internas y externas para separar la red SCADA de la LAN de la organización.2.7.3 El surgimiento de Internet de las Cosas

El Internet de las Cosas (IoT) es el conjunto de tecnologías que permiten la conexión de varios dispositivos a Internet. La evolución tecnológica asociada con la llegada del IoT está cambiando los entornos comerciales y de consumidores.

Las tecnologías de IoT permiten a las personas conectar miles de millones de dispositivos tales como automóviles, máquinas industriales, robots, dispositivos, cerraduras, motores y dispositivos de entretenimiento, por nombrar solo algunos. Esta tecnología afecta la cantidad de datos que necesitan protección. Como los usuarios necesitan acceder a estos dispositivos de forma remota, se colocan en línea, lo que en general aumenta la cantidad de posibles puntos de entrada a esa red local.

Además, con la aparición del IoT hay muchos más datos que gestionar y asegurar. Todos estos dispositivos, más la ampliación de la capacidad de almacenamiento y los servicios de almacenamiento ofrecidos a través de la nube y la virtualización, han provocado el crecimiento exponencial de los datos. Esta expansión de datos ha creado una nueva área de interés en la tecnología y los negocios denominada 'Big Data'.

Los dispositivos IoT amplían enormemente la superficie de ataque cibernético. En IoT, miles de nuevos dispositivos requieren acceso a redes para enviar datos y ser administrados y operados. Los dispositivos inteligentes conectados a Internet se infectaron con malware y se utilizaron para lanzar algunos de los ataques DDoS más grandes de la historia. Por lo tanto, la seguridad de los dispositivos IoT es extremadamente importante. Primero, todos los dispositivos IoT deben evaluarse para garantizar que puedan actualizar su firmware con parches de seguridad, preferiblemente a través de redes inalámbricas. Además, las credenciales de administrador predeterminadas en estos dispositivos siempre se deben cambiar de la configuración predeterminada porque esta configuración es de conocimiento público.

2.7.4 Sistemas embebidos

Los sistemas embebidos capturan, almacenan y acceden a los datos. Plantean desafíos de seguridad únicos debido a su amplia adopción tanto por el mundo corporativo como por el de consumo. Se utilizan en televisores inteligentes, sistemas de control de HVAC, dispositivos médicos e incluso automóviles.

2.7.5 Internet de las Cosas (IoT)

El despliegue y uso de dispositivos y sensores inteligentes es uno de los sectores de las tecnologías de la información que más rápido está creciendo. La industria informática lidera este sector como Internet de las cosas (IdC).

Las empresas y los consumidores usan dispositivos de IoT para automatizar procesos, supervisar condiciones del entorno y alertar a los usuarios acerca de condiciones adversas. La mayoría de los dispositivos de IoT se conectan a una red mediante tecnología inalámbrica. Incluyen cámaras, cerraduras de puertas, sensores de proximidad, luces y otros sensores utilizados para recoger información sobre un entorno o el estado de un dispositivo. Algunos fabricantes utilizan sensores de IoT para informar a los usuarios de que hay que sustituir piezas, que los componentes están fallando o que los suministros se están agotando.

Las organizaciones utilizan dispositivos IoT para hacer un seguimiento del inventario, los vehículos y el personal. Los dispositivos de IdC tienen sensores geoespaciales. Un usuario puede localizar, monitorear y controlar globalmente las variables del entorno, como la temperatura, la humedad y la iluminación. Las aplicaciones de IoT utilizan un sistema operativo en tiempo real (RTOS), un sistema operativo pequeño que permite el cambio rápido de tareas que se centran en el tiempo en lugar del rendimiento. Estas aplicaciones se ejecutan con sincronización precisa y alta confiabilidad. La tecnología RTOS se encuentra en dispositivos portátiles, dispositivos médicos, sistemas en vehículos y dispositivos de automatización del hogar.

El sector de IdC representa un enorme desafío para los profesionales de seguridad de la información porque muchos dispositivos de IdC capturan y transmiten información confidencial. Las vulnerabilidades asociadas con RTOS incluyen la inyección de código, los ataques de denegación de servicio y la inversión de prioridad (donde una tarea de mayor prioridad se adelanta por una tarea de menor prioridad).2.7.6 Avatar

El uso de un escáner de IoT como Shodan es una manera fácil de determinar si un dispositivo de automatización del hogar es vulnerable a los ataques. Los dispositivos de IoT se comunican mediante métodos de corto alcance, mediano o largo alcance e incluyen celular (4G, 5G), radio y Zigbee. Zigbee es un conjunto inalámbrico de protocolos para redes inalámbricas de área personal (WPAN).

Para proteger los dispositivos de IoT:

- Asegure la red inalámbrica.

- Sepa exactamente qué dispositivos se comunican en su red.

- Sepa lo que hace cada uno de los dispositivos de IoT en su red.

- Instale software de seguridad en los dispositivos siempre que sea posible.

- Proteja los smartphones y las aplicaciones móviles que se utilizan para comunicarse con los dispositivos de IoT.

2.7.7 Avatar

Los trabajadores remotos y los equipos en diferentes oficinas de @Apollo utilizan voz sobre IP (VoIP) para mantenerse en contacto, realizar reuniones de equipo virtuales e incluso reunirse con clientes. Pero, ¿es esta una forma segura de comunicarse? ¿Y qué podemos hacer para mejorar su seguridad?

2.7.8 Equipos de VoIP

VoIP utiliza Internet para realizar y recibir llamadas.

2.7.9 Avatar

Al utilizar equipos de VoIP, recuerde que cuando la red se caiga, las comunicaciones de voz también lo harán.

2.7.10 Sistemas embebidos de propósito especial

Los sistemas embebidos funcionan en una variedad de industrias. Puede encontrar dispositivos embebidos de propósito especial en sectores como la medicina, la industria automotriz y la aviación.

2.7.11 Tecnologías de engaño

Las organizaciones utilizan tecnologías de engaño para distraer a los atacantes de las redes de producción. También las utilizan para conocer los métodos de un atacante y para advertir sobre posibles ataques que podrían lanzarse contra la red. El engaño agrega una capa falsa a la infraestructura de la organización.

Mieleros:

Un honeypot es un sistema señuelo que se configura para imitar un servidor en la red de la organización. Se deja a propósito expuesto para atraer a los atacantes. Cuando un atacante persigue al honeypot, sus actividades se registran y monitorean para su posterior revisión. El honeypot distrae al atacante de los recursos de red reales de la organización.

Sumideros DNS:

Un DNS sinkhole impide la resolución de nombres de host para URL específicas y puede alejar a los usuarios de los recursos maliciosos.

2.7.12 Video de Packet Tracer - Implementar la seguridad física con dispositivos de IoT

En este Packet Tracer aprenderá cómo:

- Conexión de los dispositivos de IoT a la red

- Agregar dispositivos de IoT al servidor de registro:

- Explore la funcionalidad de los dispositivos de seguridad de IoT.

-

2.8.1 ¿Qué aprendí en este módulo?

-

Recibir una calificación

-

-

3.0.1 ¿Por qué debería tomar este módulo?

¿Cómo podemos restringir el acceso dentro de nuestra red? ¿Permitiría a todos los empleados accesar a todo? ¿O se diseñará para permitir el acceso de los usuarios en función de su rol en la empresa? ¿Cómo puede realizar un seguimiento de lo que el usuario ha accedido y lo que hizo cuando inició sesión? Responda a estas preguntas y a otras más aprendiendo sobre el control de acceso, los conceptos de control de acceso, la gestión de cuentas y el uso y funcionamiento de AAA.

3.0.2 ¿Qué aprenderé en este módulo?

Este módulo contiene lo siguiente:

- 2 Videos

- 1 Práctica de Laboratorio

- 2 Actividades de Packet Tracer

- 3 Actividades de Verifique su Comprensión

- 1 Prueba del Módulo

Título del módulo: Control de acceso

Objetivo del módulo: configurar el control de acceso local y basado en el servidor.

Título del tema

Objetivo del tema

Controles de acceso

Configurar el acceso seguro en un host.

Conceptos de control de acceso

Explicar cómo el control de acceso protege los datos de la red.

Gestión de cuentas

Explicar la necesidad de la gestión de cuentas y las estrategias de control de acceso.

Uso y funcionamiento de AAA

Configurar la autenticación basada en el servidor con TACACS+ y RADIUS.

-

3.1.1 Avatar

Hay muchos tipos diferentes de controles de acceso. En este tema exploraremos ejemplos de controles físicos, lógicos y administrativos antes de examinar detenidamente cómo se controla el acceso a través de "AAA": autorización, autenticación y accounting.

Deberá tener un buen conocimiento de estas áreas para asesorar a @Apollo y a otras organizaciones sobre cómo mantener sus datos seguros.

Desplácese hacia abajo para comenzar.

3.1.2 Controles de acceso físico

Los controles de acceso físico son barreras reales desplegadas para evitar el contacto físico directo con los sistemas. El objetivo es evitar que los usuarios no autorizados tengan acceso físico a las instalaciones, el equipamiento y otros activos de la organización.

Por ejemplo, el control de acceso físico determina quién puede entrar (o salir), dónde puede entrar (o salir) y cuándo puede entrar (o salir).

Estos son algunos ejemplos de controles de acceso físico:

- Guardias para vigilar las instalaciones

- Vallas para proteger el perímetro

- Detectores de movimiento para detectar objetos en movimiento

- Candados para computadoras portátiles para salvaguardar los equipos portátiles

- Puertas cerradas para evitar el acceso no autorizado

- Tarjetas magnéticas para permitir el acceso a zonas restringidas

- Perros guardianes para proteger las instalaciones

- Cámaras de vídeo para vigilar una instalación recogiendo y grabando imágenes

- Sistemas de entrada tipo trampa para escalonar el flujo de personas en la zona de seguridad y atrapar a los visitantes no deseados

- Alarmas para detectar intrusiones

3.1.3 Controles de acceso lógico

Los controles de acceso lógico son soluciones de hardware y software que se utilizan para administrar el acceso a recursos y sistemas. Estas soluciones basadas en tecnología incluyen las herramientas y los protocolos que los sistemas informáticos utilizan para la identificación, autenticación, autorización y responsabilidad.

Los ejemplos de control de acceso lógico incluyen:

- El cifrado es el proceso de tomar un texto plano y crear un texto cifrado.

- Las tarjetas inteligentes tienen un microchip integrado.

- Las contraseñas son cadenas de caracteres protegidas.

- La biometría son las características físicas de los usuarios.

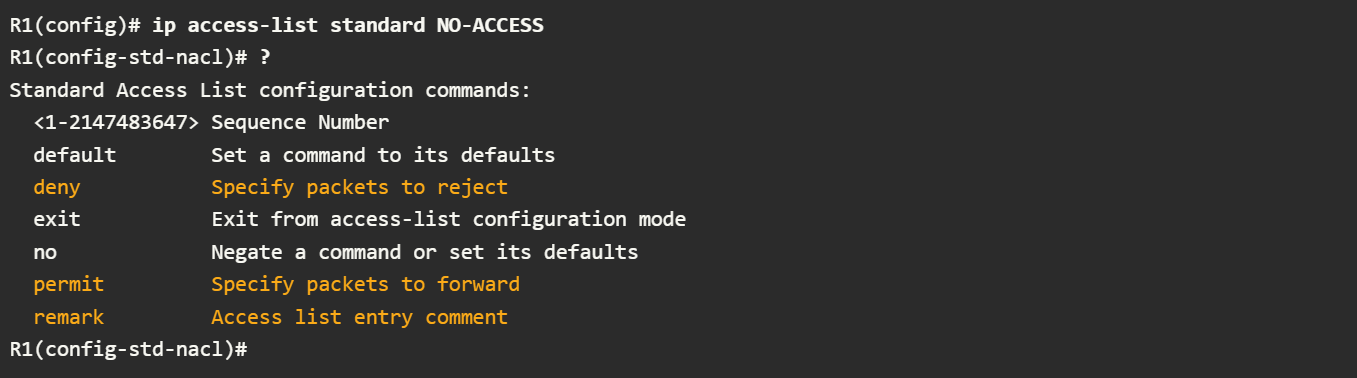

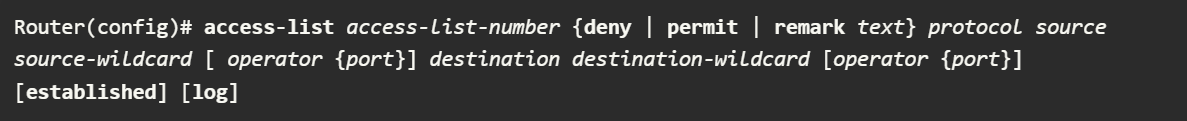

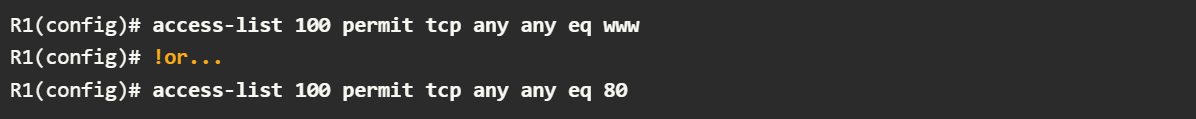

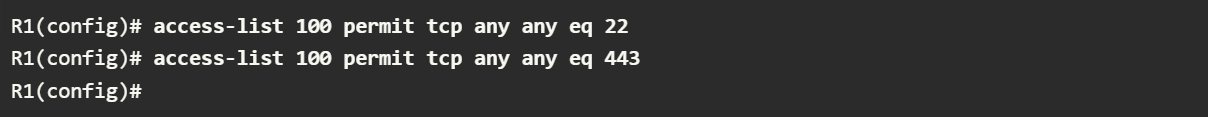

- Las listas de control de acceso (ACL) definen el tipo de tráfico permitido en una red.

- Los protocolos son un conjunto de reglas que rigen el intercambio de datos entre dispositivos.

- Los firewalls evitan el tráfico de red no deseado.

- Los routers conectan al menos dos redes.

- Los sistemas de detección de intrusiones supervisan una red para detectar actividades sospechosas.

- Los niveles de recorte son ciertos umbrales de error permitidos antes de activar una bandera roja.

3.1.4 Controles de acceso administrativo

Los controles de acceso administrativo son las políticas y los procedimientos que definen las organizaciones para implementar y hacer cumplir todos los aspectos del control de acceso no autorizado.

Los controles administrativos se enfocan en las prácticas de personal y las prácticas empresariales.

- Las políticas son declaraciones de intenciones

- Los procedimientos son los pasos detallados necesarios para realizar una actividad

- Las prácticas de contratación definen los pasos que toma una organización para encontrar empleados calificados.

- La comprobación de los antecedentes es un tipo de examen de los empleados que incluye información sobre la verificación de empleos anteriores, el historial crediticio y los antecedentes penales.

- La clasificación de datos califica los datos según su sensibilidad

- La capacitación de seguridad educa a los empleados sobre las políticas de seguridad en una organización

- Las revisiones evalúan el rendimiento laboral de un empleado

3.1.5 Controles de acceso administrativo en detalle

Analicemos los controles de acceso administrativo con más detalle.

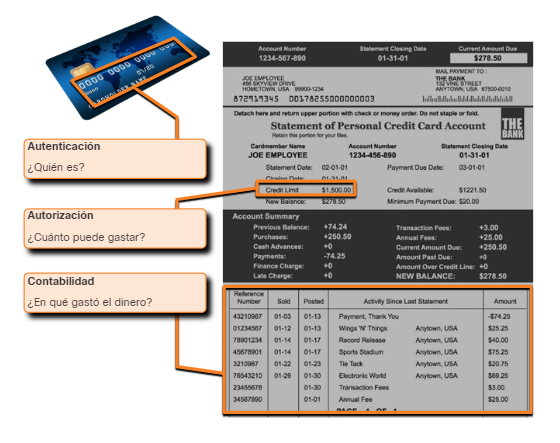

El concepto de control de acceso administrativo implica tres servicios de seguridad: autenticación, autorización y accounting (AAA).

Estos servicios proporcionan el marco principal para controlar el acceso, lo que evita el acceso no autorizado a una computadora, red, base de datos u otro recurso de datos.

3.1.6 ¿Qué es la identificación?

La identificación aplica las reglas establecidas por la política de autorización: Cada vez que se solicita el acceso a un recurso, los controles de acceso determinan si se concede o se deniega.

Un identificador único garantiza la asociación correcta entre las actividades permitidas y los sujetos. Un nombre de usuario es el método más común utilizado para identificar a un usuario. Un nombre de usuario puede ser una combinación alfanumérica, un número de identificación personal (PIN), una tarjeta inteligente o un método biométrico, por ejemplo, una huella digital, el escaneo de retina o el reconocimiento de voz.

Un identificador único garantiza que un sistema pueda identificar a cada usuario individualmente, permitiendo así que un usuario autorizado realice las acciones apropiadas en un recurso concreto.

3.1.7 Avatar

Las políticas de ciberseguridad y la sensibilidad de la información o los sistemas determinan qué controles de identificación deben utilizarse y cuán estrictos deben ser.

Como ha experimentado @Apollo, el aumento de las violaciones de datos está obligando a muchas organizaciones a reforzar sus controles de identificación.

3.1.7 Avatar

Las políticas de ciberseguridad y la sensibilidad de la información o los sistemas determinan qué controles de identificación deben utilizarse y cuán estrictos deben ser.

Como ha experimentado @Apollo, el aumento de las violaciones de datos está obligando a muchas organizaciones a reforzar sus controles de identificación.

3.1.8 Gestión de identidad federada