Campus

Campus

Diagrama de temas

-

-

1.0.1 ¿Por qué Debería Tomar este Módulo?

Bienvenido a este módulo, cuyo objetivo es explorar los objetivos principales de la gobernanza de la ciberseguridad, así como las leyes que afectan la tecnología y los requisitos de ciberseguridad.

La gobernanza es un tema importante en la ciberseguridad, ya que describir las políticas y los procesos vigentes dentro de una organización que definen las responsabilidades por la aplicación y la rendición de cuentas para mitigar el riesgo cibernético. Estos también deben alinearse con las regulaciones clave.

Como profesional de la ciberseguridad, debe tener conocimiento de las diferentes leyes que regulan la seguridad de la información, la ciberseguridad y la privacidad dentro de su país para garantizar el cumplimiento de la organización. Y no olvidemos su obligación ética de hacer siempre lo correcto.1.0.2 ¿Qué Aprenderé en este Módulo?

Este módulo contiene lo siguiente:

- 1 Video

- 4 Prácticas de Laboratorio

- 1 Prueba del Módulo

Objetivo del Módulo: Crear documentos y políticas relacionados con el cumplimiento y la gobernanza de la ciberseguridad.

Título del tema Objetivo del tema Gobernanza Crear documentos de política de ciberseguridad. La ética de la ciberseguridad Crear un código personal de conducta ética. Marco de gestión de seguridad de TI Evaluar los controles de seguridad.

-

1.1.1 Avatar

¡Hay un aire de entusiasmo en @Apollo! Ha hecho un gran impacto en tan poco tiempo. Es hora de subir de nivel una vez más.

Creo que está listo para esta tarea final. Necesito su ayuda para desarrollar una estructura de gobernanza de TI en @Apollo que se alinee con los objetivos comerciales generales y garantice que todos dentro de la organización sean conscientes de sus responsabilidades en lo que respecta a la ciberseguridad. Estoy seguro de que puede hacerlo.

Desplace hacia abajo y comencemos.

1.1.2 Gestión

La gobernanza de seguridad de TI determina quién está autorizado a tomar decisiones sobre los riesgos de ciberseguridad dentro de una organización. Demuestra responsabilidad y proporciona supervisión para garantizar que cualquier riesgo se mitigue adecuadamente y que las estrategias de seguridad estén alineadas con los objetivos comerciales de la organización y cumplan con las regulaciones.

La gobernanza de la seguridad de TI no debe confundirse con la administración de la seguridad de TI, la cual definir e implementa los controles que una organización necesita para mitigar los riesgos. De manera similar, la gobernanza de datos en particular determina quién está autorizado a tomar decisiones sobre los datos dentro de una organización.

Hay varios roles clave en los buenos programas de gobernenza de datos.

Seleccione los encabezados para obtener más información sobre ellos.

1.1.3 Políticas de Ciberseguridad

Una política de ciberseguridad es un documento de alto nivel que describir la visión de una organización para la ciberseguridad, incluidos sus objetivos, necesidades, alcance y responsabilidades. Específicamente, esta:

- Demuestra el compromiso de una organización con la seguridad.

- Establece los estándares de comportamiento y requisitos de seguridad para llevar a cabo actividades, procesos y operaciones, y proteger los activos de tecnología e información dentro de una organización.

- Garantiza que la adquisición, el uso, el mantenimiento de la operación del sistema, software y hardware sean consistentes dentro de la organización.

- Definir las consecuencias legales de las violaciones a las políticas.

- Brinda al equipo de seguridad el soporte que necesitan de la alta gerencia.

1.1.4 Tipos de Políticas de Seguridad

Una organización debe establecer políticas de seguridad claras y detalladas que todos los empleados conozcan. Es fundamental que estas políticas también cuenten con el respaldo del equipo de alta gerencia.

Política de identificación y autenticación:

Especifica quién debe tener acceso a los recursos de red y qué procedimientos de verificación existen para facilitar esto.Política de contraseñas:

Definir los requisitos mínimos de contraseña, como la cantidad y el tipo de caracteres utilizados y la frecuencia con la que deben cambiarse.Política de uso aceptable:

Destaca un conjunto de reglas que determinan el acceso y el uso de los recursos de red. También puede definir las consecuencias de infringir las políticas.Política de acceso remoto:

Establece cómo conectarse de forma remota a la red interna de una organización y explica qué información es accesible de forma remota.Política de mantenimiento de la red:

Describir los procedimientos para actualizar los sistemas operativos y las aplicaciones de usuario final de una organización.Política de manejo de incidentes:

Proporciona orientación sobre cómo reportar y responder a incidentes relacionados con la seguridad dentro de una organización.Política de datos:

Establece reglas mensurables para procesar datos dentro de una organización, como especificar dónde se almacenan los datos, cómo se clasifican los datos (alto, medio, bajo, confidencial, público o privado) y cómo se manejan y eliminan los datos.Política de credenciales:

Aplica las reglas para crear credenciales, como la longitud mínima y máxima de una contraseña.Política organizacional:

Proporciona orientación sobre cómo se debe realizar el trabajo en una organización. Los ejemplos pueden incluir políticas de administración de cambios, control de cambios o administración de activos.1.1.5 Video del Laboratorio - Desarrollando Políticas y Procedimientos de Ciberseguridad

-

Recibir una calificación

-

1.2.1 Avatar

En ocasiones, es posible que se enfrente a un dilema o una situación difícil en la que el curso de acción correcto no esté claro de inmediato. Confía en mí, lo sé. En tales casos, debe actuar con responsabilidad y utilizar su criterio o ética para guiarlo por el camino correcto.

1.2.2 Ética de un Especialista en Ciberseguridad

La ética es la pequeña voz en su cabeza que le dice lo que está bien y lo que está mal, y lo guía para tomar las decisiones correctas. Como especialista en ciberseguridad, debe comprender tanto la ley como los intereses de una organización para poder tomar tales decisiones.

La ética puede verse desde muchas perspectivas diferentes.

Ética utilitaria:

Durante el siglo diecinueve, los filósofos Jeremy Bentham y John Stuart Mill articularon la teoría de la ética utilitarista. Esto se basa en el principio rector de que la consecuencia de una acción es el factor más importante para determinar si la acción es moral o no. Por ejemplo, una acción que maximice el mayor bien para la mayor cantidad de personas es una opción ética.El enfoque de derechos:

se guía por el principio que establece que un individuo tiene derecho a tomar sus propias decisiones, que no pueden ser violadas por la decisión de otra persona. Esta decisión debe respetar y considerar los derechos fundamentales del individuo. Estos derechos fundamentales incluyen el derecho a la verdad, la privacidad, la seguridad y que la sociedad aplique las leyes de manera justa a todos los miembros de la sociedad.El enfoque del bien común:

propone que las acciones éticas son las que benefician a toda la comunidad. Desafía a las personas a reconocer y perseguir los valores y objetivos compartidos con otros miembros de una comunidad.Como especialista en ciberseguridad, a menudo no habrá una respuesta obvia a los problemas éticos con los que se encuentre. El curso de acción correcto dependerá de la situación y la perspectiva ética que utilice para guiar su decisión.

1.2.3 Los Diez Mandamientos de la Ética Informática

Situado en Washington, DC, el Instituto de Ética Informática es un recurso que identifica, evalúa y responde a problemas éticos en el sector de la tecnología de la información.

Fue una de las primeras organizaciones en reconocer los problemas de políticas públicas y éticas que surgían del rápido crecimiento del campo de la tecnología de la información.

Crearon los diez mandamientos de ética informática presentados aquí.

1.2.4 Delito Cibernético

El delito cibernético se divide en tres categorías:

- El delito informático es donde una computadora es el blanco de actividades delictivas. Los ejemplos incluyen ataques de malware, el hackeo o ataques de denegación de servicio.

- El delito asistido por computadora ocurre cuando una computadora se utiliza para cometer un delito, como robo o fraude.

- Un delito incidental informático es cuando una computadora proporciona información incidental a un delito real. Por ejemplo, una computadora se utiliza para almacenar videos descargados ilegalmente, no la herramienta real utilizada para cometer el delito.

Existen varias agencias que trabajan para combatir el delito cibernético, incluido el Centro de Quejas por Delitos en Internet (IC3) de la Oficina Federal de Investigaciones, InfraGard y la Asociación de la Industria de Software e Información (SIIA) en los Estados Unidos.

1.2.5 Derecho Cibernético

Las leyes existen para prohibir los comportamientos no deseados. En los Estados Unidos, hay tres fuentes principales de leyes y regulaciones, las cuales involucran aspectos de seguridad informática.

1.2.6 Ley Federal de Administración de Seguridad de la Información (FISMA)

Los sistemas federales de TI contienen y utilizan una gran cantidad de información valiosa y, por lo tanto, se consideran objetivos de alto valor para los ciberdelincuentes.

En 2002, el Congreso de los Estados Unidos creó FISMA para cubrir los sistemas de TI de las agencias federales. Específicamente, FISMA estipula que las agencias federales deben crear un programa de seguridad de la información que incluya:

- Evaluación de riesgos

- Un inventario anual de los sistemas de TI

- Políticas y procedimientos para reducir el riesgo

- Capacitaciones de concientización en seguridad

- Prueba y evaluación de todos los controles del sistema de TI

- Procedimientos de respuesta a incidentes

- Un plan de continuidad de operaciones

1.2.7 Avatar

Muchas leyes específicas de la industria tienen un componente de privacidad y/o seguridad. Depende de los especialistas en ciberseguridad como nosotros interpretar estos requisitos legales en las políticas y prácticas de seguridad de las organizaciones en las que trabajamos.

1.2.8 Leyes Específicas de la Industria

Finanzas:

La Ley Gramm-Leach-Bliley (GLBA) es una ley que afecta principalmente la industria financiera. Sin embargo, una parte de esta legislación también proporciona disposiciones de exclusión voluntaria para las personas, lo que les otorga el control de cómo se utiliza la información que comparten con una organización durante una transacción comercial. La GLBA restringe el intercambio de información con organizaciones de terceros.Contabilidad corporativa:

Luego de varios escándalos contables corporativos de alto perfil en los Estados Unidos, el Congreso aprobó la Ley Sarbanes-Oxley (SOX) en 2002 para revisar los estándares contables financieros y corporativos. Específicamente, apuntó a los estándares y prácticas financieras de las empresas que cotizan en bolsa en el país.Tarjeta de crédito:

La industria privada también reconoce la importancia de las normas uniformes y exigibles y, en 2006, un Consejo de Normas de Seguridad compuesto por las principales organizaciones de la industria de las tarjetas de pago diseñó una iniciativa del sector privado para mejorar la confidencialidad de las comunicaciones de red.

El Estándar de seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) es un conjunto de reglas contractuales que buscan proteger los datos de pago del titular de la tarjeta de pago durante una transacción y reducir el fraude. En teoría, el PCI DSS es un estándar voluntario. Sin embargo, en la práctica, cualquier organización que almacene, procese o transmita datos de titulares de tarjetas que no cumplan con el estándar PCI DSS puede enfrentar tarifas de transacción significativamente más altas, multas de hasta USD 500 000 y, en circunstancias extremas, perder la capacidad de procesar tarjetas de pago.Criptografía:

Las organizaciones que importan o exportan productos de cifrado comerciales están sujetas a regulaciones supervisadas por la Oficina de Industria y Seguridad del Departamento de Comercio.

Las restricciones a la exportación a estados dudosos y organizaciones terroristas pueden estar vigentes debido a preocupaciones de seguridad nacional.

Además, algunos países pueden decidir restringir la importación de tecnologías de criptografía debido a preocupaciones que:

- La tecnología contiene una puerta trasera o una vulnerabilidad de seguridad.

- Los ciudadanos pueden utilizar esta tecnología para comunicarse de forma anónima y eludir el monitoreo por parte de las autoridades.

- Los niveles de privacidad podrían aumentar por encima de un nivel aceptable.

1.2.9 Leyes de Notificación de Infracciones a la Seguridad

Las organizaciones grandes y pequeñas reconocen el valor de recopilar y analizar datos y, como resultado, recopilan una cantidad cada vez mayor de información personal sobre sus clientes. Los ciberdelincuentes siempre están buscando formas de obtener acceso a estos datos valiosos y aprovecharlos para su propio beneficio personal. Por lo tanto, todas las organizaciones que recopilan datos confidenciales deben ser buenos guardianes de estos datos.

Existen varias leyes en los Estados Unidos que exigen que las organizaciones notifiquen a las personas si se produce una violación de sus datos personales.

Seleccione las imágenes para obtener más información sobre dos de estas leyes.Leyes de privacidad de las comunicaciones electrónicas:

El objetivo de la ley ECPA es garantizar la privacidad en el lugar de trabajo y proteger una variedad de comunicaciones electrónicas, como correo electrónico y conversaciones telefónicas, contra la intercepción, el acceso, el uso y la divulgación no autorizados.Fraude informático y abuso:

Promulgada en 1986 como enmienda a la Ley de Control Integral del Delito de 1984, CFAA prohíbe el acceso no autorizado a los sistemas informáticos. A sabiendas, el acceso a una computadora del gobierno sin permiso o el acceso a cualquier computadora utilizada en el comercio interestatal o internacional es un delito penal. La ley también penaliza el tráfico de contraseñas o información de acceso similar y la transmisión intencionada de un programa, un código o un comando que de como resultado un daño.1.2.10 Protección de la Privacidad

No existe una única ley de privacidad a nivel federal central en los Estados Unidos, sino una serie de leyes y regulaciones que sirven para proteger los datos personales de los ciudadanos estadounidenses.

1.2.11 Leyes Internacionales

Con el crecimiento de Internet, el delito cibernético se ha convertido en una preocupación de seguridad, con consecuencias tanto nacionales como internacionales. Las leyes nacionales sobre ciberseguridad existen en muchos países, pero varían considerablemente, lo que dificulta la investigación y el procesamiento del delito cibernético que opera a través de las fronteras de los países.

Los esfuerzos internacionales para atacar el delito cibernético están creciendo. Con la ratificación de 65 estados, la Convención sobre el Delito Cibernético es el primer tratado internacional que busca abordar los delitos digitales y de Internet, en particular los relacionados con la infracción de derechos de autor, el fraude informático, la pornografía infantil y las violaciones de la seguridad de la red.

Mientras tanto, el Centro de Información de Privacidad Electrónica (EPIC) es un centro de investigación sin fines de lucro en Washington, cuyo objetivo es promover la privacidad y políticas y leyes de gobierno abierto. Con fuertes lazos con organizaciones de todo el mundo, EPIC tiene un enfoque global en la privacidad digital.

-

CuestionarioRecibir una calificación

-

1.3.1 Los Doce Dominios de Ciberseguridad

ISO/IEC 27000 es una serie de estándares de seguridad de la información o mejores prácticas para ayudar a las organizaciones a mejorar la seguridad de la información. Las normas ISO 27000, publicadas por la Organización Internacional de Normalización (ISO) y la Comisión Electrotécnica Internacional (ICO), establecen los requisitos integrales del sistema de administración de seguridad de la información (SGSI). Un SGSI incluye todos los controles administrativos, técnicos y operacionales para mantener la información segura dentro de una organización.

El estándar ISO 27000 es representado por doce dominios independientes. Estos doce dominios proporcionan la base para desarrollar estándares de seguridad y prácticas eficaces de administración de la seguridad dentro de las organizaciones, además de ayudar a facilitar la comunicación entre las organizaciones.

La estructura de este modelo de ciberseguridad de ISO es diferente del modelo de Interconexión del Sistema Abierto (OSI) ya que utiliza dominios en lugar de capas para describir las categorías de seguridad. Cada dominio tiene una relación directa con los otros dominios. Es importante que los especialistas en ciberseguridad conozcan y comprendan ambos modelos.

1.3.2 Objetivos de Control y Controles

Estos doce dominios están formados por objetivos de control (ISO 27001) y controles (ISO 27002).

Objetivos de control

Los objetivos de control definen los requisitos de alto nivel para implementar un sistema integral de administración de seguridad de la información dentro de una organización, y generalmente proporcionan una lista de verificación para usar durante una auditoría de SGSI.

Pasar esta auditoría indica que una organización cumple con la norma ISO 27001 y le brinda a los socios confianza en la seguridad de los datos y en las operaciones de la organización.Controles

Los controles establecen cómo lograr los objetivos de control de una organización. Establecen pautas para implementar, mantener y mejorar la administración de la seguridad de la información en una organización.Por ejemplo...

Un objetivo de control de una organización es controlar el acceso a las redes usando mecanismos de autenticación adecuados para los usuarios y los equipos.Un control relevante, por lo tanto, es utilizar contraseñas seguras que consten de al menos ocho caracteres y una combinación de letras mayúsculas y minúsculas, números y símbolos.

1.3.3 Avatar

Recuerde, los controles son como pautas. No son obligatorias y, a menudo, hay más de una manera de cumplir con un objetivo de control. Pero los controles siempre deben ser neutrales y no respaldar un producto u organización específicos.

1.3.4 ISO 27000 y la tríada de CIA

La norma ISO 27000 es un marco de trabajo universal aplicable a todo tipo de organización. Para utilizarlo eficientemente, una organización debe identificar cuáles dominios, objetivos de control y controles debe aplicar a su entorno y sus operaciones.

La mayoría de las organizaciones hace esto mediante la elaboración de una declaración de aplicabilidad (SOA) que le permite adaptar los objetivos de control y los controles disponibles para satisfacer mejor sus prioridades en cuanto a confidencialidad, integridad y disponibilidad.

1.3.5 Avatar

Diferentes organizaciones priorizarán la confidencialidad, la integridad y la disponibilidad de manera diferente.

Por ejemplo, la Confidencialidad y la Disponibilidad de los datos son las prioridades más altas en Google, mientras que la Integridad es una prioridad más baja (Google no verifica los datos del usuario).

Amazon pone mayor énfasis en la Disponibilidad, ya que si el sitio web no está disponible, no hay ventas. Por lo tanto, Amazon puede dedicar más recursos para garantizar que haya más servidores disponibles para manejar las compras de los clientes.

1.3.6 ISO 27000 y los Estados de los Datos

Los controles ISO abordan específicamente los objetivos de seguridad de los datos en cada uno de sus tres estados: en proceso, en reposo (en almacenamiento) y en tránsito.

La responsabilidad de identificar e implementar los controles relevantes puede recaer en diferentes grupos de una organización. Por ejemplo, un equipo de seguridad de red puede ser responsable por controles que garanticen la confidencialidad, integridad y disponibilidad de todos los datos que se transmiten (datos en tránsito), programadores y analistas de entrada de datos para los datos que se procesan (en proceso) y especialistas en soporte de hardware para datos (en reposo/en almacenamiento).

1.3.7 ISO 27000 y Salvaguardas

Los controles ISO también proporcionan orientación técnica para los objetivos de control que se relacionan con las políticas, los procedimientos y las pautas de ciberseguridad establecidos por la alta gerencia dentro de una organización.

Por ejemplo, imaginemos que un equipo de alta gerencia establece una política para proteger todos los datos que ingresan o salen de una organización. La responsabilidad de implementar y configurar las redes, los sistemas y los equipos para poder cumplir con las directivas de políticas recaerá en los profesionales de TI correspondientes dentro de la organización, no en el equipo de alta gerencia.

1.3.9 El Marco de la Fuerza Laboral Nacional de Ciberseguridad

El Instituto Nacional de Estándares y Tecnologías (NIST) creó el Marco de la Fuerza Laboral Nacional de Ciberseguridad para apoyar a las organizaciones que buscan profesionales en ciberseguridad. El marco de trabajo organiza el trabajo de ciberseguridad en siete categorías, delineando los principales roles de trabajo, responsabilidades y habilidades necesarias para cada uno.

Operar y mantener:

Brindar el soporte, la administración y el mantenimiento necesario para asegurar un efectivo y eficiente rendimiento de los sistemas de IT y su seguridad.Proteger y defender:

Identificar, analizar y mitigar las amenazas a los sistemas y las redes internos.Investigar:

Investigar eventos de ciberseguridad o ataques cibernéticos que involucran recursos de TI.Recopilar y operar:

Proporcionar operaciones especializadas de denegación y engaño y recopilación de información de ciberseguridad.Analizar:

Realizar una revisión y evaluación altamente especializadas de la información de ciberseguridad para determinar su utilidad para inteligencia.Supervisor y administrar:

Proporcionar liderazgo, administración, dirección o desarrollo y recomendaciones para que una organización pueda realizar efectivamente el trabajo de ciberseguridad.Aprovisionamiento seguro:

Conceptualiza, diseña, adquiere o construye sistemas de TI seguros.1.3.9 Los Controles Críticos de Seguridad CIS

El Centro de Seguridad de Internet (CIS) desarrolló un conjunto de controles de seguridad críticos para ayudar a las organizaciones con diferentes niveles de recursos y experiencia a su disposición a fin de mejorar sus ciberdefensas.

1.3.10 Avatar

CIS también ha desarrollado Parámetros de Referencia de CIS. Con más de 100 guías de configuración y listas de verificación para diversas plataformas, este recurso puede ayudar a cualquier organización a configurar de manera segura un sistema, además de mitigar las vulnerabilidades de seguridad.

1.3.11 La Matriz de Controles de la Nube

La Alianza de Seguridad en la Nube (CSA) proporciona orientación de seguridad a cualquier organización que utilice computación en la nube o desee evaluar el riesgo de seguridad general de un proveedor de la nube.

Su matriz de controles en la nube (CCM) es un marco de control de ciberseguridad que asigna controles de seguridad específicos de la nube a los estándares principales, mejores prácticas y regulaciones. Está compuesto por 197 objetivos de control que se estructuran en 17 dominios que cubren todos los aspectos de la tecnología de la nube, incluidos la gobernanza y la administración de riesgos, los recursos humanos y la seguridad móvil.

El CCM se considera un estándar de facto para el aseguramiento y el cumplimiento de la seguridad en la nube.

1.3.12 Cumplimiento

Es posible que los proveedores de servicios deban brindar garantías a sus organizaciones clientes que los controles de seguridad que implementan están correctamente diseñados y funcionan con eficacia.

Declaración sobre estándares para compromisos de atención (SSAE) 18 control de organización de servicios (SOC) 2 auditoria:

Esta es una auditoría independiente de los controles de informes de una organización en relación con la seguridad, la disponibilidad, la integridad del procesamiento, la confidencialidad y la privacidad de un sistema. Una constancia confirmará que los controles están implementados en un momento específico (Tipo I) o administrados durante un período de al menos seis meses (Tipo II). Estos informes proporcionan a la organización cliente la seguridad de que hay controles establecidos y operativos para proteger los datos confidenciales.

Certificacion del modelo de madurez de ciberseguridad:

Esta certificación está dirigida a cualquier organización que proporcione un servicio al Departamento de Defensa de los Estados Unidos (DoD) y verifica que estas organizaciones cuenten con prácticas y procesos de ciberseguridad adecuados para garantizar al mínimo la higiene cibernética "básica".

El CMMC establece cinco niveles de certificación que abarcan desde “prácticas básicas de higiene cibernética” hasta “prácticas mejoradas que proporcionan capacidades más sofisticadas para detectar y responder a los APT". Es probable que los proveedores de servicios tengan que cumplir con el requisito de CMMC apropiado para ser considerados para una adjudicación de un contrato del DoD.-

CuestionarioRecibir una calificación

-

-

1.4.1 ¿Qué Aprendí en este Módulo?

-

2.0.1 ¿Por qué Debería Tomar este Módulo?

Como Técnico en Ciberseguridad, formará parte de un equipo de profesionales cuyo trabajo es defender la red. Este módulo cubre varias técnicas y herramientas que utilizará en su posición. Aprenderá sobre herramientas y técnicas diseñadas para evaluar la vulnerabilidad de su red. Algunas de ellas son herramientas de línea de comandos, la Prueba y Evaluación de Seguridad (ST&E) y pruebas de penetración. ¡Saber dónde y cómo es vulnerable su red es el primer paso para crear una mejor defensa!

2.0.2 ¿Qué aprenderé en este Módulo?

Este módulo contiene lo siguiente:

- 2 Videos

- 1 Práctica de Laboratorio

- 1 actividad de Packet Tracer

- 1 actividad de Verifique su Comprensión

- 1 Prueba del Módulo

Objetivo del módulo: utilizar herramientas para probar la seguridad de la red.

Título del tema Objetivo del tema Evaluaciones de seguridad Use comandos para recopilar información de red y diagnosticar problemas de conectividad. Técnicas de prueba de seguridad de red Describir las técnicas utilizadas en las pruebas de seguridad de la red. Herramientas de prueba de seguridad de red Describir las herramientas utilizadas en las pruebas de seguridad de la red. Pruebas de penetración Describa como una organización utiliza las pruebas de penetración para evaluar la seguridad del sistema.

-

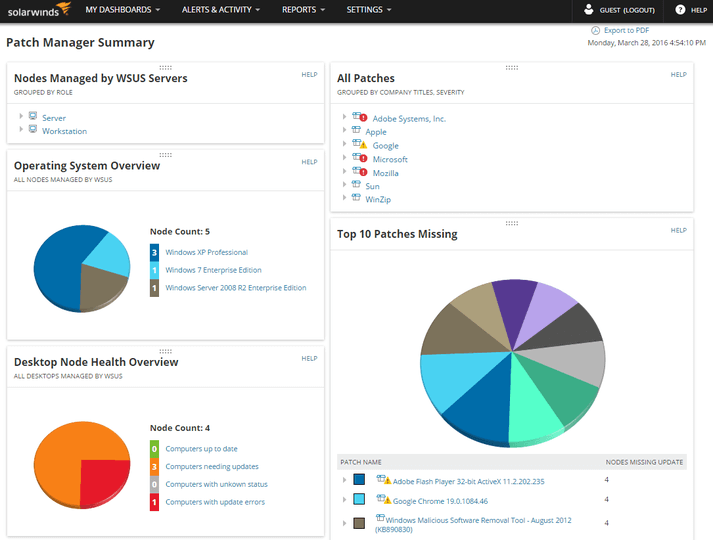

2.1.1 Escáneres de vulnerabilidades

Un escáner de vulnerabilidades evalúa las computadoras, los sistemas informáticos, las redes o las aplicaciones en busca de debilidades. Los escáneres de vulnerabilidades ayudan a automatizar la auditoría de seguridad escaneando la red en busca de riesgos de seguridad y produciendo una lista prioritaria para abordar las debilidades.

2.1.2 Tipos de Escaneos

Al momento de evaluar un escáner de vulnerabilidades, observe cómo se clasifica su precisión, confiabilidad, escalabilidad y elaboración de informes. Puede elegir un analizador de vulnerabilidades basado en software o basado en la nube.

Categorías:

Los escáneres de vulnerabilidad se dividen en varias categorías:

- Los escáneres de red analizan los hosts en busca de puertos abiertos, enumeran información sobre usuarios y grupos y buscan vulnerabilidades conocidas en la red.

- Los escáneres de aplicaciones acceden al código fuente de la aplicación para probar una aplicación desde el interior (no ejecutan la aplicación).

- Los escáneres de aplicaciones web identifican vulnerabilidades en las aplicaciones web.

Escaneos intrusivos y con credenciales:

Los escaneos intrusivos intentan aprovechar vulnerabilidades e incluso pueden inutilizar el objetivo, mientras que un análisis no intrusivo intentará no causar daño al objetivo.

En un escaneos con credenciales, los nombres de usuario y las contraseñas proporcionan acceso autorizado a un sistema, lo que permite que el escáner recopile más información. Los escaneos sin credenciales son menos invasivos y ofrecen un punto de vista externo.

Sin embargo, todos los tipos de escáner pueden identificar erróneamente una vulnerabilidad donde no existe ninguna. Esto se conoce como falso positivo, mientras que no identificar una vulnerabilidad existente es un falso negativo. Los escaneos con credenciales arrojan menos falsos positivos y menos falsos negativos.

Debe revisar todos los registros y las configuraciones para solucionar las vulnerabilidades que requieren atención.2.1.3 Utilidades de Diagnóstico de la Línea de Comandos

Hay varias herramientas de la línea de comandos que se pueden utilizar para evaluar la posición de seguridad de una organización como @Apollo.

Comandos de RedComandos de Red

- ipconfig muestra la configuración de TCP/IP: dirección IP, máscara de red, puerta de enlace predeterminado, DNS e información de MAC (ifconfig es el equivalente de Mac/Linux).

- ping prueba la conectividad de red mediante el envío de una solicitud ICMP a un host y determina si una ruta está disponible para un host.

- arp proporciona una tabla que mapea direcciones MAC conocidas a su dirección IP asociada y es una manera rápida de encontrar la dirección MAC de un dispositivo final.

- tracert rastrea la ruta que toma un paquete hasta un destino y registra los saltos en el camino, lo que ayuda a localizar dónde se detiene un paquete (traceroute es el equivalente de Mac/Linux).

- nslookup consulta un servidor DNS para ayudar a solucionar problemas de una base de datos DNS (dig es el equivalente de Mac/Linux).

- netstat muestra todos los puertos que escucha una computadora y puede determinar las conexiones activas.

- nbtstat ayuda a solucionar problemas de resolución de nombres NetBIOS en un sistema Windows.

- nmap se utiliza en auditorías de seguridad. Localiza hosts de red, detecta sistemas operativos e identifica servicios.

- netcat recopila información de las conexiones de red TCP y UDP y puede utilizarse para escaneo de puertos, monitoreo, captura de banners y copia de archivos.

- hping ensambla y analiza paquetes, y se utiliza para escaneo de puertos, detección de rutas, identificación de SO y pruebas de firewall.

2.1.4 Automatización de la Seguridad

Veamos ahora cierta información sobre los enfoques automatizados de Información de Seguridad y Gestión de Eventos (SIEM) y Orquestación de Automatización y Respuesta (SOAR).

-

2.2.1 Seguridad de las Operaciones

La seguridad de las operaciones se ocupa de las prácticas diarias necesarias para primero implementar y luego mantener un sistema seguro. Todas las redes son vulnerables a los ataques si la planificación, la implementación, las operaciones y el mantenimiento de la red no cumplen con las prácticas de seguridad operacional.

La seguridad de las operaciones comienza con el proceso de planificación e implementación de una red. Durante estas fases, el equipo de operaciones analiza los diseños, identifica riesgos y vulnerabilidades y realiza las adaptaciones necesarias. Las tareas operativas reales comienzan después de configurar la red e incluyen el mantenimiento continuo del entorno. Estas actividades permiten que el entorno, los sistemas y las aplicaciones sigan ejecutándose de manera correcta y segura.

Algunas técnicas de pruebas de seguridad son predominantemente manuales, y otras están altamente automatizadas. Independientemente del tipo de prueba, el personal que configura y realiza las pruebas de seguridad debe tener conocimientos significativos de seguridad y de redes en estas áreas:- Sistemas operativos

- Programación básica

- Protocolos de red, como TCP/IP

- Vulnerabilidades de la red y mitigación de riesgos

- Fortalecimiento de dispositivos

- Firewalls

- IPS

2.2.2 Probando y Evaluando la Seguridad de la Red

La eficacia de una solución de seguridad de operaciones se puede probar sin esperar a que se produzca una amenaza real. Las pruebas de seguridad de la red lo hacen posible. Las pruebas de seguridad de la red se realizan en una red para garantizar que todas las implementaciones de seguridad funcionen como se espera. Por lo general, las pruebas de seguridad de la red se realizan durante la implementación y las etapas operativas, después de que el sistema se haya desarrollado, instalado e integrado.

Las pruebas de seguridad proporcionan información sobre diversas tareas administrativas, como el análisis de riesgos y la planificación de contingencias. Es importante documentar los resultados de las pruebas de seguridad y ponerlas a disposición del personal que participa en otras áreas de TI.

Durante la etapa de implementación, se realizan pruebas de seguridad en partes específicas de la red. Después de que una red está completamente integrada y operativa, se realiza una Prueba y Evaluación de Seguridad (ST&E). Un ST&E es un examen de las medidas de protección que se implementan en una red operativa.

Los objetivos de ST&E incluyen los siguientes:- Descubrir fallas operativas, de diseño y de implementación que podrían conducir a la violación de la política de seguridad.

- Determinar la idoneidad de los mecanismos de seguridad, las garantías y las propiedades del dispositivo para aplicar la política de seguridad.

- Evaluar el grado de uniformidad entre la documentación del sistema y su implementación.

2.2.3 Tipos de Pruebas de Red

Después de que una red esté operativa, debe acceder a su estado de seguridad. Se pueden realizar muchas pruebas de seguridad para evaluar el estado operativo de la red:

- Pruebas de penetración: las pruebas de penetración de la red simulan ataques de fuentes maliciosas. El objetivo es determinar la viabilidad de un ataque y las posibles consecuencias si se produjera uno. Algunas pruebas de penetración pueden implicar el acceso a las instalaciones de un cliente y el uso de habilidades de ingeniería social para evaluar su estado general de seguridad.

- Escaneo de red: incluye software que puede hacer ping a las computadoras, escanear para detectar puertos TCP y mostrar qué tipos de recursos están disponibles en la red. Algunos software de escaneo también pueden detectar nombres de usuario, grupos y recursos compartidos. Los administradores de redes pueden utilizar esta información para fortalecer sus redes.

- Análisis de vulnerabilidades: incluye software que puede detectar posibles debilidades en los sistemas probados. Estas debilidades pueden incluir una configuración incorrecta, contraseñas en blanco o predeterminadas, o posibles objetivos de ataques de denegación de servicio. Algunos software permiten que los administradores intenten inutilizar el sistema a través de la vulnerabilidad identificada.

- Descifrado de contraseña: esto incluye el software que se utiliza para probar y detectar contraseñas débiles que deben cambiarse. Las políticas de contraseña deben incluir pautas para evitar contraseñas débiles.

- Revisión de registros: los administradores de sistemas deben revisar los registros de seguridad para identificar posibles amenazas a la seguridad. El software de filtrado para analizar archivos de registro extensos se debe utilizar para detectar actividad anormal a investigar.

- Verificadores de integridad: un sistema de verificación de integridad detecta e informa sobre cambios en el sistema. La mayor parte del monitoreo se centra en el sistema de archivos. Sin embargo, algunos sistemas de verificación pueden informar sobre actividades de inicio y cierre de sesión.

- Detección de virus: se debe utilizar un software de detección de virus o antimalware para identificar y eliminar virus informáticos y otros tipos de malware.

2.2.4 Aplicando los Resultados de la Prueba de la Red

Los resultados de las pruebas de seguridad de la red se pueden utilizar de varias maneras:

- Para definir las actividades de mitigación para solventar las vulnerabilidades identificadas

- Como punto de referencia para rastrear el progreso de una organización para cumplir con los requisitos de seguridad

- Para evaluar el estado de implementación de los requisitos de seguridad del sistema

- Realizar análisis de costos y beneficios para mejorar la seguridad de la red

- Para mejorar otras actividades, como evaluaciones de riesgos, certificación y autorización (C&A), y esfuerzos de mejora del rendimiento

- Como punto de referencia para la acción correctiva

-

2.3.1 Herramientas de Pruebas de Red

Hay muchas herramientas disponibles para probar la seguridad de los sistemas y las redes. Algunas de estas herramientas son de código abierto, mientras que otras son herramientas comerciales que requieren licencias.

Las herramientas de software que pueden utilizarse para realizar pruebas de red incluyen:- Nmap/Zenmap - Se utiliza para detectar computadoras y sus servicios en una red y, por lo tanto, crear un mapa de la red.

- SuperScan - Este software de análisis de puertos está diseñado para detectar puertos TCP y UDP abiertos, determinar qué servicios se ejecutan en esos puertos y ejecutar consultas, como búsquedas de whois, ping, traceroute y nombres de host.

- SIEM (Información de Seguridad y Gestión de Eventos) - Es una tecnología utilizada en las organizaciones empresariales para proporcionar informes en tiempo real y análisis a largo plazo de eventos de seguridad.

- GFI LANguard - Es un escáner de red y de seguridad que detecta vulnerabilidades.

- Tripwire - Esta herramienta evalúa y valida las configuraciones de TI en relación con las políticas internas, los estándares de cumplimiento y las mejores prácticas de seguridad.

- Nessus - Se trata de un software de análisis de vulnerabilidades, que se centra en el acceso remoto, las configuraciones incorrectas y la denegación de servicio contra la pila de TCP/IP.

- L0phtCrack - Es una aplicación de auditoría y recuperación de contraseñas.

- Metasploit - Esta herramienta proporciona información sobre vulnerabilidades y ayuda en las pruebas de penetración y el desarrollo de firmas de IDS.

2.3.2 Nmap y Zenmap

Nmap es un escáner de bajo nivel de uso general que está disponible para el público. Tiene una variedad de características excelentes que pueden utilizarse para el reconocimiento y el mapeo de redes.

La funcionalidad básica de Nmap permite al usuario realizar varias tareas, de la siguiente manera:- Escaneo clásico de puertos TCP y UDP - busca diferentes servicios en un host.

- Barrido clásico de puertos TCP y UDP - busca el mismo servicio en varios hosts.

- Escaneo y barrido sigiloso de puertos TCP y UDP - Esto es similar a los análisis y barridos clásicas, pero más difícil de detectar por el host de destino o IPS.

- Identificación remota del sistema operativo - Esto también se conoce como identificación del sistema operativo.

Si bien Nmap puede utilizarse para pruebas de seguridad, también puede utilizarse con fines maliciosos. Nmap tiene una función adicional que le permite utilizar hosts de señuelo en la misma LAN que el host de destino para enmascarar el origen del análisis.

Nmap no tiene características de capa de aplicación y se ejecuta en UNIX, Linux, Windows y OS X. Hay disponibles versiones de consola y gráficas. El programa Nmap y la GUI de Zenmap se pueden descargar de Internet.2.3.3 SuperScan

SuperScan es una herramienta de análisis de puertos de Microsoft Windows. Se ejecuta en la mayoría de las versiones de Windows y requiere privilegios de administrador.

SuperScan versión 4 tiene una serie de características útiles:- Velocidad de escaneo ajustable

- Soporte para rangos de IP ilimitados

- Detección de host mejorada mediante varios métodos de ICMP

- Escaneo de TCP SYN

- Escaneo UDP (dos métodos)

- Generación de informes HTML simple

- Análisis del puerto de origen

- Resolución rápida de nombre de host

- Amplias capacidades de captura de anuncios

- Base de datos integrada masiva con descripción de la lista de puertos

- Aleatorización del orden de escaneo de IP y de puertos

- Una selección de herramientas útiles, como ping, traceroute y whois

- Amplia capacidad de enumeración de hosts de Windows

2.3.4 SIEM

Información de Seguridad y Gestión de Eventos (SIEM) es una tecnología utilizada en las organizaciones empresariales para proporcionar informes en tiempo real y análisis a largo plazo de eventos de seguridad. SIEM evolucionó a partir de dos productos previamente separados: Administración de Información de Seguridad (SIM) y Administración de Eventos de Seguridad (SEM). SIEM puede implementarse como software, integrado con Cisco Identity Services Engine (ISE) o como servicio administrado.

SIEM combina las funciones esenciales de SIM y SEM para brindar:- Correlación - Analiza registros y eventos de diferentes sistemas o aplicaciones, lo que acelera la detección de las amenazas de seguridad y la capacidad de reacción ante ellas.

- Agregación - Esta función reduce el volumen de los datos de eventos mediante la consolidación de registros de eventos duplicados.

- Análisis forense - La capacidad de buscar registros de eventos de fuentes en toda la organización proporciona información más completa para el análisis forense.

- Retención - Los registros permiten ver los datos sobre eventos correlacionados y sgregados mediante monitoreo en tiempo real y resúmenes a largo plazo.

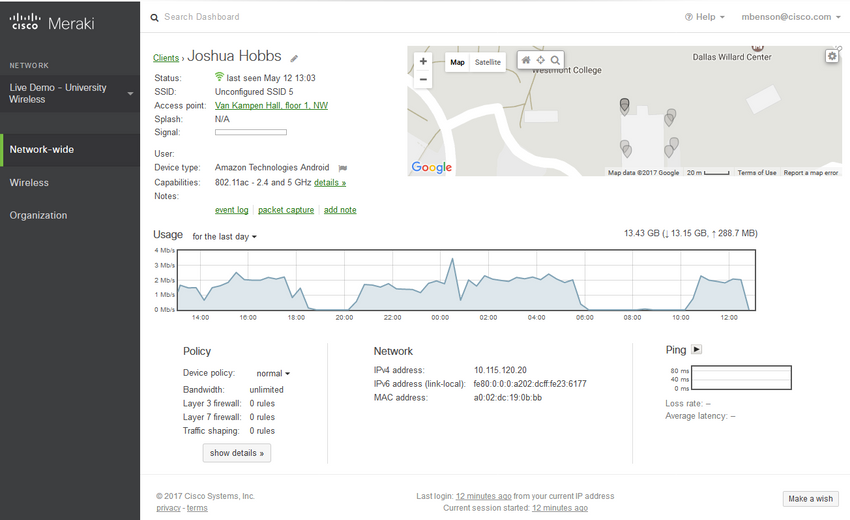

- Información del usuario (nombre, estado de autenticación, ubicación, grupo de autorización, estado de cuarentena)

- Información del dispositivo (fabricante, modelo, versión del sistema operativo, dirección MAC, método de conexión a la red y ubicación)

- Información de postura (cumplimiento del dispositivo con la política de seguridad corporativa, versión de antivirus, parches del SO, cumplimiento de la política de administración de dispositivos móviles)

- ¿Quién está asociado con este evento?

- ¿Es un usuario importante con acceso a la propiedad intelectual o a la información confidencial?

- ¿El usuario está autorizado para acceder a ese recurso?

- ¿El usuario tiene acceso a otros recursos delicados?

- ¿Qué clase de dispositivo se está utilizando?

- ¿Este evento representa un posible problema de cumplimiento?

-

2.4.1 Pruebas de Penetración

Las pruebas de penetración son una forma de probar las áreas de debilidad en los sistemas mediante el uso de diversas técnicas maliciosas. Una prueba de penetración simula los métodos que un atacante usaría para obtener acceso no autorizado a una red y comprometer los sistemas, y permite que una organización comprenda cuán bien toleraría un ataque real.

Es importante tener en cuenta que las pruebas de penetración no son lo mismo que las pruebas de vulnerabilidad, que sólo identifican problemas potenciales. Las pruebas de penetración implican piratear un sitio web, una red o un servidor con el permiso de una organización para intentar obtener acceso a los recursos mediante diversos métodos que utilizarían los piratas informáticos reales.

Uno de los motivos principales por los que una organización utiliza las pruebas de penetración es para buscar y corregir las vulnerabilidades antes de que lo hagan los ciberdelincuentes. La prueba de penetración también se conoce como hackeo ético.

- Las pruebas de caja negra son las que consumen menos tiempo y son las menos costosas. Al realizar pruebas de caja negra, el especialista no tiene conocimiento del funcionamiento interno del sistema, e intenta atacarlo desde el punto de vista de un usuario habitual.

- Las pruebas de caja gris son una combinación de pruebas de caja negra y caja blanca. El especialista tendrá un conocimiento limitado sobre el sistema, por lo que es un entorno parcialmente conocido, lo que brinda cierta ventaja a estos intentos de hacking.

- La prueba de caja blanca es la que lleva más tiempo y es más costosa porque la realiza un especialista con conocimiento del funcionamiento del sistema. Por lo tanto, es un entorno conocido cuando intentan hackearlo, emulando un ataque malicioso de una persona interna o de alguien que ha logrado obtener dicha información de antemano, en la etapa de reconocimiento.

2.4.2 Fases de Penetración

Hay cuatro fases que conforman una prueba de penetración.

Fase 1: Planificación:

Establece las reglas de participación para realizar la prueba.

Fase 2: Detección:

Realiza un reconocimiento del objetivo para obtener información. Esto puede incluir:

- Las técnicas pasivas, que no requieren una participación activa en el sistema de destino y se denominan huellas, por ejemplo, pueden consultar el sitio web de la organización u otras fuentes públicas para obtener información.

- Reconocimiento activo, como escaneo de puertos, que requiere una participación activa con el objetivo.

Fase 3: Ataque:En esta fase, se busca obtener acceso o penetrar el sistema mediante la información recopilada en la fase anterior. El probador intenta obtener privilegios mayores y quizás profundizar en la red a través del movimiento lateral. Para moverse lateralmente por la red, el probador debe pivotar a través de varios sistemas. El probador puede intentar instalar herramientas adicionales o plantar una puerta trasera; este proceso se conoce como persistencia. Luego, el probador limpiará el sistema y eliminará cualquier señal que haya quedado.Fase 4: Elaboración de reportes:En esta fase, el probador entrega a la organización documentación detallada que incluye las vulnerabilidades identificadas, las medidas tomadas y los resultados.Tipos de Ejercicios

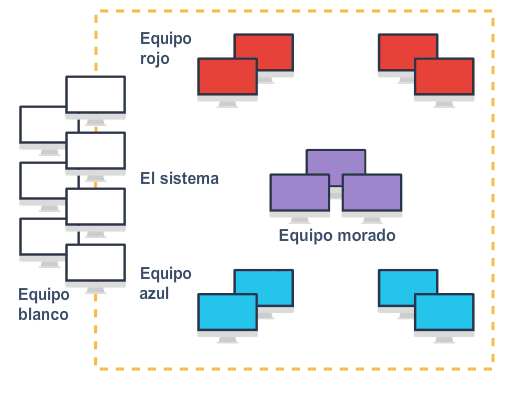

Algunas organizaciones crean equipos que compiten para realizar ejercicios de penetración que son más extensos que una prueba de penetración.

Por ejemplo, en tal situación, puede haber tres o cuatro equipos:

- Equipo rojo: Es el adversario, intenta atacar el sistema pasando desapercibido.

- Equipo azul: Los defensores intentan frustrar los esfuerzos del equipo rojo.

- Equipo blanco: Es un equipo neutral que define los objetivos y las reglas y supervisa el ejercicio. Los miembros del equipo blanco poseen conocimientos sobre gestión y cumplimiento y actúan como árbitros.

- Equipo morado: A veces incluye miembros del equipo rojo y azul que trabajan juntos para identificar vulnerabilidades y mejorar los controles.

Recompensas por Errores

Otras organizaciones pueden realizar un programa de recompensa por errores. Este es un esfuerzo formal para identificar cualquier error que pueda generar una vulnerabilidad.

Los programas de recompensa por errores generalmente están abiertos al público e incluyen aplicaciones o resultados entregados en línea, y posiblemente una recompensa monetaria.

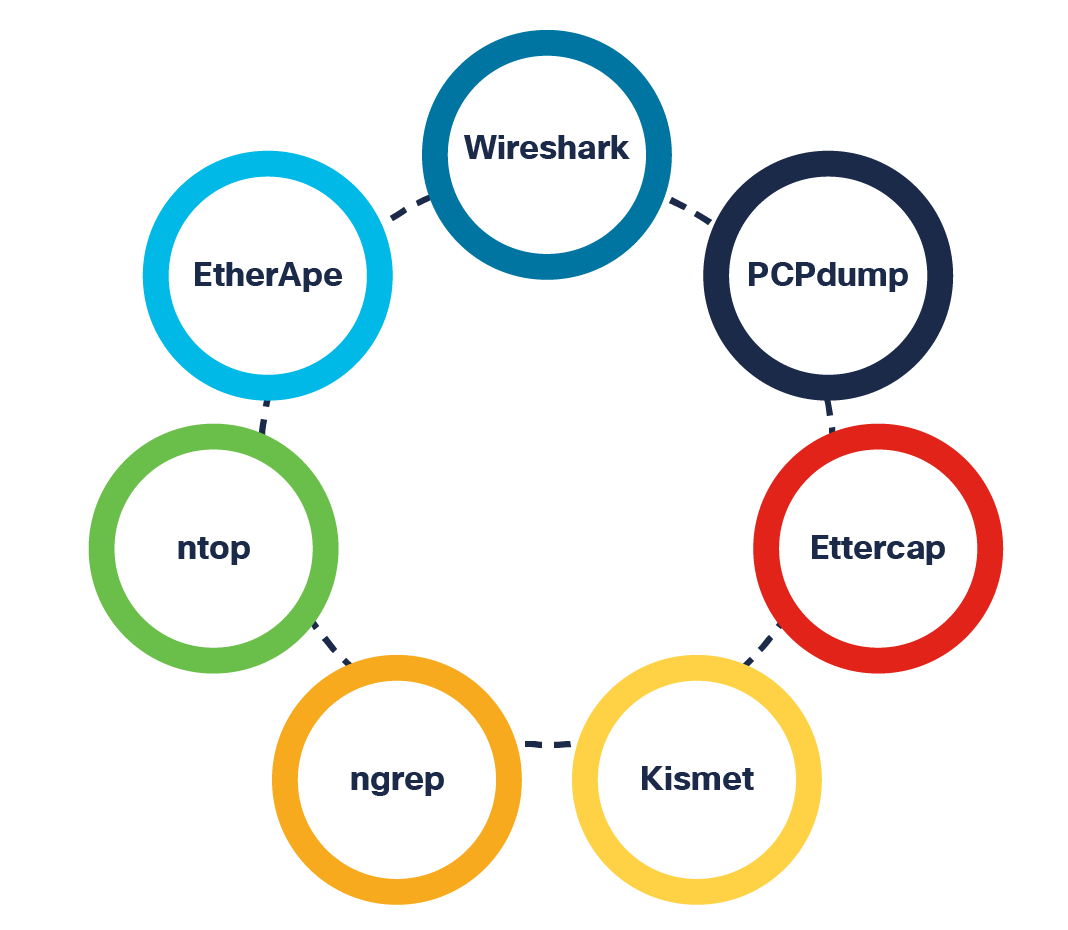

2.4.5 Analizador de Paquetes

Los analizadores de paquetes, o analizadores de protocolos de paquetes, interceptan y registran el tráfico de red. Realizan las siguientes funciones, ya sea con fines legítimos, como la resolución de problemas, o con fines ilegítimos, como comprometer los datos:

- Análisis de problemas de red.

- Detección de intentos de intrusión en la red.

- Aislamiento del sistema explotado.

- Registro del tráfico.

- Detección de usos indebidos de la red.

2.4.6 Resultado del Analizador de Protocolos

El análisis de paquetes es como espiar a alguien.

Sucede cuando alguien está examinando todo el tráfico de red a medida que pasa a través de su NIC, independientemente de si el tráfico está dirigido a ellos o no. Los delincuentes logran realizar análisis de paquetes de la red utilizando software, hardware o una combinación de ambos.

La imagen muestra cómo el análisis de paquetes puede ver todo el tráfico de la red o apuntar a un protocolo, servicio o incluso una cadena de caracteres específicos, como un nombre de usuario o una contraseña. Algunos analizadores de paquetes de la red observan todo el tráfico y modifican todo el tráfico o parte de este.

La seguridad física es importante para evitar la introducción de analizadores de paquetes en la red interna, pero el análisis no sólo se usa con fines maliciosos. También puede ser usado por administradores de red, los cuales analizan el tráfico de la red, identifican problemas con el ancho de banda y solucionan otros problemas de la red usando analizadores de paquetes.

-

2.5.1 ¿Qué aprendí en este módulo?

-

3.0.1 ¿Por qué Debería Tomar este Módulo?

Es importante para usted mantenerse al día con la información más reciente cuando se trata de ciberseguridad. ¿Cómo puedes lograr eso? Lea este módulo para obtener más información sobre las fuentes de información y los servicios de inteligencia de amenazas.

3.0.2 ¿Qué Aprenderé en este Módulo?

Este módulo contiene lo siguiente:

- 2 Prácticas de Laboratorio

- 1 actividad de Verifique su Comprensión

- 1 Prueba del Módulo

Objetivo del Módulo: Evaluar las fuentes de inteligencia de amenazas.

Título del tema Objetivo del tema Fuentes de información Evaluar las fuentes de información utilizadas para comunicar las amenazas emergentes a la seguridad de la red. Servicios de inteligencia de amenazas Describir varios servicios de inteligencia de amenazas.

-

3.1.1 Comunidades de Inteligencia de la Red

Para ser siempre eficaz, un profesional de seguridad de la red debe hacer lo siguiente:Organización Descripción SANS Los recursos del SysAdmin, Audit, Network, Security (SANS) Institute son en gran medida gratuitos previa solicitud e incluyen:

- Internet Storm Center: el popular sistema de alerta temprana de Internet

- NewsBites, el resumen semanal de artículos de noticias sobre seguridad informática.

- @RISK, el resumen semanal de vectores de ataque recién descubiertos, vulnerabilidades con explotaciones activas y explicaciones de como funcionaron los ataques recientes

- Alertas de seguridad flash

- Sala de lectura: más de 1200 trabajos de investigación originales y galardonados.

- SANS también desarrolla cursos de seguridad.

Mitre Mitre Corporation mantiene una lista de vulnerabilidades y exposiciones comunes (CVE) que utilizan organizaciones de seguridad destacadas. FIRST Forum of Incident Response and Security Teams (FIRST) es una organización de seguridad que reúne una variedad de equipos de respuesta a incidentes de seguridad informática de organizaciones qubernamentales, comercia educativas para fomentar la cooperación y la coordinación en el intercambio de información, la prevención de incidentes y la reacción rápida. SecurityNewsWire Un portal de noticias de seguridad que agrega las últimas noticias relacionadas con alertas, exploits y vulnerabilidades. (ISC)2 El Consorcio Internacional de Certificación de Seguridad de los Sistemas de Información (ISC2) ofrece productos educativos y servicios profesionales independientes del proveedor a más de 75 000 profesionales de la industria en más de 135 países. CIS El Centro para la Seguridad de Internet (CIS) es un punto focal para la prevención, protección, respuesta y recuperación de amenazas cibernéticas para los gobiernos estatales, locales, tribales y territoriales (SLTT) a través de Multi-State Information Sharing and Analysis Center (MSISAC). EI MS-ISAC ofrece advertencias y avisos de amenazas cibernéticas las 24 horas del día, los 7 días de la semana, identificación de vulnerabilidades y mitigación y respuesta a incidentes. - Mantenerse al tanto de las amenazas más recientes – Esto incluye suscribirse a información en tiempo real sobre amenazas, consultar periódicamente sitios web relacionados con la seguridad, seguir blogs y podcasts sobre seguridad, y mucho más.

- Continuar mejorando sus habilidades – Esto incluye asistir a capacitaciones, talleres y conferencias relacionados con la seguridad.

3.1.2 Informes sobre Ciberseguridad de Cisco

Algunos recursos para ayudar a los profesionales a estar al tanto de las amenazas son: El Informe Anual de Ciberseguridad de Cisco y el de Medio Año de Cisco. Estos informes brindan datos actualizados sobre el estado de preparación para la seguridad, análisis de expertos sobre las vulnerabilidades más importantes, los factores detrás de la aparición de ataques mediante adware y spam, y mucho más.

Los analistas de Ciberseguridad deben suscribirse a estos informes y leerlos para saber cómo los agentes de amenaza están atacando sus redes, y qué puede hacerse para mitigar estos ataques.

Busque en Internet para localizar y descargar los Informes de Ciberseguridad de Cisco desde el sitio web de Cisco.3.1.3 Blogs y Podcasts de seguridad

Otro método para mantenerse al día sobre las amenazas más nuevas son los blogs y podcasts. Los blogs y podcasts también brindan asesoramiento, investigación y técnicas de mitigación recomendadas.

Hay varios blogs y podcasts de seguridad disponibles que un analista de ciberseguridad debería seguir para conocer las últimas amenazas, vulnerabilidades y ataques.

Cisco proporciona blogs sobre temas relacionados con la seguridad, redactados por varios expertos del sector y del Grupo Talos de Cisco. Busque blogs de seguridad de Cisco para localizarlos. También puede suscribirse para recibir notificaciones de nuevos blogs por correo electrónico. Cisco Talos también ofrece una serie de más de 80 podcasts que se pueden reproducir desde Internet o descargar en el dispositivo de su elección. -

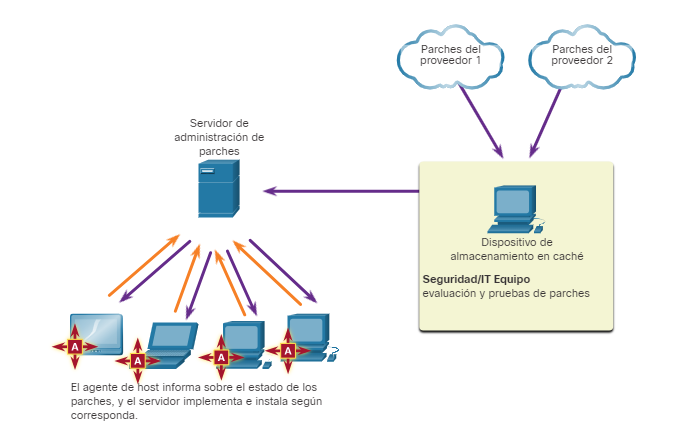

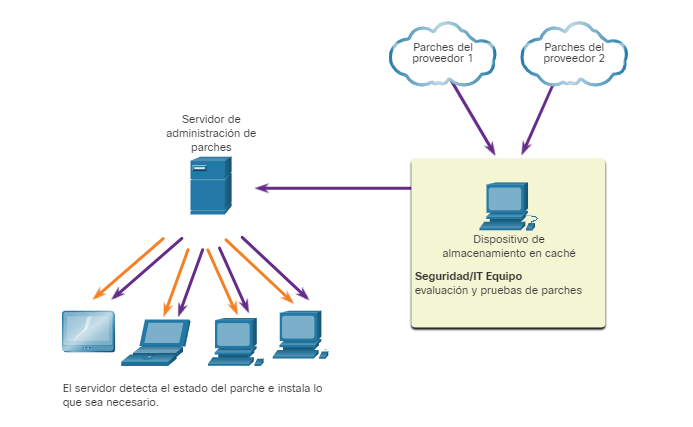

3.2.1 Cisco Talos

Los servicios de inteligencia de amenazas permiten el intercambio de información, como vulnerabilidades, indicadores de riesgo (IOC, Indicator of compromise) y técnicas de mitigación. Esta información no solo se comparte con el personal, sino también con los sistemas de seguridad. A medida que surgen las amenazas, los servicios de inteligencia de amenazas crean y distribuyen reglas de firewalls e IOC para los dispositivos que se han suscrito al servicio.

Uno de estos servicios es Cisco Talos Threat Intelligence Group (Grupo de Inteligencia de Amenazas), que se muestra en la imagen. Cisco Talos es uno de los equipos de inteligencia de amenazas comerciales más grandes del mundo, compuesto por investigadores, analistas e ingenieros de clase mundial. El objetivo de Talos es ayudar a proteger los usuarios, datos e infraestructura empresariales de adversarios activos. El equipo de Talos recopila información sobre las amenazas activas, existentes y emergentes. Luego, proporciona a sus suscriptores una protección completa contra ataques y malware.

Los productos de seguridad de Cisco pueden usar la inteligencia de amenazas de Talos en tiempo real para brindar soluciones de seguridad rápidas y efectivas. Cisco Talos también ofrece software, servicios, recursos y datos gratuitos. Talos mantiene los conjuntos de reglas de detección de incidentes de seguridad para las herramientas de seguridad de red: Snort.org, ClamAV y SpamCop.3.2.2 FireEye

FireEye es otra empresa de seguridad que ofrece servicios para ayudar a las empresas a proteger sus redes. FireEye utiliza un enfoque triple que combina la inteligencia de seguridad, la experiencia en seguridad y la tecnología.

FireEye ofrece SIEM y SOAR con la plataforma de seguridad Helix , que utiliza análisis de comportamiento y detección avanzada de amenazas y cuenta con el apoyo de la red mundial de inteligencia contra Amenazas FireEye Mandiant. Helix es una plataforma de operaciones de seguridad alojada en la nube que combina diversas herramientas de seguridad e información sobre amenazas en una sola plataforma.

Este sistema bloquea ataques de vectores de ataque web y de correo electrónico, y malware latente que reside en recursos compartidos de archivos. Puede bloquear malware avanzado que fácilmente supera las defensas tradicionales basadas en firmas y pone en riesgo la mayoría de las redes empresariales. Aborda todas las etapas del ciclo de vida de un ataque con un motor sin firma que usa análisis de ataques con estado para detectar amenazas en el día cero.

Para ver los recursos de inteligencia de seguridad que ofrece FireEye, buscar "FireEye" en internet.3.2.3 Intercambio Automático de Indicadores

El Departamento de Seguridad Nacional de Estados Unidos (DHS) ofrece un servicio gratuito llamado Intercambio Automático de Indicadores (AIS). AIS permite el intercambio en tiempo real de los indicadores de ciberamenazas (por ejemplo, direcciones IP maliciosas, la dirección del remitente de un correo electrónico de suplantación de identidad, etc.) entre el gobierno federal de EE. UU. y el sector privado.

AIS crea un ecosistema donde, apenas se reconoce una amenaza, se comparte la información inmediatamente con la comunidad para ayudar a proteger las redes de esa amenaza específica.

Busque en Internet el servicio "DHS AIS" para obtener más información.3.2.4 Base de datos de Vulnerabilidades y Exposiciones Comunes (CVE)

El gobierno de los Estados Unidos patrocinó la Corporación MITRE para crear y mantener un catálogo de amenazas de seguridad conocidas, denominado Vulnerabilidades y exposiciones comunes (CVE, Common Vulnerabilities and Exposures). El CVE es un diccionario de nombres comunes (es decir, identificadores de CVE) de vulnerabilidades de ciberseguridad públicamente conocidas.

La Corporación MITRE definir identificadores únicos de CVE para vulnerabilidades de seguridad de la información públicamente conocidas a fin de facilitar el uso compartido de datos.

Busque "Mitre Corporation" en Internet y vea información sobre CVE3.2.5 Estándares de Comunicación de Inteligencia de Amenazas

Las organizaciones y los profesionales de redes deben compartir información para aumentar el conocimiento sobre agentes de amenaza y los activos a los que desean obtener acceso. Numerosos estándares abiertos de uso compartido de inteligencia han evolucionado para permitir la comunicación en múltiples plataformas de redes. Estos estándares permiten el intercambio de inteligencia de ciberamenazas (CTI, Cyber Threat Intelligence) en un formato legible automatizado, uniforme y que las máquinas puedan leer.

Tres estándares de uso compartido de inteligencia de amenazas son los siguientes:- Expresión Estructurada de Información sobre Amenazas (STIX) - Es un conjunto de especificaciones para intercambiar información sobre ciberamenazas entre organizaciones. El estándar Cyber Observable Expression (CybOX) se ha incorporado a STIX.

- Intercambio Automatizado y Confiable de Información de Inteligencia (TAXII) - Es la especificación para un protocolo de la capa de aplicación que permite la comunicación de CTI por HTTPS. TAXII está diseñado para admitir STIX.

- CybOX - Este es un conjunto de esquema estandarizado para especificar, capturar, caracterizar y comunicar eventos y propiedades de operaciones de red que admite muchas funciones de ciberseguridad.

La Plataforma de Intercambio de Información sobre Malware (MISP, Malware Information Sharing Platform) es una plataforma de código abierto para compartir indicadores de compromiso para amenazas recién descubiertas. El MISP cuenta con el apoyo de la Unión Europea y es utilizado por más de 6.000 organizaciones de todo el mundo. MISP permite el uso compartido automatizado de IOC entre personas y máquinas mediante STIX y otros formatos de exportación.

3.2.6 Plataformas de Inteligencia de Amenazas

Como hemos visto, hay muchas fuentes de información de inteligencia sobre amenazas, cada una de las cuales puede tener su propio formato de datos. El acceso y el uso de múltiples fuentes de información sobre amenazas puede llevar mucho tiempo. Para ayudar al personal de ciberseguridad a hacer el mejor uso de la inteligencia contra amenazas, las Plataformas de Inteligencia Contra Amenazas (TIP) han evolucionado.

Una plataforma de inteligencia contra amenazas centraliza la recopilación de datos sobre amenazas de numerosas fuentes de datos y formatos. Existen tres tipos principales de datos de inteligencia sobre amenazas. El primero corresponde a los Indicadores de Compromiso (IOC, Indicators of Compromise) El segundo corresponde a Herramientas, Técnicas y Procedimientos (TTP, tools, techniques, and procedures). El tercero corresponde a la información de reputación sobre destinos o dominios de Internet. El volumen de datos de inteligencia sobre amenazas puede ser insmenso, por lo que la plataforma de inteligencia sobre amenazas está diseñada para agregar los datos en un solo lugar y, lo que es más importante, presentar los datos en un formato comprensible y utilizable.

Las organizaciones pueden contribuir a la inteligencia contra amenazas compartiendo sus datos de intrusión a través de Internet, normalmente a través de la automatización. Muchos servicios de inteligencia contra amenazas utilizan datos de suscriptores para mejorar sus productos y mantenerse al día con el panorama de amenazas inmersas en constante cambio.

Los honeypots son redes o servidores simulados que están diseñados para atraer atacantes. La información relacionada con los ataques recopilada de los honeypots se puede compartir con los suscriptores de la plataforma de inteligencia contra amenazas. Sin embargo, alojar honeypots puede ser un riesgo. Basar un honeypot en la nube aísla el honeypot de las redes de producción. Este enfoque es una alternativa atractiva para recopilar información sobre amenazas. -

3.3.1 ¿Qué Aprendí en este Módulo?

-

4.0.1 ¿Por qué Debería Tomar este Módulo?

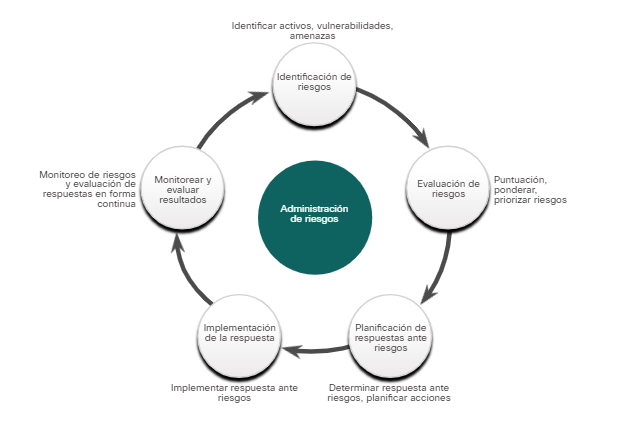

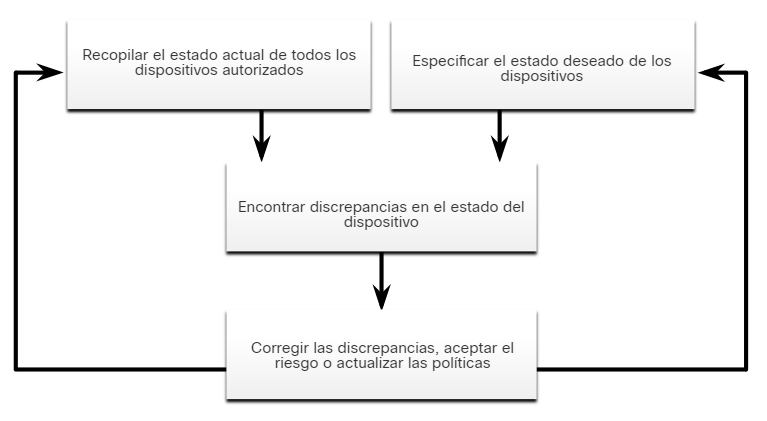

¿Cuánto dinero debería gastar una organización en seguridad de red y ciberoperaciones? ¿Cómo sabe una organización cuánto esfuerzo y recursos poner para mantener la red y los datos seguros? Estas preguntas pueden responderse mediante la evaluación del riesgo y la vulnerabilidad. Los analistas de ciberseguridad y los expertos en seguridad utilizan una variedad de herramientas para realizar evaluaciones de vulnerabilidad. La creación de perfiles de red y de dispositivos brinda un valor que sirve como punto de referencia para identificar las desviaciones del funcionamiento normal. De manera similar, la creación de perfiles de servidor se utiliza para establecer el funcionamiento aceptado de los servidores. Las organizaciones utilizan el Sistema Común de Puntuación de Vulnerabilidades (Common Vulnerability Scoring System CVSS) para ponderar los riesgos de una vulnerabilidad utilizando una variedad de métricas. A continuación, las organizaciones aplican técnicas de gestión de riesgos para seleccionar y especificar sus controles de seguridad. Las organizaciones utilizan un Sistema de Gestión de Seguridad de la Información (Information Security Management System ISMS) para identificar, analizar y abordar los riesgos de seguridad de la información. Este módulo cubre detalles de creación de perfiles de redes y servidores, CVSS, técnicas de gestión de riesgos e ISMS.

4.0.2 ¿Qué Voy a Aprender en este Módulo?

Este módulo contiene lo siguiente:

- 4 actividades de Verifique su Comprensión

- 1 Práctica de Laboratorio

- 1 Prueba del Módulo

Objetivo del Modulo: Explicar cómo se evalúan y gestionan las vulnerabilidades de los Dispositivos FinalesTítulo del tema

Objetivo del tema

Perfilado de redes y servidores

Explicar el valor de la creación de perfiles de red y servidor.

Sistema de Puntuación de Vulnerabilidad Común (CVSS)

Explicar cómo se utilizan los informes CVSS para describir las vulnerabilidades de seguridad.

Gestión segura de dispositivos

Explicar cómo se utilizan las técnicas de gestión segura de dispositivos para proteger los datos y los activos.

-

4.1.1 Perfiles de la Red

Con el fin de detectar incidentes de seguridad graves, es importante comprender, describir y analizar la información sobre el funcionamiento normal de la red. Las redes, los servidores y los hosts demuestran todos un comportamiento típico durante un momento determinado. La creación de perfiles de redes y dispositivos puede proporcionar una línea de base estadística que sirve como punto de referencia. Las desviaciones inexplicables del valor de referencia pueden indicar un riesgo.

Se debe tener cuidado al capturar datos de línea base para que todas las operaciones normales de red se incluyan en la línea base. Además, es importante que la línea base sea actual. No debe incluir datos de rendimiento de red que ya no forman parte del funcionamiento normal. Por ejemplo, los aumentos en la utilización de la red durante las operaciones periódicas de copia de seguridad del servidor forman parte del funcionamiento normal de la red y deben formar parte de los datos de línea base. Sin embargo, la medición del tráfico que corresponde al acceso externo a un servidor interno que se ha movido a la nube no lo sería. Un medio para capturar el período adecuado para la medición de la línea base se conoce como detección de anomalías de ventana deslizante. definir una ventana que es más representativa de la operación de red y elimina los datos que están desactualizados. Este proceso continúa con mediciones de referencia repetidas para garantizar que las estadísticas de medición de línea base muestren el funcionamiento de la red con la máxima precisión.

La mayor utilización de enlaces WAN en momentos inusuales puede indicar una violación de la red y exfiltración de datos. Los hosts que comienzan a acceder a servidores de Internet oscuros, resuelven dominios que se obtienen a través de DNS dinámicos o usan protocolos o servicios que no son necesarios para el usuario del sistema también pueden indicar un compromiso. Las desviaciones en el comportamiento de la red son difíciles de detectar si no se conoce el comportamiento normal.

Herramientas como NetFlow y Wireshark pueden utilizarse para describir las características de tráfico de red normal. Debido a que las organizaciones pueden realizar diferentes demandas en sus redes según la hora del día o el día del año, la línea de base de la red debe llevarse a cabo durante un período prolongado. La figura muestra algunas preguntas que se deben hacer al establecer una línea base de red.

La tabla enumera elementos importantes del perfil de red.

¿Elemento de perfil de red? Descripción Duración de la sesión Este es el tiempo entre el establecimiento de un flujo de datos y su terminación. Rendimiento total Esta es la cantidad de datos que pasan de una fuente determinada a un destino determinado en un período de tiempo determinado. Puertos utilizados Esta es una lista de procesos TCP 0 UDP que están disponibles para aceptar datos. Espacio de direcciones de activos críticos Estas son las direcciones IP o la ubicación lógica de sistemas o datos esenciales.

Además, un perfil de los tipos de tráfico que normalmente entran y salen de la red es una herramienta importante para comprender el comportamiento de la red. El malware puede utilizar puertos inusuales que no suelen verse durante el funcionamiento normal de la red. El tráfico de host a host es otra métrica importante. La mayoría de los clientes de la red se comunican directamente con los servidores, por lo que un aumento del tráfico entre los clientes puede indicar que el malware se extiende lateralmente por la red.

Por último, otro indicador valioso son los cambios en el comportamiento de los usuarios, según lo indicado por AAA, los registros de servidor o un sistema de creación de perfiles de usuario (como Cisco Identity Services Engine [ISE]). Saber cómo utilizan habitualmente la red los usuarios permite detectar posibles riesgos en las cuentas de usuario. Un usuario que, de pronto, comienza a conectarse a la red en momentos extraños desde una ubicación remota, debe encender las alarmas si este comportamiento no es el habitual.4.1.2 Perfiles de Servidor

La creación de perfiles de servidor se utiliza para establecer el funcionamiento aceptado de los servidores. Un perfil de servidor es una referencia de seguridad para un servidor específico. Establece la red, el usuario y los parámetros de aplicaciones que se aceptan para un servidor específico.

Para establecer un perfil de servidor, es importante comprender la función que debe realizar un servidor en una red. Desde allí, es posible definir y documentar diversos parámetros de funcionamiento y uso.

La tabla enumera los elementos de un perfil de servidor.

Elemento de perfil de servidor

Descripción

Puertos escuchando

Estos son los demonios y puertos TCP y UDP que normalmente pueden estar abiertos en el servidor.

Usuarios y cuentas registrados

Estos son los parámetros que definen el acceso y el comportamiento del usuario.

Cuentas de servicio

Estas son las definiciones del tipo de servicio que una aplicación puede ejecutar.

Entorno de software

Estas son las tareas, procesos y aplicaciones que pueden ejecutarse en el servidor.

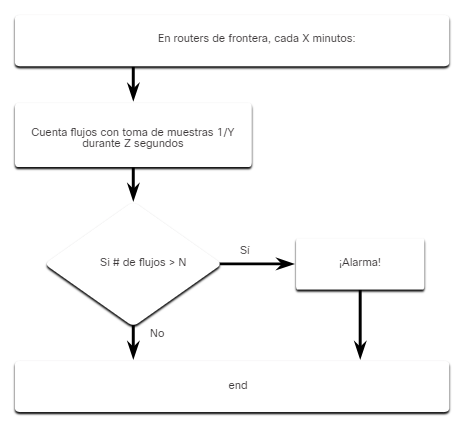

4.1.3 Detección de Anomalías en la Red

Es posible describir el comportamiento de la red mediante una gran cantidad de datos diferentes, como las características del flujo de paquetes, las particularidades de los mismos paquetes y la telemetría derivada de múltiples fuentes. Un enfoque para la detección de ataques a la red es el análisis de estos datos diferentes sin estructurar mediante técnicas de análisis de datos masivos. Esto se conoce como análisis de comportamiento de red (network behavior analysis NBA).

Esto implica el uso de técnicas sofisticadas de estadística y aprendizaje mecanizado para comparar los valores de referencia del funcionamiento normal con el desempeño de la red en un momento específico. Las desviaciones significativas pueden indicar la existencia de riesgo. Además, el comportamiento de la red se puede analizar en busca de comportamientos de red conocidos que indiquen un compromiso.

La detección de anomalías puede reconocer el tráfico de red causado por la actividad del gusano que muestra un comportamiento de exploración. La detección de anomalías también puede identificar hosts infectados en la red que están buscando otros hosts vulnerables.

En la figura, se ejemplifica una versión simplificada de un algoritmo diseñado para detectar una situación inusual en los routers de frontera de una empresa.

Por ejemplo, el analista de ciberseguridad podría proporcionar los siguientes valores:

- X = 5

- Y = 100

- Z = 30

- N = 500

Además de los enfoques estadísticos y de comportamiento para la detección de anomalías es la detección de anomalías basada en reglas. La detección basada en reglas analiza paquetes decodificados para ataques basados en patrones predefinidos.4.1.4 Pruebas de Vulnerabilidad de la Red

La mayoría de las organizaciones se conectan a redes públicas de alguna manera debido a la necesidad de acceder a Internet. Estas organizaciones también deben proporcionar servicios de acceso a Internet de varios tipos al público. Debido a la gran cantidad de vulnerabilidades potenciales y al hecho de que se pueden crear nuevas vulnerabilidades dentro de la red de una organización y sus servicios de acceso a Internet, las pruebas de seguridad periódicas son esenciales.

La tabla enumera varios tipos de pruebas que se pueden realizar.

Término Descripción Análisis de riesgo - Esta es una disciplina en la que los analistas evalúan el riesgo que representan las vulnerabilidades para una organización específica.

- Un análisis de riesgos incluye la evaluación de la probabilidad de ataques, identifica los tipos de posibles actores de amenazas y evalúa el impacto de las explotaciones exitosas en la organización.

Evaluación de vulnerabilidad - Esta prueba emplea software para escanear servidores de Internet y redes internas en busca de varios tipos de vulnerabilidades.

- Estas vulnerabilidades incluyen infecciones desconocidas, debilidades en los servicios de base de datos orientados a la web, parches de software faltantes, puertos de escucha innecesarios, etc.

- Las herramientas para la evaluación de vulnerabilidades incluyen la plataforma OpenVAS de código abierto, Microsoft Baseline Security Analyzer, Nessus, Qualys y los servicios FireEye Mandiant.

- La evaluación de vulnerabilidades incluye, pero va más allá, la exploración de puertos.

Pruebas de penetración - Este tipo de prueba utiliza ataques simulados autorizados para probar la solidez de la seguridad de la red.

- El personal interno con experiencia en hackers, o hackers éticos profesionales, identifica los activos que podrían ser el objetivo de los actores de amenazas.

- Se utiliza una serie de exploits para probar la seguridad de esos activos.

- Las herramientas de software de explotación simulada se utilizan con frecuencia.

- Las pruebas de penetración no solo verifican que existan vulnerabilidades, sino que en realidad explotan esas vulnerabilidades para determinar el impacto potencial de una explotación exitosa.

- Una prueba de penetración individual a menudo se conoce como prueba de penetración.

- Metasploit es una herramienta utilizada en pruebas de penetración.

- CORE Impact ofrece software y servicios de pruebas de penetración.

En la lista de tablas se enumeran ejemplos de actividades y herramientas que se utilizan en las pruebas de vulnerabilidad.

Actividad Descripción Herramientas Análisis de riesgo Las personas realizan un análisis exhaustivo de los impactos de los ataques en los activos y el funcionamiento de la empresa principal. Consultores internos o externos, marcos de gestión de riesgos Evaluación de vulnerabilidad Gestión de parches, escaneos de host, escaneo de puertos, otros escaneos y servicios de vulnerabilidad OpenVas, Microsoft Baseline Analyzer, Nessus, Qualys, Nmap Pruebas de penetración Uso de técnicas y herramientas de piratería para penetrar las defensas de la red e identificar la profundidad de la penetración potencial Metasploit, CORE Impact, Hackers éticos

-

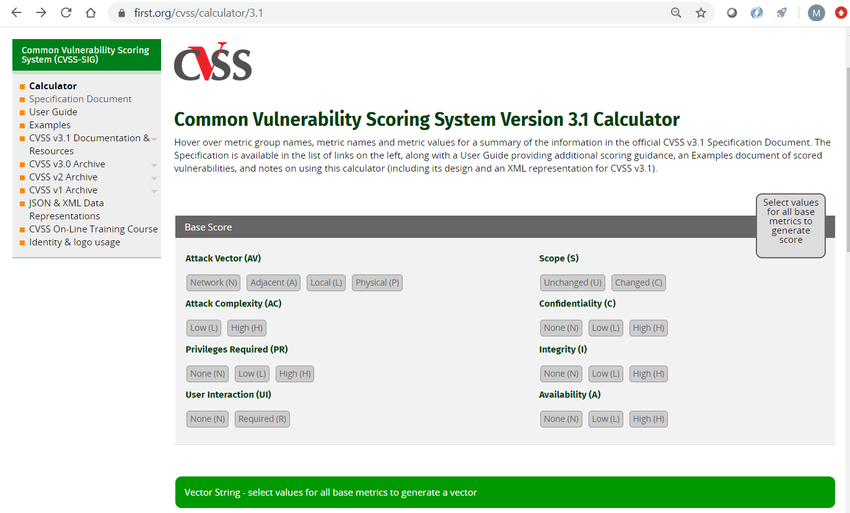

4.2.1 Descripción General de CVSS

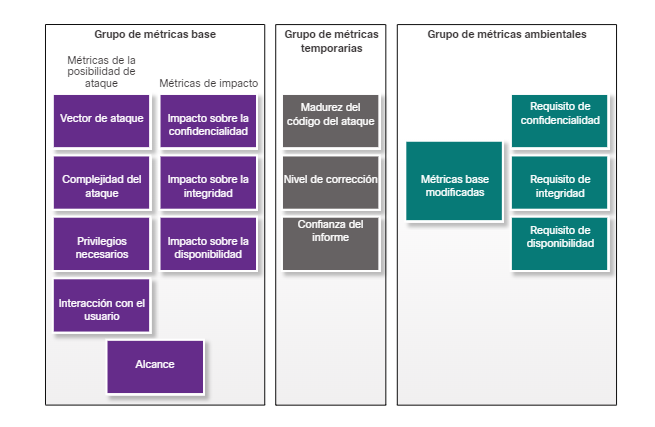

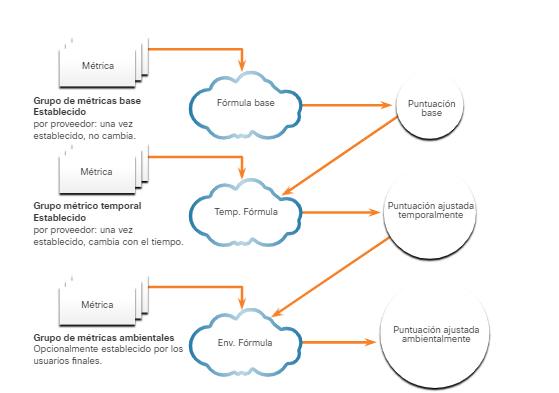

El Sistema Común de Puntuación de Vulnerabilidades (Common Vulnerability Scoring System CVSS) es una herramienta de evaluación de riesgos que está diseñada para transmitir los atributos comunes y la gravedad de las vulnerabilidades en los sistemas de hardware y software. La tercera revisión, CVSS 3.0, es un marco de trabajo abierto estándar del sector e independiente de proveedores que permite ponderar los riesgos de una vulnerabilidad mediante una variedad de métricas. Estas ponderaciones se combinan para proporcionar una puntuación del riesgo inherente en una vulnerabilidad. La puntuación numérica puede utilizarse para determinar la urgencia de la vulnerabilidad y la prioridad de abordarla. Los beneficios de CVSS pueden resumirse del siguiente modo:

- Proporciona puntuaciones estandarizadas de vulnerabilidades a las que se les debe dar importancia en las organizaciones.

- Proporciona un marco de trabajo abierto que tiene disponible el significado de cada métrica para todos los usuarios.

- Ayuda a priorizar el riesgo de una manera que tenga sentido para las organizaciones individuales.

4.2.2 Grupos de Métricas CVSS

Antes de realizar una evaluación de CVSS, es importante conocer las palabras clave que se utilizan en el instrumento de evaluación.

Muchas de las métricas hacen referencia a la función de lo que CVSS llama una autoridad. Una autoridad es una entidad informática, como una base de datos, un sistema operativo o una caja de arena virtual, que otorga y administra el acceso y los privilegios a los usuarios.

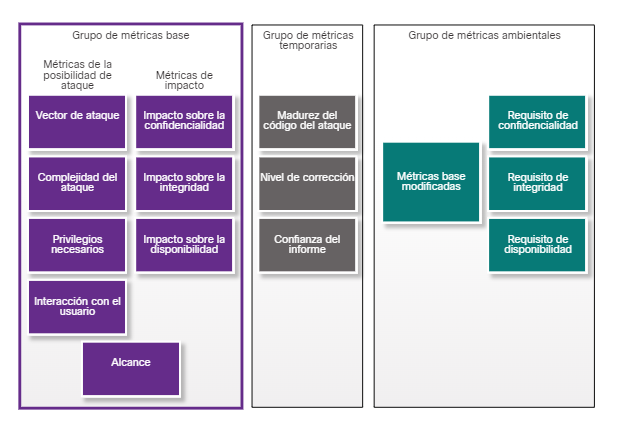

Grupo de métricas base:

Representa las características de una vulnerabilidad que se mantienen constantes en el tiempo y en diversos contextos. Contiene dos clases de métricas:- Explotabilidad - Estas son características del ataque, como el vector, la complejidad y la interacción del usuario que requiere el ataque.

- Métricas de impacto - Los impactos del ataque enraizados en la tríada CIA de confidencialidad, integridad y disponibilidad

Grupo de métricas temporarias:

Mide las características de una vulnerabilidad que pueden cambiar con el tiempo, pero no en cada entorno de usuario. Con el paso del tiempo, la gravedad de una vulnerabilidad cambiará a medida que se detecte y se desarrollen medidas para contrarrestarla. La gravedad de una vulnerabilidad nueva puede ser alta, pero disminuirá a medida que se desarrollen parches, firmas y otros.

Grupo de métricas ambientales:

Mide los aspectos de una vulnerabilidad que están arraigados en el entorno de una organización específica. Estas métricas ayudan a evaluar las consecuencias dentro de una organización y permiten ajustar las métricas que son menos relevantes para lo que hace una organización.4.2.3 Grupo de Métricas Base de CVSS

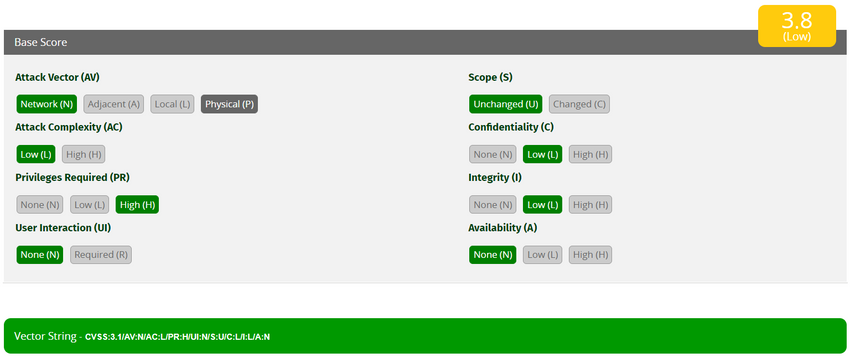

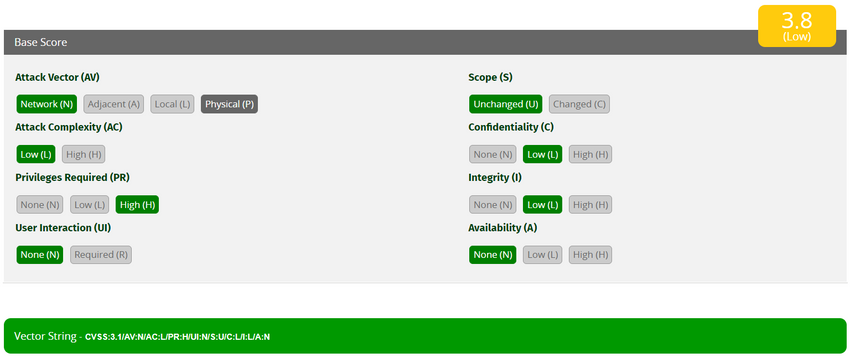

En la figura se resalta el grupo métrico base.

La tabla enumera los criterios para las métricas de Explotabilidad del Grupo de Métricas Base.