Campus

Campus

Diagrama de temas

-

-

1.0.1 ¿Por qué debería realizar este curso?

Bienvenido a este módulo, cuyo objetivo es explorar la gama de riesgos y amenazas de ciberseguridad que están siempre presentes en nuestro mundo actual.

Los ciberdelincuentes encuentran constantemente nuevas formas de aprovechar vulnerabilidades en sistemas y redes, a menudo con la intención de robar información confidencial y / o dinero.

Como profesional de la ciberseguridad, debe poder considerar la posibilidad de un ataque cibernético (una amenaza), reconocer qué hace que un objetivo sea susceptible a un ataque (una vulnerabilidad) y comprender los diferentes tipos de ataques cibernéticos y sus efectos.

1.0.2 ¿Qué aprenderé en este módulo?

Este módulo contiene lo siguiente:

- 4 vídeos

- 1 laboratorio

- 1 Actividad de Packet Tracer

- 1 Prueba del Módulo

Objetivo del módulo: explicar cómo los agentes de amenazas ejecutan algunos de los tipos más comunes de ataques cibernéticos.Título del tema Objetivo del tema Amenazas comunes Explicar las amenazas, vulnerabilidades y ataques que ocurren en los distintos dominios.

Engaño Identificar los diferentes métodos de engaño utilizados por los atacantes para engañar a sus víctimas. Ataques ciberneticos Describir algunos tipos comunes de ataques a la red. Ataques a dispositivos inalámbricos y móviles Describir los tipos comunes de ataques a dispositivos inalámbricos y móviles. Ataques de aplicaciones Describir los tipos de ataques a aplicaciones.

-

1.1.1 Dominios de amenazas

Dado que las organizaciones enfrentan un número cada vez mayor de amenazas cibernéticas, es fundamental que cuenten con soluciones de seguridad sólidas. Pero para protegerse, las organizaciones primero deben saber qué vulnerabilidades existen dentro de sus dominios de amenazas. Se considera que un “dominio de amenazas” es un área de control, autoridad o protección que los atacantes pueden aprovechar para obtener acceso a un sistema.

Los atacantes pueden descubrir muchas vulnerabilidades y aprovechar los sistemas de un dominio de muchas maneras.

1.1.2 Tipos de amenazas cibernéticas

Las ciberamenazas se pueden clasificar en diferentes categorías. Esto permite a las organizaciones evaluar la probabilidad de que se produzca una amenaza y comprender el impacto monetario de una amenaza para que puedan priorizar sus esfuerzos de seguridad.

1.1.3 Avatar

Recuerde que el repertorio de los ciberdelincuentes es vasto y está en constante evolución. A veces, pueden combinar dos o más de las tácticas anteriores para aumentar sus posibilidades.

Depende de los profesionales de ciberseguridad crear conciencia y educar a otras personas en una organización sobre estas tácticas para evitar que sean víctimas de tales ataques.

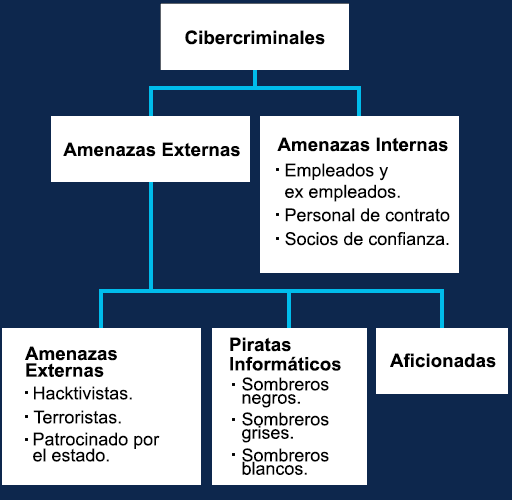

1.1.4 Amenazas Internas vs Externas

Las amenazas pueden originarse tanto dentro como fuera de una organización, con atacantes que buscan acceso a información confidencial valiosa, como registros de personal, propiedad intelectual y datos financieros.

Las amenazas internas generalmente son llevadas a cabo por empleados actuales o anteriores y otros socios contractuales que manipulan accidental o intencionalmente datos confidenciales o amenazan las operaciones de servidores o dispositivos de infraestructura de red conectando medios infectados o accediendo a correos electrónicos o sitios web maliciosos.

Las amenazas externas de los aficionados o de los atacantes expertos pueden explotar las vulnerabilidades en los dispositivos conectados a la red o pueden utilizar la ingeniería social, como trucos, para obtener acceso.

1.1.5 Avatar

¿Sabía que las amenazas internas tienen el potencial de causar un daño mayor que las amenazas externas? Esto se debe a que los empleados o partners que trabajan en una organización tienen acceso directo a sus instalaciones y dispositivos de infraestructura. También tendrán un conocimiento interno de la red, los recursos y los datos confidenciales de la organización, así como las medidas de seguridad implementadas.

1.1.6 Conocer la diferencia

Le preocupan algunas amenazas potenciales que se informaron recientemente en @Apollo. Pero antes de poder abordarlas, debe comprender si las amenazas provienen de una fuente interna o externa.

1.1.7 Avatar

Las ciberamenazas pueden propagarse de varias maneras, como a través de los propios usuarios, dispositivos conectados a la red o servicios alojados en una nube pública o privada. Y no olvide la amenaza de un ataque físico si no se aplican las medidas de seguridad adecuadas.

Observemos esto con mayor profundidad.

1.1.8 Vulnerabilidades y amenazas comunes a los usuariosUn dominio de usuario incluye cualquier persona con acceso al sistema de información de una organización, incluidos empleados, clientes y partners contractuales. Los usuarios generalmente son el eslabón más débil en los sistemas de seguridad informática y representan una amenaza importante para la confidencialidad, la integridad y la disponibilidad de los datos de la organización.

1.1.9 Amenazas a los dispositivos

- Cualquier dispositivo que quede encendido y desatendido representa el riesgo de que alguien obtenga acceso no autorizado a los recursos de la red.

- La descarga de archivos, fotos, música o vídeos de fuentes poco confiables podría generar la ejecución de código malicioso en los dispositivos.

- Los ciberdelincuentes a menudo aprovechan las vulnerabilidades de seguridad dentro del software instalado en los dispositivos de una organización para lanzar un ataque.

- Los equipos de seguridad de la información de una organización deben intentar mantenerse al día con el descubrimiento diario de nuevos virus, gusanos y otro malware que representa una amenaza para sus dispositivos.

- Los usuarios que insertan unidades USB, CD o DVD no autorizados corren el riesgo de introducir malware o comprometer los datos almacenados en sus dispositivos.

- Las políticas existen para proteger la infraestructura de TI de la organización. Un usuario puede enfrentar serias consecuencias por violar intencionalmente dichas políticas.

- El uso de hardware o software desactualizado hace que los sistemas y los datos de una organización sean más vulnerables a los ataques.

1.1.10 Amenazas a la red de área local

La red de área local (LAN) es un conjunto de dispositivos, generalmente en la misma área geográfica, conectados por cables (cableados) o ondas (inalámbricas). Debido a que los usuarios pueden acceder a los sistemas, aplicaciones y datos de una organización desde el dominio LAN, es fundamental que tenga una seguridad sólida y controles de acceso estrictos.

Entre los ejemplos de amenazas a la LAN se incluyen:

- Acceso no autorizado a los sistemas, los datos, las salas de computadoras y los armarios de cableado.

- Vulnerabilidades de software debido a sistemas operativos o servicios de red anticuados.

- Ataques a los datos en tránsito.

- Tener servidores LAN con hardware o sistemas operativos diferentes hace que administrarlos y solucionarlos sea más difícil.

- Escaneo del puerto y sondeo de redes no autorizados.

1.1.11 Amenazas a la nube privada

El dominio de nube privada incluye servidores, recursos e infraestructura de TI privados disponibles para los miembros de la organización a través de Internet. Si bien muchas organizaciones consideran que sus datos están más seguros en una nube privada, este dominio aún presenta amenazas de seguridad significativas, que incluyen:

- Escaneo de puertos y sondeo de redes no autorizados

- Acceso no autorizado a los recursos

- Vulnerabilidad del software del sistema operativo de los dispositivos de red, firewall o router

- Error de configuración del router, firewall o dispositivo de red

- Usuarios remotos que acceden a la infraestructura de la organización y descargan datos confidenciales.

1.1.12 Amenazas a la nube pública

Cuando un dominio de nube privada aloja recursos de computación para una sola organización, el dominio de nube pública es la totalidad de los servicios de computación alojados por una nube, un servicio o un proveedor de Internet que están disponibles para el público y se comparten entre las organizaciones.

Hay tres modelos de servicios de nube pública que las organizaciones pueden optar por utilizar.

1.1.13 Avatar

Si bien los proveedores de servicios de nube pública implementan controles de seguridad para proteger el entorno de la nube, las organizaciones son responsables de proteger sus propios recursos en la nube. Por lo tanto, algunas de las amenazas más comunes al dominio de nube pública incluyen:

- Violaciones de datos

- Pérdida o robo de propiedad intelectual

- Credenciales comprometidas o secuestro de cuenta.

- Ataques de ingeniería social

- Violación del cumplimiento.

1.1.14 ¿Qué piensa?

Las amenazas físicas a menudo se pasan por alto al considerar la ciberseguridad, pero la seguridad física es, de hecho, fundamental cuando queremos evitar que una organización sea víctima de un delito cibernético.

Con esto en mente, tómese unos minutos para pensar en posibles amenazas físicas a las oficinas de @Apollo.

Escriba algunos ejemplos en el cuadro a continuación, luego seleccione Enviar. Luego seleccione Mostrar respuesta para revelar algunos ejemplos comunes de amenazas al dominio de las instalaciones físicas de una organización y comparar su respuesta.

1.1.15 Amenazas a las Aplicaciones

El dominio de aplicación incluye todos los sistemas críticos, las aplicaciones y los datos. Las organizaciones están moviendo aplicaciones, como el correo electrónico, el monitoreo de la seguridad y la administración de la base de datos a la nube pública.

Amenazas comunes a las aplicaciones- Acceso no autorizado a los centros de datos, las salas de computadoras y los armarios de cableado

- Tiempo de inactividad del servidor durante los períodos de mantenimiento.

- Vulnerabilidades de software del sistema operativo de la red.

- Pérdida de datos

- Vulnerabilidades de desarrollo de aplicaciones web o de cliente/servidor.

1.1.16 Complejidad de las amenazas

Las vulnerabilidades de software actualmente tienen como base los errores de programación, las vulnerabilidades de protocolo o las configuraciones erróneas del sistema. Los ciberdelincuentes buscan aprovechar dichas vulnerabilidades y se están volviendo cada vez más sofisticados en sus métodos de ataque.

Desplace hacia abajo para obtener más información.

Una amenaza persistente avanzada (APT) es un ataque continuo que utiliza tácticas de espionaje elaboradas que involucran a múltiples actores y/o malware sofisticado para obtener acceso a la red de un objetivo y analizarla. Los atacantes operan bajo el radar y permanecen sin ser detectados durante un largo período de tiempo, con consecuencias potencialmente devastadoras. Las APT generalmente apuntan a gobiernos y organizaciones de alto nivel y generalmente están bien organizadas y bien financiadas.

Como su nombre indica, los ataques de algoritmos aprovechan los algoritmos de un software legítimo para generar comportamientos no deseados. Por ejemplo, los algoritmos utilizados para rastrear e informar cuánta energía consume una computadora se pueden utilizar para seleccionar objetivos o activar alertas falsas. Los ataques algorítmicos también pueden desactivar una computadora forzándola a usar memoria o a trabajar demasiado su unidad de procesamiento central.

1.1.17 Avatar

Muchas organizaciones confían en los datos de inteligencia de amenazas para comprender su riesgo general, a fin de poder formular y aplicar medidas preventivas y de respuesta eficaces.

Algunos de estos datos son de código cerrado y requieren una suscripción paga para acceder. Otros datos se consideran inteligencia de código abierto (OSINT) y se puede acceder desde fuentes de información disponibles al público. De hecho, compartir datos de inteligencia de amenazas es cada vez más popular, con gobiernos, universidades, organizaciones del sector de la salud y empresas privadas trabajando juntos para mejorar la seguridad de todos.

1.1.18 Puertas traseras y rootkits

Los ciberdelincuentes utilizan muchos tipos diferentes de software malicioso, o malware, para llevar a cabo sus actividades.

1.1.19 Inteligencia contra amenazas y fuentes de investigación

El Equipo de Preparación para Emergencias Informáticas de los Estados Unidos (US-CERT) y el Departamento de Seguridad Nacional de los Estados Unidos patrocinan un diccionario de vulnerabilidades y exposiciones comunes (CVE).

Cada entrada de CVE contiene un número de identificador estándar, una breve descripción de la vulnerabilidad de seguridad y referencias importantes a informes de vulnerabilidad relacionados. The Mitre Corporation mantiene una lista de CVE y su sitio web público. -

1.2.1 Ingeniería social

La ingeniería social es un ataque que intenta manipular a las personas para que realicen acciones o divulguen información confidencial.

En lugar de vulnerabilidades de software o hardware, la ingeniería social aprovecha la naturaleza humana, aprovechando la disposición de las personas a ayudar o aprovechando sus debilidades, como la avaricia o la vanidad.

1.2.2 Tácticas de ingeniería social

1.2.2 Tácticas de ingeniería social

Recuerde que el repertorio de los ciberdelincuentes es vasto y está en constante evolución. A veces, pueden combinar dos o más de las tácticas anteriores para aumentar sus posibilidades.

Depende de los profesionales de ciberseguridad crear conciencia y educar a otras personas en una organización sobre estas tácticas para evitar que sean víctimas de tales ataques.

1.2.4 ¡Cuidado!

Usted está investigando un correo electrónico sospechoso que se envió hoy a los trabajadores remotos de @Apolo. Parece que el correo electrónico ha sido enviado por Guru, pidiéndole a los empleados que hagan clic en un enlace para descargar una red privada virtual que protegerá su conexión Wi-Fi mientras trabajan en su casa. Aunque el correo electrónico parece legítimo, al hacer clic en el enlace se instala el malware en el dispositivo del empleado.

1.2.5 Avatar

La mayoría de los ataques cibernéticos implican algún tipo de engaño. Echemos un vistazo a algunos de los tipos más comunes.

1.2.6 Shoulder Surfing y Dumpster Diving

La navegación de hombro

Es un ataque simple que implica observar o literalmente mirar por encima del hombro de un objetivo para obtener información valiosa, como PIN, códigos de acceso o detalles de tarjetas de crédito. Los delincuentes no siempre tienen que estar cerca de la víctima para navegar por el hombro; pueden usar binoculares o cámaras de seguridad para obtener esta información. Este es un motivo por el que una persona solo puede leer una pantalla de ATM en determinados ángulos. Estos tipos de medidas de seguridad hacen la técnica de espiar por encima del hombro mucho más difícil.

Dumpster Diving

Es posible que haya oído hablar de la frase "la basura de un hombre es el tesoro de otro". En ninguna parte es esto más cierto que en el mundo del buceo en basureros: el proceso de revisar la basura de un objetivo para ver qué información se ha tirado. Esta es la razón por la cual los documentos que contienen información confidencial deben triturarse o almacenarse en bolsas para quemar hasta que el fuego los destruya después de un cierto período de tiempo.

1.2.7 Suplantación de identidad y engaños

Los ciberdelincuentes tienen muchas otras técnicas de engaño para ayudarlos a tener éxito.

1.2.8 Piggybacking y Tailgating

Piggybacking o tailgating ocurren cuando un delincuente sigue a una persona autorizada para ingresar a un lugar seguro o un área restringida. Los delincuentes pueden lograr esto:

- Dando la apariencia de ser escoltado a las instalaciones por una persona autorizada.

- Uniéndose y fingiendo ser parte de una gran multitud que ingresa a las instalacione.

- Apuntándose a una persona autorizada que descuida las reglas de la instalación.

1.2.9 Otros métodos de engaño

Tenga en cuenta que los atacantes tienen muchos más trucos bajo la manga para engañar a sus víctimas.

1.2.10 Defensa contra el engaño

Las organizaciones deben promover el conocimiento de tácticas de ingeniería social y formar correctamente a los empleados en relación con las medidas de prevención, como las siguientes: Estos son algunos consejos importantes.

- Nunca proporcione información confidencial o credenciales por correo electrónico, sesiones de chat, en persona o por teléfono a desconocidos.

- Resista el impulso de hacer clic en correos electrónicos y enlaces de sitio web atractivos.

- Tenga cuidado con las descargas no iniciadas o automáticas.

- Establecer y educar a los empleados sobre las políticas de seguridad clave.

- Aliente a los empleados a asumir la responsabilidad de los problemas de seguridad.

- No se sienta presionado por personas desconocidas.

1.2.11 Explorar técnicas de ingeniería social

-

CuestionarioRecibir una calificación

-

1.3.1 ¿Cuál es la diferencia?

Los ciberdelincuentes utilizan muchos tipos diferentes de software malicioso, o malware, para llevar a cabo sus actividades. El malware es cualquier código que se puede utilizar para robar datos, eludir los controles de acceso o causar daño o comprometer un sistema.

1.3.2 Bombas lógicas

Una bomba lógica es un programa malicioso que espera un activador, como una fecha específica o una entrada en la base de datos, para activar el código malicioso. La bomba lógica permanece inactiva hasta que se produce el evento activador.

Una vez activada, una bomba lógica implementa un código malicioso que provoca daños en una computadora. Una bomba lógica puede sabotear los registros de bases de datos, borrar los archivos y atacar los sistemas operativos o aplicaciones.

Los especialistas en ciberseguridad han descubierto recientemente bombas lógicas que atacan y destruyen los componentes de hardware de un dispositivo o servidor, incluidos los ventiladores de refrigeración, la unidad central de procesamiento (CPU), la memoria, los discos duros y las fuentes de alimentación. La bomba lógica abruma estos dispositivos hasta que se sobrecalientan o fallan.

1.3.3 Ransomware

El malware está diseñado para mantener cautivo un sistema computacional o los datos que contiene hasta que se realice un pago.

El ransomware generalmente funciona cifrando sus datos para que no pueda acceder a ellos. Según las afirmaciones de ransomware, una vez que se paga el rescate a través de un sistema de pago imposible de rastrear, el ciberdelincuente proporcionará un programa que descifra los archivos o envía un código de desbloqueo, pero en realidad, muchas víctimas no obtienen acceso a sus datos incluso después de haber pagado.

Algunas otras versiones de ransomware pueden aprovechar vulnerabilidades específicas del sistema para bloquearlo. El ransomware a menudo se propaga a través de correos electrónicos de phishing que lo alientan a descargar un archivo adjunto malicioso o a través de una vulnerabilidad.

1.3.4 Ataques por denegación de servicio

Los ataques de denegación de servicio (DoS) son un tipo de ataque de red que es relativamente sencillo de llevar a cabo, incluso por parte de un atacante no cualificado. Son un riesgo importante, ya que generalmente provocan algún tipo de interrupción de los servicios de red, lo que genera una importante pérdida de tiempo y dinero. Incluso las tecnologías operativas, el hardware o el software que controlan los dispositivos físicos o los procesos en edificios, fábricas o proveedores de servicios públicos son vulnerables a los ataques de DoS, que pueden causar un cierre, en circunstancias extremas.

1.3.5 Avatar

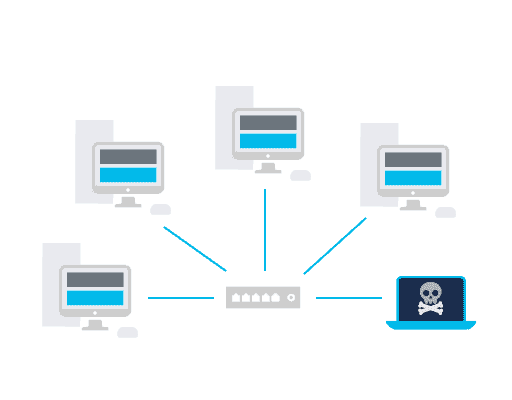

Los ataques de denegación de servicio distribuido (DDoS) son similares, pero se originan en varias fuentes coordinadas. Así es como sucede esto:

- Un atacante crea una red (botnet) de hosts infectados llamados zombies, que son controlados por sistemas de manejo.

- Las computadoras zombis constantemente analizan e infectan más hosts, creando más y más zombis.

- Cuando está listo, el hacker proporciona instrucciones a los sistemas manipuladores para que los botnet de zombies lleven a cabo un ataque de DDoS.

1.3.6 Sistema de nombres de dominio

Hay muchos servicios técnicos esenciales necesarios para que una red funcione, como el routing, el direccionamiento y los nombres de dominio. Estos son los objetivos principales para el ataque.

1.3.7 Ataques de capa 2

La capa 2 se refiere a la capa de enlace de datos en el modelo de comunicación de datos de interconexión de sistemas abiertos (OSI).

Esta capa se utiliza para mover datos a través de una red física vinculada. Las direcciones IP se asignan a cada dirección de dispositivo físico (también conocida como dirección de control de acceso a medios (MAC)) en la red, mediante un procedimiento denominado protocolo de resolución de direcciones (ARP).

En sus términos más simples, la dirección MAC identifica el receptor previsto de una dirección IP enviada a través de la red, y ARP resuelve las direcciones IP en direcciones MAC para transmitir datos.

Los atacantes a menudo aprovechan las vulnerabilidades en esta seguridad de capa 2.

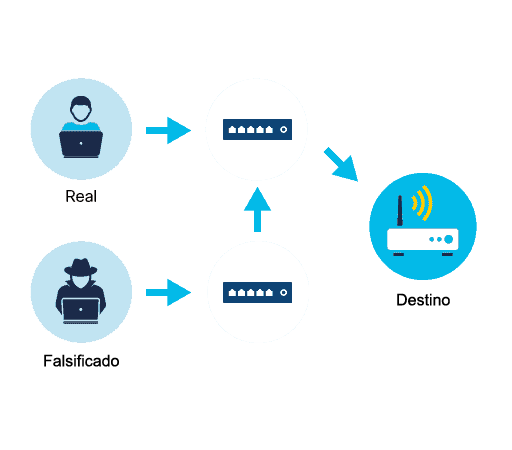

Suplantación de identidad (spoofing)

La falsificación de identidad es un ataque que aprovecha una relación de confianza entre dos sistemas.

- La suplantación de direcciones MAC se produce cuando un atacante oculta su dispositivo como válido en la red y, por lo tanto, puede omitir el proceso de autenticación.

- La falsificación de ARP envía mensajes ARP falsificados a través de una LAN. Esto vincula la dirección MAC de un atacante con la dirección IP de un dispositivo autorizado en la red.

- La falsificación de direcciones IP envía paquetes IP de una dirección de origen falsificada para disfrazarse.

Saturación de direcciones MAC

Los dispositivos en una red se conectan a través de un switch de red mediante la conmutación de paquetes para recibir y reenviar datos al dispositivo de destino. La inundación de MAC compromete los datos transmitidos a un dispositivo. Un atacante inunda la red con direcciones MAC falsas, comprometiendo la seguridad del switch de red.

1.3.8 Detecte el ataque

Varios empleados de @Apollo han informado problemas de rendimiento en sus computadoras, con aplicaciones que ejecutan anuncios emergentes lentos y notables. Gurú le ha pedido que investigue. Consulte una herramienta de monitoreo de red, que también revela tráfico anormal en la red.

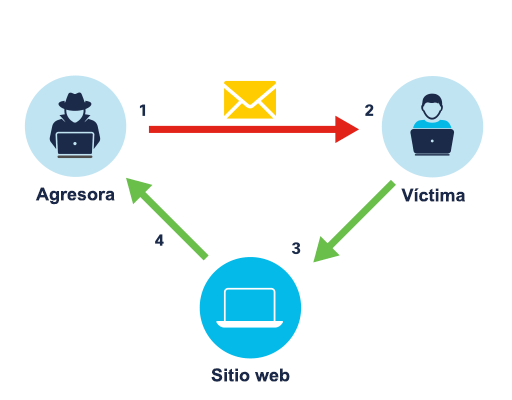

1.3.9 Ataques de Man-in-the-Middle y Man-in-the-Mobile

Los atacantes en ruta interceptan o modifican las comunicaciones entre dos dispositivos, como un navegador web y

1.3.10 Avatar

Un ataque de repetición ocurre cuando un atacante captura la comunicación entre dos hosts y luego retransmite el mensaje al destinatario, para engañar al destinatario para que haga lo que el atacante desea evitar, comprometiendo así cualquier mecanismo de autenticación.

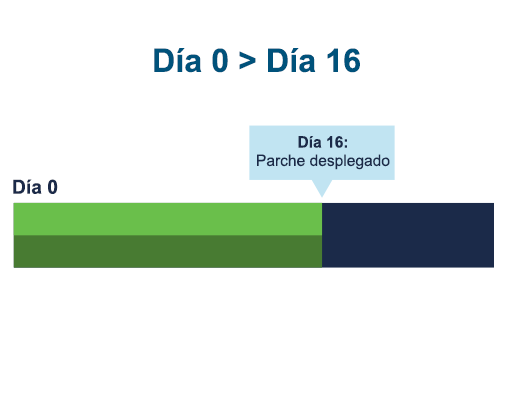

1.3.11 Ataques de día cero

Un ataque de día cero o una amenaza de día cero aprovechan las vulnerabilidades de software antes de que se conozcan o antes de que el proveedor de software las divulgue.

Una red es extremadamente vulnerable a los ataques entre el momento en que se detecta un ataque (cero horas) y el tiempo que le lleva al proveedor de software desarrollar y lanzar un parche que corrige este ataque.

La defensa contra ataques tan rápidos requiere que los profesionales de seguridad de redes adopten una visión más sofisticada y holística de cualquier arquitectura de red.

1.3.12 Registro de teclado

Como su nombre indica, el registro de teclado o de teclas se refiere a la grabación o el registro de cada tecla presionada en el teclado de una computadora.

Los ciberdelincuentes registran las pulsaciones de teclas mediante el software instalado en un sistema informático o mediante dispositivos de hardware conectados físicamente a una computadora, y configuran el software del registrador de teclas para enviar el archivo de registro al delincuente. Debido a que ha registrado todas las pulsaciones de teclas, este archivo de registro puede revelar nombres de usuario, contraseñas, sitios web visitados y otra información confidencial.

Muchas aplicaciones antispyware pueden detectar y eliminar registros de clave no autorizados.

1.3.13 Avatar

Es importante tener en cuenta que el software de registro de teclas puede ser legítimo. Muchos padres la utilizan para controlar el comportamiento de sus hijos en Internet.

1.3.14 Confirme sus datos

Acaba de recibir un correo electrónico del departamento de RR. HH. De @ Apollo que le solicita que agregue los detalles de su cuenta bancaria a su archivo haciendo clic en un enlace del correo electrónico. Hace hincapié en que esto debe completarse al final del día para que usted pueda ser incluido en la nómina de este mes.

Aunque el correo electrónico parece haber sido enviado internamente, una inspección más detallada revela una ligera variación en el dominio de correo electrónico de la dirección del remitente.

1.3.15 Defensa contra ataques

Una organización puede realizar varios pasos para defenderse de diversos ataques. Estos incluyen los siguientes:

- Configure firewalls para descartar cualquier paquete fuera de la red que tenga direcciones que indican que se originaron dentro de la red.

- Asegúrese de que los parches y las actualizaciones estén actualizados.

- Distribuya la carga de trabajo entre los sistemas de servidor.

- Los dispositivos de red utilizan paquetes de protocolo de mensajes de control de Internet (ICMP) para enviar mensajes de error y control, como si un dispositivo puede comunicarse con otro en la red. Para evitar ataques DoS y DDoS, las organizaciones pueden bloquear paquetes ICMP externos con sus firewalls.

-

1.4.1 Uso generalizado de Internet y riesgos de ciberseguridad

El uso generalizado de Internet y los dispositivos móviles significa que ahora, más que nunca, podemos comunicarnos y trabajar sobre la marcha, sin la necesidad de cables. Pero esto también genera más oportunidades para que los ciberdelincuentes accedan a la información confidencial que buscan.

Desplácese hacia abajo para obtener más información sobre cómo lo hacen.

1.4.2 Grayware y SMiShing

Grayware incluye aplicaciones que se comportan de manera molesta o no deseada. Aunque estas aplicaciones no contienen un malware claramente identificado, aún pueden representar un riesgo para el usuario, como el seguimiento de su ubicación o la entrega de publicidad no deseada.

Los creadores de grayware se mantienen generalmente en el lado de la legitimidad al incluir sus capacidades en la letra pequeña del contrato de licencia. Muchos usuarios de smartphones, sin prestar atención a esta letra pequeña, instalan aplicaciones que podrían comprometer su privacidad.

SMiShing (suplantación de identidad de servicio de mensajes cortos) es una táctica donde los atacantes envían mensajes de texto falsos para engañar al usuario. Estos mensajes pueden solicitar visitar un sitio web malicioso o llamar a un número de teléfono fraudulento, llevando a la descarga de malware o al intercambio de información personal.

1.4.3 Puntos de Acceso No Autorizados

Un punto de acceso dudoso es un punto de acceso inalámbrico instalado en una red segura sin autorización explícita. Aunque podría ser configurado por un empleado bien intencionado que busca una mejor conexión inalámbrica, también ofrece una oportunidad para los atacantes que buscan obtener acceso a la red de una organización.

1.4.4 Bloqueo de Radiofrecuencia

Las señales inalámbricas son susceptibles a la interferencia electromagnética (EMI), a la interferencia de radiofrecuencia (RFI) e incluso pueden ser vulnerables a los rayos o ruidos de luces fluorescentes.

Los atacantes pueden aprovechar esta vulnerabilidad bloqueando deliberadamente la transmisión de una estación de radio o satélite para evitar que una señal inalámbrica llegue a la estación receptora.

Para bloquear con éxito la señal, la frecuencia, la modulación y la potencia del bloqueador de RF deben ser iguales a las del dispositivo que el atacante busca interrumpir.

1.4.5 Avatar

Probablemente haya oído hablar de las Bluetooth, pero ¿sabe exactamente qué es y cómo funciona?

Bluetooth es un protocolo de corto alcance y baja potencia que transmite datos en una red de área personal (PAN) y utiliza el emparejamiento para establecer una relación entre dispositivos como móviles, computadoras portátiles e impresoras. Los ciberdelincuentes han descubierto formas de aprovechar las vulnerabilidades entre estas conexiones.

Desplace hacia abajo para obtener más información.

1.4.6 Bluejacking y Bluesnarfing

Debido al alcance limitado de Bluetooth, un atacante debe estar dentro del alcance de su objetivo. Estas son algunas formas en que pueden aprovechar el dispositivo de un objetivo sin su conocimiento.

1.4.7 Ataques contra protocolos de Wi-Fi

Privacidad por Cable Equivalente (WEP) y Acceso Protegido a Wi-Fi (WPA)

La privacidad por cable equivalente (WEP) y el acceso protegido a Wi-Fi (WPA) son protocolos de seguridad diseñados para proteger las redes inalámbricas vulnerables a los ataques.

WEP se desarrolló para proporcionar datos transmitidos a través de una red de área local inalámbrica (WLAN) con un nivel de protección comparable al que generalmente se espera de una red cableada tradicional. Agregó seguridad a las redes inalámbricas cifrando los datos.

El protocolo WEP utiliza una clave para la encriptación. El problema, sin embargo, era que WEP no tenía ninguna disposición para la administración de claves, lo que facilitó que delincuentes accedieran a los datos de tráfico.

Para abordar esto y reemplazar WEP, WPA y luego WPA2 se desarrollaron como protocolos de seguridad mejorados. A diferencia de WEP, WPA2 es más seguro, aunque aún podría ser vulnerable a ataques si los paquetes de red son interceptados.

1.4.8 Negocios riesgosos

Usted está disfrutando de un café en la cafetería local y decide ponerse al día con sus correos electrónicos mientras espera que llegue su amigo. Intenta iniciar sesión en el wifi de la cafetería, pero la conexión parece muy débil. Afortunadamente, hay un segundo wifi con un nombre similar, por lo que debe iniciar sesión.

Sin embargo, sin que usted lo sepa, un atacante se encuentra cerca, después de haber creado un punto de acceso Wi-Fi en su dispositivo móvil, que han emparejado con su computadora portátil. Están monitoreando la actividad en línea de todos los que se conectan a esta red Wi-Fi, incluido usted. ¡Después de todo, esa no era la red Wi-Fi de la cafetería!

1.4.9 Wi-Fi y Defensa Móvil

Existen varios pasos a seguir para defenderse de los ataques a los dispositivos móviles e inalámbricos. Estos incluyen los siguientes:

- Aproveche las características básicas de seguridad inalámbrica, como la autenticación y la encriptación, al cambiar los ajustes de configuración predeterminada.

- Restrinja la ubicación de puntos de acceso colocando estos dispositivos fuera del firewall o dentro de una zona desmilitarizada, una red perimetral que protege la LAN de una organización contra dispositivos no confiables.

- Utilice herramientas de WLAN como NetStumbler para descubrir puntos de acceso dudosos o estaciones de trabajo no autorizadas.

- Desarrolle una política para el acceso de usuarios temporales a la red Wi-Fi de una organización.

- Los empleados de una organización deben usar una VPN de acceso remoto para el acceso a la WLAN.

-

Ataques a Aplicaciones Web

Los ataques a través de aplicaciones web son cada vez más comunes. Implican a los ciberdelincuentes que aprovechan las vulnerabilidades en la codificación de una aplicación web para obtener acceso a bases de datos o servidores. Veamos algunos ejemplos:

- Inyección SQL: los atacantes insertan comandos SQL maliciosos en una entrada de usuario para manipular la base de datos subyacente.

- Cross-Site Scripting (XSS): inyectar scripts maliciosos en páginas web que son visualizadas por otros usuarios, comprometiendo su información.

- Cross-Site Request Forgery (CSRF): engañar a un usuario para que realice acciones no deseadas mientras está autenticado.

Secuencias de Comandos entre Sitios (XSS)

El XSS es una vulnerabilidad que permite a los ciberdelincuentes inyectar scripts maliciosos en páginas web, afectando a los usuarios que visitan dichas páginas.

- Los atacantes aprovechan la vulnerabilidad para inyectar scripts maliciosos en una página web.

- La víctima accede a la página web, y el navegador ejecuta el script sin saberlo.

- El script puede acceder a información sensible del usuario, como cookies o tokens de sesión.

- Con esta información, el atacante puede suplantar al usuario.

1.5.3 Inyección de código

La mayoría de los sitios web modernos utilizan una base de datos, como un lenguaje de consulta estructurado (SQL) o una base de datos de lenguaje de marcado extensible (XML), para almacenar y administrar datos. Los ataques de inyección buscan aprovechar las debilidades en estas bases de datos.

1.5.4 Desbordamiento de Búfer

Un desbordamiento de búfer ocurre cuando los datos exceden los límites de una área de memoria asignada a una aplicación.

Esto puede provocar que la aplicación acceda a la memoria asignada a otros procesos, llevando a un bloqueo del sistema, comprometiendo los datos o permitiendo el escalamiento de privilegios.

Los atacantes pueden aprovechar estas fallas para obtener control total del dispositivo, instalando malware o accediendo a la red interna desde el dispositivo afectado.

Desbordamiento de Búfer

Un estudio de la Universidad Carnegie Mellon estima que casi la mitad de todas las vulnerabilidades de los programas informáticos se derivan de algún tipo de desbordamiento del búfer.

1.5.6 Ejecuciones remotas de código

Ejecuciones remotas de códigos: vulnerabilidades que permiten que los delincuentes cibernéticos ejecuten códigos maliciosos y tomen el control de un sistema con los privilegios del usuario que ejecuta la aplicación.

El escalamiento de privilegios aprovecha un error, un defecto de diseño o una configuración incorrecta en un sistema operativo o una aplicación de software para obtener acceso a recursos que normalmente están restringidos.

El proyecto Metasploit es un proyecto de seguridad informática que proporciona información sobre vulnerabilidades de seguridad y ayuda en las pruebas de penetración. Entre las herramientas que han desarrollado se encuentra Metasploit Framework, que puede utilizarse para desarrollar y ejecutar código de ataque contra un objetivo remoto.

Meterpreter, en particular, es una carga útil dentro de Metasploit que permite a los usuarios tomar el control del dispositivo de destino escribiendo sus propias extensiones y cargando estos archivos en un proceso en ejecución en el dispositivo. Estos archivos se cargan y ejecutan desde la memoria, por lo que nunca afectan al disco duro. Esto también significa que estos archivos se desplazan bajo el radar de la detección antivirus

Meterpreter tiene un módulo para controlar la cámara web de un sistema remoto. Una vez que Meterpreter está instalado en un dispositivo de destino, el usuario de Metasploit puede ver y capturar imágenes de la cámara web del objetivo. -

-