Campus

Campus

Diagrama de temas

-

11.0.1 Webster - ¿Por Qué Debería Tomar este Módulo?

Hola, soy yo, Webster. Usted y Diego ahora tienen un buen conocimiento de las funciones de la línea de comandos del IOS de Cisco. Esto facilitará mucho la próxima tarea de Diego. En la nueva ubicación, deberá configurar y configurar todos los dispositivos, que incluirán dispositivos host, switches y routers, y todo el cableado necesario. Esta nueva red debe poder comunicarse con la red en la sede central, además de poder acceder a Internet. Esto es un poco más complicado que mi red doméstica, pero creo que podría hacerlo con un poco de ayuda. Por eso voy a tomar este módulo. ¡Espero que me acompañen!

11.0.2 ¿Qué Aprenderé en este Módulo?

Título del módulo: Crear una Pequeña Red Cisco

Objetivo del Módulo: Crear una red de computadoras simple con dispositivos Cisco.

Título del Tema

Objetivo del Tema

Configuración Básica del Conmutador

Configure los parámetros iniciales en un switch Cisco.

Configure los parámetros iniciales en un switch Cisco.

Configure los ajustes iniciales en un enrutador.

Asegurar los Dispositivos

Configure los dispositivos para la administración remota segura.

Configuración del gateway predeterminado

Configure dispositivos para utilizar el gateway predeterminado.

-

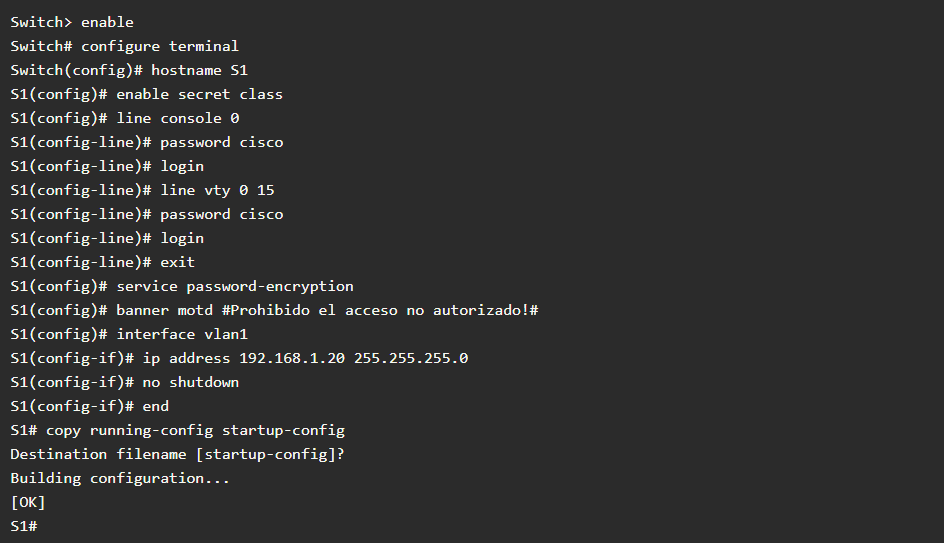

11.1.1 Pasos Básicos en la Configuración de un Conmutador

El conmutador Cisco viene preconfigurado y solo necesita que se le asigne información de seguridad básica antes de conectarse a la red. Algunos elementos que suelen configurarse en el conmutador de una LAN son: nombre de host, dirección IP de administración, contraseñas e información descriptiva.

El nombre de host de un conmutador el nombre configurado del dispositivo. Del mismo modo que a cada computadora o impresora se le asigna un nombre, los equipos de red se deben configurar con un nombre descriptivo. Se aconseja que el nombre del dispositivo incluya la ubicación donde se instalará el conmutador. Un ejemplo podría ser: SW_Bldg_R-Room_216.

Una dirección IP de administración solo es necesaria si tiene pensado configurar y administrar el conmutador a través de una conexión dentro de banda en la red. Una dirección de administración le permite llegar al dispositivo a través de Telnet, SSH o de clientes HTTP. La información de dirección IP que se debe configurar en un conmutador es esencialmente la misma que se configura en una PC: dirección IP, máscara de subred y puerta de enlace predeterminada.

Para proteger un conmutador LAN de Cisco, es necesario configurar contraseñas en cada uno de los diversos métodos de acceso a la línea de comandos. Los requisitos mínimos incluyen la asignación de contraseñas a los métodos de acceso remoto como Telnet, SSH y la conexión de consola. También debe asignar una contraseña al modo privilegiado en el que se pueden realizar cambios de configuración.

Nota: Telnet envía el nombre de usuario y la contraseña como texto sin cifrar y no se considera seguro. SSH cifra el nombre de usuario y la contraseña y, por lo tanto, es un método más seguro.Seleccione cada pestaña para obtener más información.

Tareas de Configuración

Antes de configurar un conmutador, revise las siguientes tareas de configuración inicial del conmutador:

Configure el nombre del dispositivo.- hostname name

- line console 0

- password contraseña

- login

- line vty 0 15

- password contraseña

- login

- enable secret contraseña

- service password-encryption

- banner motd delimitador mensaje delimitador

- interface vlan 1

- ip address dirección-ip máscara-subred

- no shutdown

- copy running-config startup-config

Ejemplo de Configuración del Conmutador

11.1.2 Configuración de la Interfaz Virtual del Conmutador

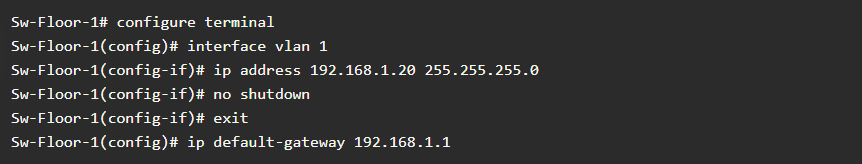

Para acceder al conmutador de manera remota, se deben configurar una dirección IP y una máscara de subred en la interfaz virtual del conmutador (SVI). Para configurar un SVI en un conmutador, use el comando de configuración global interface vlan 1. La Vlan 1 no es una interfaz física real, sino una virtual. A continuación, asigne una dirección IPv4 mediante el comando de la configuración de interfaz ip address dirección-ip mascara -de-subred. Finalmente, habilite la interfaz virtual con el comando de configuración de interfaz no shutdown.

Después de configurar el conmutador con estos comandos, el conmutador tiene todos los elementos IPv4 listos para la comunicación a través de la red local.Nota: De manera similar a los hosts de Windows, los conmutadores configurados con una dirección IPv4 generalmente también deben tener una puerta de enlace predeterminada asignada. Esto se puede hacer mediante el comando de configuración global ip default-gateway dirección-ip. El parámetro dirección-ip sería la dirección IPv4 del enrutador local en la red, como se muestra en el ejemplo. Sin embargo, en este tema solo configurará una red con conmutadores y hosts. Los enrutadores se configurarán más adelante.

-

11.2.1 Pasos Básicos de Configuración del Enrutador

Las siguientes tareas deben completarse al configurar la configuración inicial en un enrutador.

Paso 1. Configure el nombre del dispositivo.

Paso 2. Proteja el modo EXEC con privilegios.

Paso 3. Proteger el modo EXEC de usuario.

Paso 4. Proteger el acceso remoto por Telnet y SSH.

Paso 5. Proteja todas las contraseñas del archivo de configuración.

Paso 6. Proporcione una notificación legal.

Paso 7. Guarde la configuración.

11.2.2 Ejemplo de Configuración Básica del Enrutador

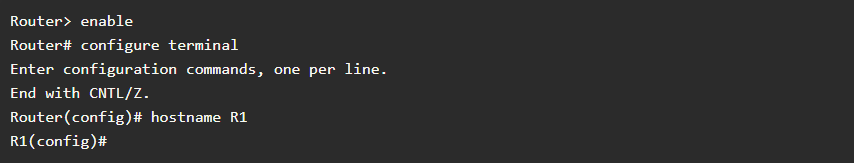

En este ejemplo, el enrutador R1 se configurará con la configuración inicial. Para configurar el nombre del dispositivo para R1, utilice los siguientes comandos .

Nota: Observe cómo el indicador del enrutador muestra ahora el nombre de host del enrutador.

Todo el acceso al enrutador debe estar asegurado. El modo EXEC privilegiado brinda al usuario acceso completo al dispositivo y su configuración, por lo que debe protegerlo.

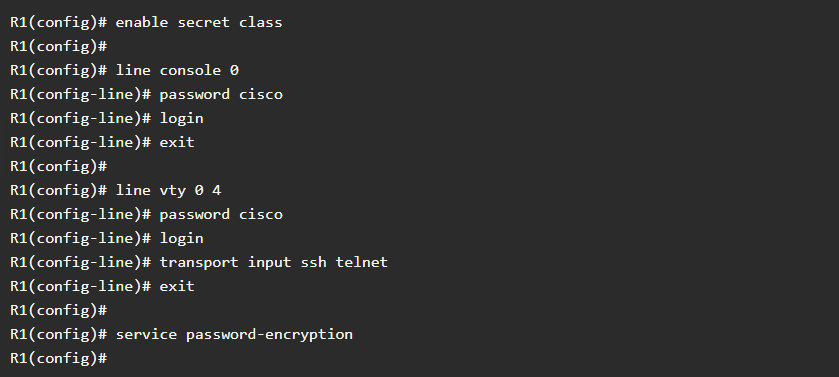

Los siguientes comandos aseguran el modo EXEC privilegiado y el modo EXEC de usuario, habilitan el acceso remoto Telnet y SSH y cifran todas las contraseñas de texto sin formato (es decir, EXEC de usuario y línea VTY). Es muy importante utilizar una contraseña segura al proteger el modo EXEC con privilegios, ya que este permite el acceso a la configuración del dispositivo.

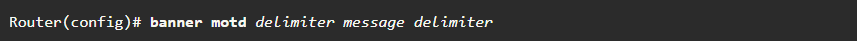

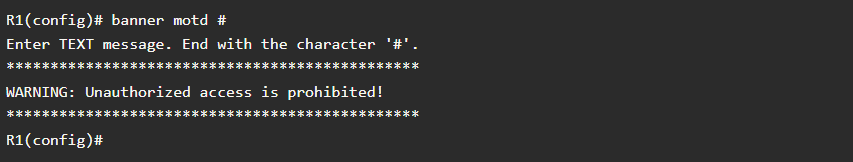

La notificación legal advierte a los usuarios que solo deben acceder al dispositivo los usuarios permitidos. La notificación legal se configura de la siguiente manera:

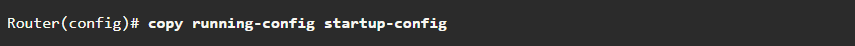

Si el enrutador se configurara con los comandos anteriores y accidentalmente perdiera energía, la configuración del enrutador se perdería. Por esta razón, es importante guardar la configuración cuando se implementen los cambios. Los siguientes comandos guardan la configuración en ejecución en la NVRAM:

-

11.3.1 Recomendaciones para Contraseñas

Para proteger los dispositivos de red, es importante utilizar contraseñas seguras. Las pautas estándar que se deben seguir son las siguientes:

- Use una contraseña de al menos ocho caracteres, preferiblemente 10 o más caracteres. Una contraseña más larga es una contraseña más segura.

- Cree contraseñas complejas. Incluya una combinación de letras mayúsculas y minúsculas, números, símbolos y espacios, si están permitidos.

- Evite las contraseñas basadas en la repetición, las palabras comunes de diccionario, las secuencias de letras o números, los nombres de usuario, los nombres de parientes o mascotas, información biográfica (como fechas de nacimiento), números de identificación, nombres de antepasados u otra información fácilmente identificable.

- Escriba una contraseña con errores de ortografía a propósito. Por ejemplo, Smith = Smyth = 5mYth, o Seguridad = 5egur1dad.

- Cambie las contraseñas con frecuencia. Si una contraseña se ve comprometida sin saberlo, la ventana de oportunidad para que el actor de la amenaza use la contraseña es limitada.

- No anote las contraseñas ni las deje en lugares obvios, por ejemplo, en el escritorio o el monitor.

Las tablas muestran ejemplos de contraseñas seguras y débiles.

Contraseña débil Por qué es débil secreto Contraseña de diccionario simple perez Nombre de soltera de la madre toyota Marca de un auto bob1967 Nombre y cumpleaños del usuario Blueleaf23 Palabras y números simples Contraseña segura

Por qué es segura

b67n42d39c

Combinación de caracteres alfanuméricos

12^h u4@1p7

Combina caracteres alfanuméricos, símbolos e incluye un espacio

En los enrutadores Cisco, se ignoran los espacios iniciales para las contraseñas, pero no ocurre lo mismo con los espacios que le siguen al primer carácter. Por lo tanto, un método para crear una contraseña segura es utilizar la barra espaciadora y crear una frase compuesta de muchas palabras. Esto se conoce como frase de contraseña. Una frase de contraseña suele ser más fácil de recordar que una contraseña simple. Además, es más larga y más difícil de descifrar.

11.3.2 Acceso Remoto Seguro

Existen muchas maneras de obtener acceso a un dispositivo para ejecutar tareas de configuración. Una es utilizar una PC conectada al puerto de la consola del dispositivo. Este tipo de conexión se usa frecuentemente para la configuración inicial del dispositivo.

La configuración de una contraseña para el acceso a la conexión de consola se realiza en el modo de configuración global. Estos comandos evitan que los usuarios no autorizados accedan al modo usuario desde el puerto de consola.

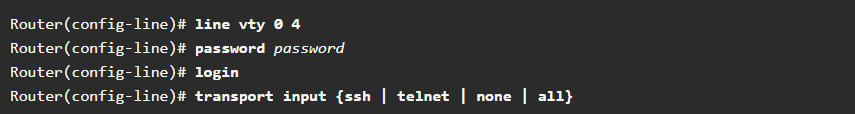

Cuando el dispositivo se conecta a la red, se puede acceder a él a través de la conexión de red mediante SSH o Telnet. SSH es el método preferido porque es más seguro. Cuando se accede al dispositivo a través de la red, se considera que es una conexión de vty. La contraseña debe asignarse al puerto vty. La siguiente configuración se utiliza para habilitar el acceso SSH al conmutador.

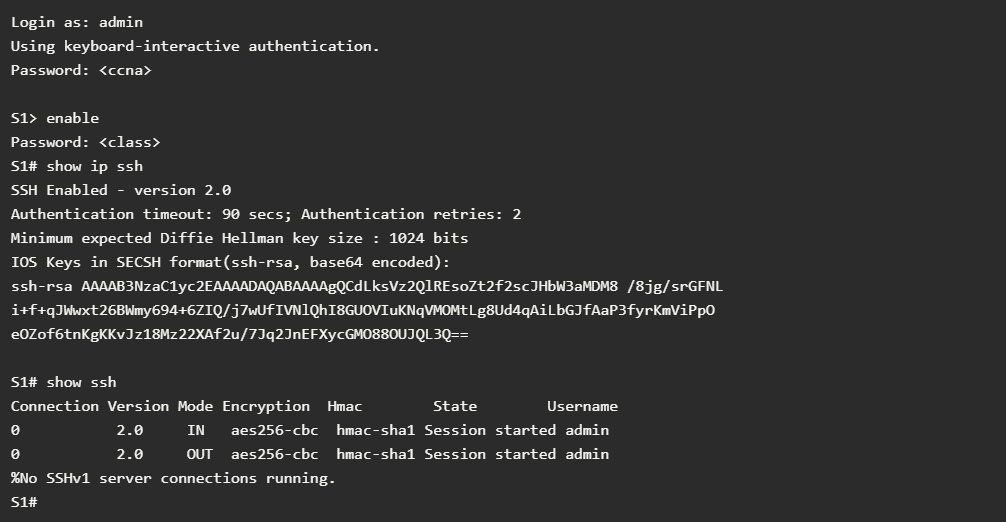

Un ejemplo de configuración se muestra en la ventana de comandos.

De manera predeterminada, muchos conmutadores Cisco admiten hasta 16 líneas vty que se numeran del 0 al 15. El número de líneas vty que admite un enrutador Cisco varía según el tipo de enrutador y la versión de IOS. No obstante, la cantidad más frecuente de líneas vty configuradas es cinco en un enrutador. Estas líneas se numeran del 0 al 4 de manera predeterminada, aunque se pueden configurar líneas adicionales. Es necesario establecer una contraseña para todas las líneas vty disponibles. Puede configurarse la misma contraseña para todas las conexiones.

Para verificar que las contraseñas estén configuradas correctamente, utilice el comando show running-config. Estas contraseñas se guardan en la configuración en ejecución como texto sin cifrar. Es posible establecer la encriptación en todas las contraseñas guardadas en el enrutador de manera que no puedan ser leídas fácilmente por individuos no autorizados. El comando de configuración global service password-encryption garantiza que todas las contraseñas estén encriptadas.

Con el acceso remoto protegido en el conmutador, ahora puede configurar SSH.

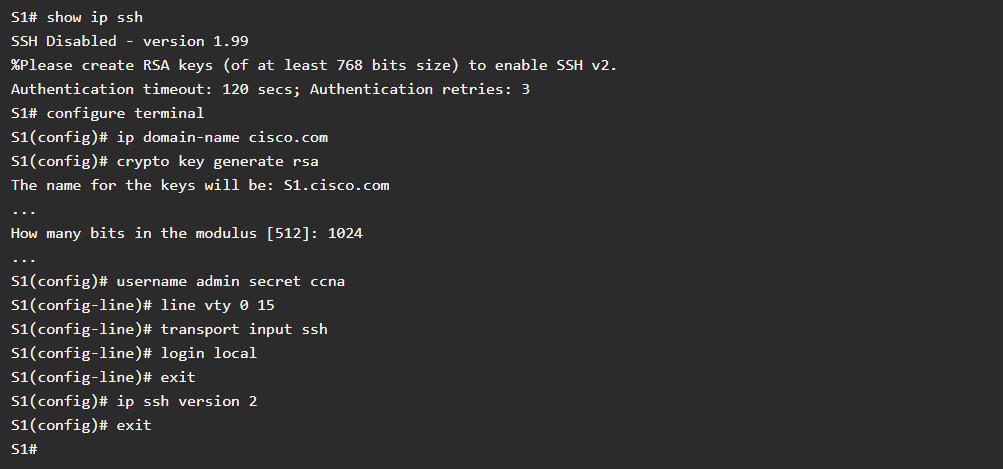

11.3.3 Habilitar SSHAntes de configurar SSH, el conmutador debe tener configurado, como mínimo, un nombre de host único y los parámetros correctos de conectividad de red.

Paso 1. Verificar la compatibilidad con SSH.

Use el comando show ip ssh para verificar que el conmutador admita SSH. Si el conmutador no ejecuta un IOS que admita características criptográficas, este comando no se reconoce.

Paso 2. Configurar el dominio IP.

Configure el nombre de dominio IP de la red mediante el comando de modo de configuración global ip domain-name nombre-de-dominio. En la siguiente configuración de ejemplo, el valor del nombre de dominio es cisco.com.

Paso 3. Generar pares de claves RSA.

No todas las versiones del IOS utilizan la versión 2 de SSH de manera predeterminada, y la versión 1 de SSH tiene fallas de seguridad conocidas. Para configurar la versión 2 de SSH, emita el comando ip ssh version 2 en el modo de configuración global. La creación de un par de claves RSA habilita SSH automáticamente. Utilice el comando de modo de configuración global crypto key generate rsa para habilitar el servidor SSH en el conmutador y generar un par de claves RSA. Al crear claves RSA, se solicita al administrador que introduzca una longitud de módulo. La configuración de ejemplo en la figura 1 utiliza un tamaño de módulo de 1024 bits. Una longitud de módulo mayor es más segura, pero se tarda más en generarla y utilizarla.

Nota: para eliminar el par de claves RSA, use el comando crypto key zeroize rsa en el modo de configuración global. Después de eliminarse el par de claves RSA, el servidor SSH se deshabilita automáticamente.

Paso 4. Configurar la autenticación de usuario.

El servidor SSH puede autenticar a los usuarios localmente o usar un servidor de autenticación. Para usar el método de autenticación local, cree un par de nombre de usuario y contraseña con el comando username nombre-de-usuario secret contraseña en modo de configuración global. En el ejemplo, al usuario admin se le asignó la contraseña ccna.

Paso 5. Configurar las líneas vty.

Habilite el protocolo SSH en las líneas vty mediante el comando transport input ssh del modo de configuración de línea. El conmutador Catalyst 2960 tiene líneas vty que van de 0 a 15. Esta configuración evita las conexiones que no son SSH (como Telnet) y limita al conmutador a que acepte solo las conexiones SSH. Use el comando line vty del modo de configuración global y, luego, el comando login local del modo de configuración de línea para requerir la autenticación local de las conexiones SSH mediante la base de datos de nombres de usuarios locales.

Paso 6. Habilitar la versión 2 de SSH.

De manera predeterminada, SSH admite las versiones 1 y 2. Si se admiten ambas versiones, en el resultado de show ip ssh se muestra que está habilitada la versión 1.99. La versión 1 tiene vulnerabilidades conocidas. Por esta razón, se recomienda habilitar únicamente la versión 2. Habilite la versión de SSH mediante el comando de configuración global ip ssh version 2.

11.3.5 Verificar SSH

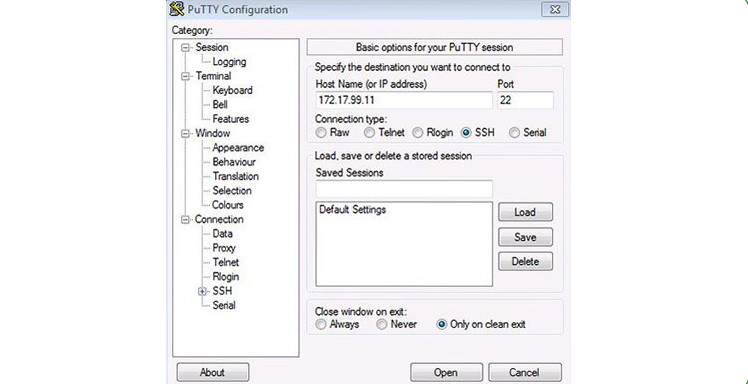

En las computadoras se usa un cliente SSH, como PuTTY, para conectarse a un servidor SSH. Para los ejemplos se ha configurado lo siguiente:

- Se habilitó SSH en el conmutador S1

- Interfaz VLAN 99 (SVI) con la dirección IPv4 172.17.99.11 en el conmutador S1

- PC1 con la dirección IPv4 172.17.99.21

En la figura, el técnico está iniciando una conexión SSH a la dirección IPv4 de SVI VLAN de S1. Se muestra el software de terminal PuTTY.

Después de hacer clic en Abrir en PuTTY, se le solicita al usuario un nombre de usuario y una contraseña. Usando la configuración del ejemplo anterior, se ingresan el nombre de usuario admin y la contraseña ccna. Después de introducir la combinación correcta, el usuario se conecta a la CLI del switch Catalyst 2960 mediante SSH.

Para mostrar los datos de la versión y de configuración de SSH en el dispositivo que configuró como servidor SSH, use el comando show ip ssh. En el ejemplo, se habilitó la versión 2 de SSH. Para verificar las conexiones SSH al dispositivo, use el comando show ssh.

-

Página

En esta actividad, cumplirá los siguientes objetivos:

- Contraseñas seguras

- Cifrar las comunicaciones

- Verificar la implementación de SSH

-

11.4.1 Puerta de Enlace Predeterminada en un Host

Si su red local sólo tiene un enrutador, será el enrutador de puerta de enlace y todos los hosts y conmutadores de su red deben estar configurados con esta información. Si la red local tiene varios enrutadores, debe seleccionar uno de ellos para que sea el enrutador de puerta de enlace predeterminado. En este tema se explica cómo configurar la puerta de enlace predeterminada en hosts y conmutadores.

Para que un dispositivo final se comunique a través de la red, se debe configurar con la información de dirección IP correcta, incluida la dirección de la puerta de enlace predeterminada. La puerta de enlace predeterminada se usa solamente cuando el host desea enviar un paquete a un dispositivo de otra red. En general, la dirección de la puerta de enlace predeterminada es la dirección de la interfaz del enrutador conectada a la red local del host. La dirección IP del

dispositivo host y la dirección de interfaz del enrutador deben estar en la misma red.

Por ejemplo, supongamos que una topología de red IPv4 consiste en un enrutador que interconecta dos LAN independientes. G0/0 está conecta a la red 192.168.10.0, mientras que G0/1 está conectada a la red 192.168.11.0. Cadadispositivo host está configurado con la dirección de la puerta de enlace predeterminada apropiada.

En este ejemplo, si PC1 envía un paquete a PC2, no se utiliza la puerta de enlace predeterminada. En cambio, PC1 dirige el paquete con la dirección IPv4 de PC2 y lo reenvía directamente a PC2 a través del conmutador.

¿Qué pasa si PC1 envió un paquete a PC3? PC1 dirigiría el paquete con la dirección IPv4 de PC3, pero reenviaría el paquete a su puerta de enlace predeterminada, que es la interfaz G0/0/0 de R1. El enrutador acepta el paquete, accede a su tabla de enrutamiento para determinar la interfaz de salida apropiada según la dirección de destino. R1 reenvía el paquete fuera de la interfaz apropiada para llegar a PC3.

El mismo proceso ocurriría en una red IPv6, aunque esto no se muestra en la topología. Los dispositivos usarían la dirección IPv6 del enrutador local como puerta de enlace predeterminada.

11.4.2 Puerta de Enlace Predeterminada en un Conmutador

Un conmutador que interconecta equipos cliente suele ser un dispositivo de capa 2. Como tal, un conmutador de capa 2 no requiere una dirección IP para funcionar correctamente. Sin embargo, se puede configurar una configuración IP en un conmutador para dar a un administrador acceso remoto al conmutador.

Para conectarse y administrar un conmutador a través de una red IP local, debe tener configurada una interfaz virtual de conmutador (Switch Virtual Interface, SVI). El SVI se configura con una dirección IPv4 y una máscara de subred en la LAN local. El conmutador también debe tener una dirección de puerta de enlace predeterminada configurada para administrar el conmutador de forma remota desde otra red.

Por lo general, la dirección del gateway predeterminado se configura en todos los dispositivos que desean comunicarse más allá de la red local.

Para configurar una puerta de enlace predeterminada IPv4 en un conmutador, use el comando de configuración global ip default-gateway dirección-ip. La dirección IP que se configura es la dirección IPv4 de la interfaz del enrutador local conectada al conmutador.

En la Figura 1 se muestra un administrador que establece una conexión remota al conmutador S1 en otra red.

En este ejemplo, el host administrador usaría su puerta de enlace predeterminada para enviar el paquete a la interfaz G0/0/1 de R1. R1 reenviaría el paquete a S1 desde su interfaz G0/0/0. Dado que la dirección IPv4 de origen del paquete provenía de otra red, S1 requeriría una puerta de enlace predeterminada para reenviar el paquete a la interfaz G0/0/0 de R1. Por lo tanto, el conmutador S1 se debe configurar con una puerta de enlace predeterminada, para que pueda responder y establecer una conexión SSH con el host administrativo.

Nota: Los paquetes que se originan en servidores conectados al conmutador ya deben crearse con la dirección de la puerta de enlace predeterminada configurada en el sistema operativo de su servidor.

Un conmutador de grupo de trabajo también se puede configurar con una dirección IPv6 en un SVI. Sin embargo, el conmutador no requiere que la dirección IPv6 de la puerta de enlace predeterminada se configure manualmente. El conmutador recibirá automáticamente su puerta de enlace predeterminada del mensaje ICMPv6 Router Advertisement del enrutador.

-

Esta Actividad Guiada de Packet Tracer incluye un sistema de sugerencias y un tutorial incorporado. Conectará los dispositivos, configurará las PC, el enrutador, el conmutador y verificará la conectividad de punta a punta.

-

En esta actividad, cumplirá los siguientes objetivos:

- Verificar el registro de la red y descartar problemas

- Implemente, verifique y registre las soluciones

-

-

11.5.1 ¿Qué Aprendí en este Módulo?

11.5.2 Webster - Preguntas de Reflexión

Es bueno tener un poco de ayuda cuando se tiene un gran proyecto, como lo tiene Diego. Este módulo tiene casi todo lo que necesito saber para configurar una red de sucursales. Según lo que han aprendido en este curso hasta ahora, apuesto a que podrían haber ayudado a Diego. ¿Tiene acceso a una red lo suficientemente grande como para contener switches y más de un router? Si es así, pregunte a su departamento de TI si podría hacer un recorrido. ¡Es posible que se sorprenda de lo que ya comprende!

-

Recibir una calificación

-

-