Campus

Campus

Diagrama de temas

-

4.0.1 Webster - ¿Por Qué Debería Tomar este Módulo?

¡Hola! ¡Es Webster otra vez! Marcy y Vincent comienzan a ver el valor de los consejos de Bob. Pero no pueden permitirse mucho tiempo de inactividad y deben operar con la red existente hasta que Bob pueda realizar las actualizaciones. Hasta entonces, no agregarán VoIP, cámaras de seguridad ni el sistema de pedidos en línea. Bob debe evaluar su red existente antes de la actualización para comprender mejor lo que se debe hacer.La red de la mueblería es una red Ethernet. Los protocolos de Ethernet definen cómo se formatean los datos y cómo se transmiten a través de la red cableada y especifican los protocolos que operan en la Capa 1 y la Capa 2 del modelo OSI.

¿Está familiarizado con Ethernet? ¿Por qué son importantes los sistemas numéricos hexadecimales y binarios en una red Ethernet? ¡Creo que debería aprovechar este módulo para obtener más información sobre Ethernet, tramas Ethernet y direcciones MAC Ethernet! Comencemos ya mismo.

4.0.2 ¿Qué Aprenderé en este Módulo?

Título del Módulo: Conmutación Ethernet

Objetivo del Módulo: Explicar cómo funciona Ethernet en una red conmutada.

Título del Tema

Objetivo del Tema

Ethernet

Explique las funciones de capa 1 y capa 2 del modelo OSI en una red Ethernet.

Tramas de Ethernet

Explique la forma en que las subcapas de Ethernet se relacionan con los campos de trama.

Dirección MAC de Ethernet

Explicar los tipos de direcciones MAC Ethernet.

La Tabla de Direcciones MAC

Explique la forma en que un switch arma su tabla de direcciones MAC y reenvía las tramas.

-

4.1.1 El Auge de Ethernet

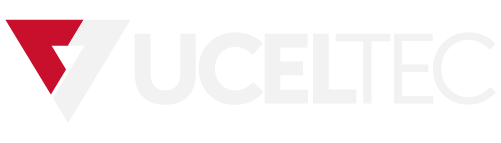

En los comienzos de las redes, cada fabricante utilizaba sus propios métodos para la interconexión de los dispositivos de red y los protocolos de red. Si compró equipos de otros proveedores, nadie puede garantizarle que funcionen bien juntos. Los equipos de un proveedor podrían no comunicarse con los de otro fabricante.

A medida que se generalizó el uso de las redes, se desarrollaron estándares que definían las reglas con las que operaban los equipos de red de los diferentes fabricantes. Los estándares resultan beneficiosos para las redes de muchas maneras:

- Facilitan el diseño

- Simplifican el desarrollo de productos

- Promueven la competencia

- Proporcionan interconexiones coherentes

- Facilitan la capacitación

- Proporcionan más opciones de fabricantes a los clientes

4.1.2 Evolución de Ethernet

El Instituto de Ingenieros Eléctricos y Electrónicos (IEEE) lleva un control de los estándares de redes, incluidos los estándares Ethernet e inalámbricos. Los comités del IEEE son responsables de aprobar y mantener los estándares para conexiones, requisitos de medios y protocolos de comunicación. A cada estándar de tecnología se le asigna un número que hace referencia al comité que es responsable de aprobar y mantener el estándar. El comité responsable de los estándares de Ethernet es el 802.3.

Desde la creación de Ethernet en 1973, los estándares evolucionaron para especificar versiones más rápidas y flexibles de la tecnología. Esta capacidad que tiene Ethernet de evolucionar con el paso del tiempo es una de las principales razones por las que se ha popularizado. Cada versión de Ethernet tiene un estándar asociado. Por ejemplo: 802.3 100BASE-T representa los estándares de Ethernet de 100 Megabits utilizando cables de par trenzado. La notación del estándar se traduce de la siguiente manera:

- 100 es la velocidad en Mbps

- BASE significa transmisión en banda base.

- T es el tipo de cable, en este caso, par trenzado.

Arrastre la barra deslizante de la figura por la línea de tiempo para ver cómo se desarrollaron los estándares de Ethernet con el tiempo.

4.1.3 Vídeo - Direccionamiento Ethernet

-

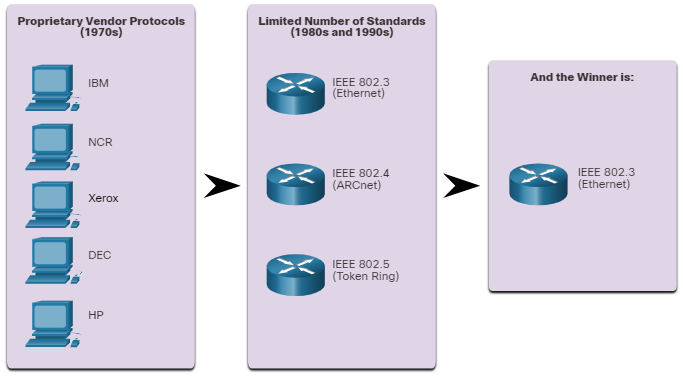

4.2.1 Encapsulación de Ethernet

Este módulo comienza con una discusión de la tecnología Ethernet incluyendo una explicación de la subcapa MAC y los campos de trama Ethernet.

Ethernet es una de las dos tecnologías LAN utilizadas hoy en día, siendo la otra LAN inalámbricas (WLAN). Ethernet utiliza comunicaciones por cable, incluyendo pares trenzados, enlaces de fibra óptica y cables coaxiales.

Ethernet funciona en la capa de enlace de datos y en la capa física. Es una familia de tecnologías de redes definidas en los estándares IEEE 802.2 y 802.3. Ethernet soporta los siguientes anchos de banda de datos:- 10 Mbps

- 100 Mbps

- 1000 Mbps (1 Gbps)

- 10.000 Mbps (10 Gbps)

- 40,000 Mbps (40 Gbps)

- 100,000 Mbps (100 Gbps)

Ethernet y el modelo OSI

Ethernet se define mediante protocolos de capa física y de capa de enlace de datos.

4.2.2 Subcapas de Enlace de Datos

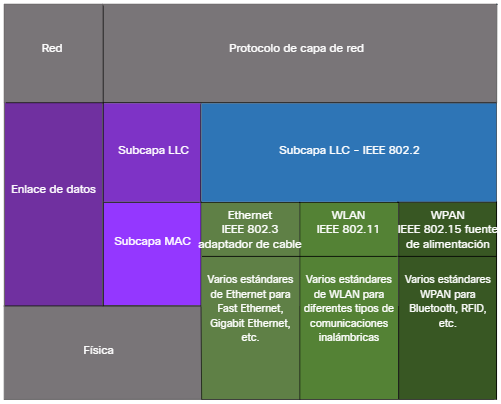

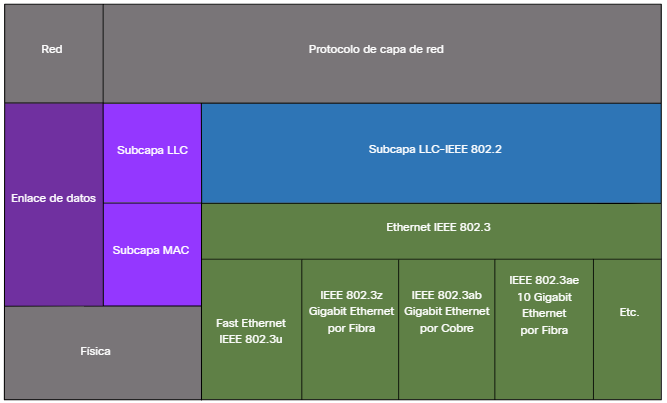

Los protocolos IEEE 802 LAN/MAN, incluyendo Ethernet, utilizan las dos subcapas independientes siguientes de la capa de enlace de datos para operar. Son el Control de Enlace Lógico (LLC) y el Control de Acceso a Medios (MAC), como se muestra en la figura.

Recuerde que LLC y MAC tienen los siguientes roles en la capa de enlace de datos:- Subcapa LLC - Esta subcapa IEEE 802.2 se comunica entre el software de red en las capas superiores y el hardware del dispositivo en las capas inferiores. Coloca en la trama información que identifica qué protocolo de capa de red se utiliza para la trama. Esta información permite que múltiples protocolos de Capa 3, como IPv4 e IPv6, utilicen la misma interfaz de red y medios.

- Subcapa MAC- Esta subcapa (IEEE 802.3, 802.11 o 802.15, por ejemplo) se implementa en hardware y es responsable de la encapsulación de datos y el control de acceso a medios. Proporciona direccionamiento de capa de enlace de datos y está integrada con varias tecnologías de capa física.

4.2.3 Subcapa MAC

La subcapa MAC es responsable de la encapsulación de datos y el acceso a los medios.

Encapsulación de Datos

La encapsulación de datos IEEE 802.3 incluye lo siguiente:- Trama de Ethernet - Esta es la estructura interna de la trama Ethernet.

- Direccionamiento Ethernet - La trama Ethernet incluye una dirección MAC de origen y destino para entregar la trama Ethernet de NIC Ethernet a NIC Ethernet en la misma LAN.

- Detección de Errores Ethernet - La trama Ethernet incluye un tráiler de secuencia de verificación de trama (FCS) utilizado para la detección de errores.

Como se muestra en la figura, la subcapa MAC IEEE 802.3 incluye las especificaciones para diferentes estándares de comunicaciones Ethernet sobre varios tipos de medios, incluyendo cobre y fibra.

Estándares Ethernet en la Subcapa MAC

Recuerde que Ethernet heredado utiliza una topología de bus o hubs, es un medio compartido, medio dúplex. Ethernet a través de un medio medio dúplex utiliza un método de acceso basado en contencion, detección de accesos múltiples/detección de colisiones (CSMA/CD) Esto garantiza que sólo un dispositivo esté transmitiendo a la vez. CSMA/CD permite que varios dispositivos compartan el mismo medio medio dúplex, detectando una colisión cuando más de un dispositivo intenta transmitir simultáneamente. También proporciona un algoritmo de retroceso para la retransmisión.

Las LAN Ethernet de hoy utilizan switches que funcionan en dúplex completo. Las comunicaciones dúplex completo con switches Ethernet no requieren control de acceso a través de CSMA/CD.

4.2.4 Campos de la Trama de Ethernet

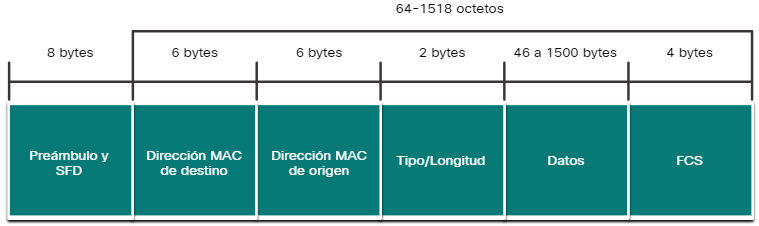

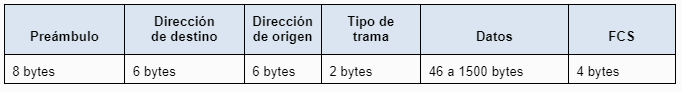

El tamaño mínimo de la trama de Ethernet es de 64 bytes y el máximo esperado es de 1518 bytes. Esto incluye todos los bytes desde el campo de dirección MAC de destino hasta el campo de secuencia de verificación de trama (FCS). El campo preámbulo no se incluye al describir el tamaño de una trama.

Nota: El tamaño de la trama puede ser mayor si se incluyen requisitos adicionales, como el etiquetado de VLAN. El etiquetado de VLAN está fuera del alcance de este curso.

Cualquier trama de menos de 64 bytes de longitud se considera un fragmento de colisión o una trama corta, y es descartada automáticamente por las estaciones receptoras. Las tramas de más de 1500 bytes de datos se consideran “jumbo” o "tramas bebés gigantes".

Si el tamaño de una trama transmitida es menor que el mínimo o mayor que el máximo, el dispositivo receptor descarta la trama. Es posible que las tramas descartadas se originen en colisiones u otras señales no deseadas. Ellas se consideran inválidas Las tramas jumbo suelen ser compatibles con la mayoría de los conmutadores Fast Ethernet y Gigabit Ethernet, y las NICs.

La figura muestra cada campo en la trama Ethernet. Consulte la tabla para obtener más información sobre la función de cada campo.

Campos de la Trama de Ethernet

Campo Descripción Campos delimitadores de inicio y preámbulo de trama Los campos Preámbulo (7 bytes) y Delimitador de inicio de trama (SFD), también llamado “inicio de trama” (1 byte), se utilizan para la sincronización entre los dispositivos emisores y receptores. Estos ocho primeros bytes de la trama se utilizan para captar la atención de los nodos receptores. Básicamente, los primeros bytes le indican al receptor que se prepare para recibir una trama nueva. Campo Dirección MAC de destino Este campo de 6 bytes es el identificador del destinatario deseado. Como recordará, la capa 2 utiliza esta dirección para ayudar a los dispositivos a determinar si la trama está dirigida a ellos. La dirección de la trama se compara con la dirección MAC del dispositivo. Si coinciden, el dispositivo acepta la trama. Puede ser una dirección de unidifusión, de multidifusión o de difusión. Campo Dirección MAC de origen Este campo de 6 bytes identifica la NIC o la interfaz de origen de la trama. Tipo/Longitud Este campo de 2 bytes identifica el protocolo de capa superior encapsulado en la trama de Ethernet. Los valores comunes son, en hexadecimal, “0x800” para IPv4, “0x86DD” para IPv6 y “0x806” para ARP. : También puede ver este campo denominado EtherType, Tipo o Longitud. Campo de datos Este campo (de 46 a 1500 bytes) contiene los datos encapsulados de una capa superior, que es una PDU de capa 3 o, más comúnmente, un paquete IPv4. Todas las tramas deben tener, al menos, 64 bytes de longitud. Si se encapsula un paquete pequeño, se utilizan bits adicionales (llamados “relleno”) para aumentar el tamaño de la trama al tamaño mínimo. Campo Secuencia de verificación de trama El campo Secuencia de verificación de trama (FCS) (4 bytes) se utiliza para detectar errores en la trama. Utiliza una comprobación cíclica de redundancia (CRC). El dispositivo emisor incluye los resultados de una CRC en el campo FCS de la trama. El dispositivo receptor recibe la trama y genera una CRC para buscar errores. Si los cálculos coinciden, significa que no se produjo ningún error. Los cálculos que no coinciden indican que los datos cambiaron y, por consiguiente, se descarta la trama. Un cambio en los datos podría ser consecuencia de una interrupción de las señales eléctricas que representan los bits. 4.2.5 Laboratorio - Visualización del Tráfico Capturado en Wireshark

Laboratorio: Ver tráfico capturado en Wireshark

Topología

Objetivos

Parte 1: Descargar e instalar Wireshark

Parte 2: Capturar y analizar datos de ARP en Wireshark

· Inicie y detenga la captura de datos del tráfico de ping a los hosts remotos.

· Localice la información de las direcciones IPv4 y MAC en las PDU capturadas.

· Analice el contenido de los mensajes ARP intercambiados entre los dispositivos en la LAN.

Parte 3: Ver las entradas de caché ARP en la PC

· Acceder a la línea de comandos de Windows.

· Use el comando arp de Windows para ver la caché de la tabla ARP local en la PC.Aspectos básicos/situación

TCP/IP usa el protocolo de resolución de direcciones (ARP) para asignar una dirección IPv4 de capa 3 a una dirección MAC de capa 2. Cuando se transmite una trama Ethernet en la red, debe tener una dirección MAC de destino. Para detectar dinámicamente la dirección MAC de un destino conocido, el dispositivo de origen difunde una solicitud ARP en la red local. El dispositivo que está configurado con la dirección IPv4 de destino responde la solicitud con una respuesta ARP y la dirección MAC se registra en la caché ARP.

Cada dispositivo de la LAN mantiene su propia caché ARP. La caché ARP es un área pequeña en la RAM que conserva las respuestas ARP. Al abrir la caché ARP de una PC se puede ver la dirección IPv4 y la dirección MAC de cada dispositivo en la LAN con el que la PC ha intercambiado mensajes ARP.

Wireshark es un analizador de protocolos de software o una aplicación “husmeador de paquetes” que se utiliza para la solución de problemas de red, análisis, desarrollo de protocolo y software y educación. Cuando los flujos de datos van y vienen por la red, el detector "captura" cada unidad de datos del protocolo (PDU) y puede decodificar y analizar su contenido de acuerdo con las especificaciones de protocolo correspondientes.

Wireshark es una herramienta útil para cualquier persona que trabaja con redes y se puede usar con la mayoría de los laboratorios en los cursos de Cisco para realizar análisis de datos y solución de problemas. Esta práctica de laboratorio proporciona instrucciones para descargar e instalar Wireshark, aunque es posible que ya esté instalado. En este laboratorio, usará Wireshark para capturar intercambios ARP en la red local.Recursos necesarios

· 1 PC (Windows 10)

· Acceso a Internet

· Se usarán PC adicionales en una red de área local (LAN) para responder las solicitudes ping. Si no hay PC adicionales en la LAN, la dirección de la puerta de enlace predeterminada se usará para responder las solicitudes ping .Instrucciones

Parte 1: Descargar e instalar Wireshark

Wireshark se convirtió en el programa detector de paquetes estándar del sector que utilizan los ingenieros de redes. Este software de código abierto está disponible para muchos sistemas operativos diferentes, incluidos Windows, MAC y Linux.

Si Wireshark ya está instalado en la PC, puede omitir la parte 1 e ir directamente a la parte 2. Si Wireshark no está instalado en la PC, consulte con el instructor acerca de la política de descarga de software de la academia.Paso 1: Descargue Wireshark.

a. Wireshark se puede descargar de www.wireshark.org.

b. Haga clic en Download (Descargar).

c. Elija la versión de software que necesita según la arquitectura y el sistema operativo de la PC. Por ejemplo, si tiene una PC de 64 bits con Windows, seleccione Instalador de Windows (64 bits) (Windows Installer (64-bit)).

d. Después de realizar la selección, la descarga debería comenzar. Haga clic en Guardar archivo, si aparece un mensaje de confirmación. La ubicación del archivo descargado depende del navegador y del sistema operativo que utiliza. Para usuarios de Windows, la ubicación predeterminada es la carpeta Descargas (Downloads).

a. El archivo descargado se denomina Wireshark-win64-x.x.x.exe, en el que x representa el número de versión. Haga doble clic en el archivo para iniciar el proceso de instalación.

b. Responda los mensajes de seguridad que aparezcan en la pantalla. Si ya tiene una copia de Wireshark en la PC, puede que se le solicite desinstalar la versión anterior antes de instalar la versión nueva. Se recomienda eliminar la versión anterior de Wireshark antes de instalar otra versión. Haga clic en Sí para desinstalar la versión anterior de Wireshark.

c. Si es la primera vez que instala Wireshark, o si lo hace después de haber completado el proceso de desinstalación, navegue hasta el asistente para instalación de Wireshark. Haga clic en Siguiente.

d. Continúe avanzando por el proceso de instalación. Cuando aparezca la ventana Acuerdo de licencia, haga clic en Acepto.

e. Guarde la configuración predeterminada en la ventana Elegir componentes y haga clic en Siguiente.

f. Elija las opciones de método abreviado que desee y, a continuación, haga clic en Siguiente.

g. Puede cambiar la ubicación de instalación de Wireshark, pero, a menos que tenga un espacio en disco limitado, se recomienda mantener la ubicación predeterminada.

h. Para capturar datos de red en vivo, Npcap debe estar instalado en su PC. Si su versión instalada de Npcap es anterior a la versión que viene con Wireshark, se recomienda que permita que se instale la versión más nueva haciendo clic en la casilla de verificación Install Npcap x.x.x (número de versión). Haga clic en Siguiente.Paso 2: Instale Wireshark.

i. Se abre una ventana independiente para la configuración de Npcap. Cuando aparezca la ventana Acuerdo de licencia, haga clic en Acepto. En la ventana Opciones de instalación, deje todas las casillas de verificación sin seleccionar y haga clic en Instalar para instalar Npcap. Haga clic en Next (Siguiente) cuando termine. Haga clic en Finish (Finalizar) para salir del asistente.

j. La instalación de USBPcap no es necesaria para este curso. Solo es necesario si planea capturar el tráfico USB. Haga clic en Install (Instalar) para iniciar la instalación.Nota: Dado que USBPcap es experimental, asegúrese de haber creado un punto de restauración del sistema antes de la instalación de USBPcap.

k. Wireshark comienza a instalar los archivos, y aparece una ventana independiente con el estado de la instalación. Haga clic en Siguiente cuando finalice la instalación.

l. Haga clic en Finalizar para completar el proceso de instalación de Wireshark. Si el proceso de instalación está detenido, verifique que la instalación de Npcap haya finalizado. Haga clic en Next (Siguiente) para continuar.

m. Reinicie la PC para finalizar la instalación.Parte 2: Capturar y analizar los datos ARP locales en Wireshark

En la parte 2 de este laboratorio, hará ping a otra PC de la LAN y capturará las solicitudes y respuestas ARP en Wireshark. También verá dentro de las tramas capturadas para obtener información específica. Este análisis debe ayudar a aclarar de qué manera se utilizan los encabezados de paquetes para transmitir datos al destino.

Paso 1: Recupere las direcciones de interfaz de la PC.

Para este laboratorio, deberá conocer la dirección IPv4 y la dirección MAC de la PC.

a. Navegue a una ventana de línea de comandos, escriba ipconfig /all en el indicador.

b. Observe qué adaptador de red está usando la PC para acceder a la red. Registre la dirección IPv4 y la dirección MAC (dirección física) de la interfaz de la PC.Wireless LAN adapter Wireless Network Connection:

Connection-specific DNS Suffix. :

Description . . . . . . . . . . . : Intel(R) Centrino(R) Advanced-N 6205

Physical Address. . . . . . . . . : A4-AE-31-AD-78-4C

DHCP Enabled. . . . . . . . . . . : Yes

Autoconfiguration Enabled . . . . : Yes

Link-local IPv6 Address . . . . . : fe80::f9e7:e41d:a772:f993%11(Preferred)

IPv4 Address. . . . . . . . . . . : 192.168.1.8(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Lease Obtained. . . . . . . . . . : Thursday, August 04, 2016 05:35:35 PM

Lease Expires . . . . . . . . . . : Friday, August 05, 2016 05:35:35 PM

Default Gateway . . . . . . . . . : 192.168.1.1

DHCP Server . . . . . . . . . . . : 192.168.1.1

DHCPv6 IAID . . . . . . . . . . . : 245648945

DHCPv6 IAID . . . . . . . . . . . : 00-01-00-01-1B-87-BF-52-A4-4E-31-AD-78-4C

DNS Servers . . . . . . . . . . . : 192.168.1.1

NetBIOS over Tcpip. . . . . . . . : Disabledc. Pida a un miembro del equipo la dirección IPv4 de su PC y dígale a esa persona la dirección IPv4 de la PC que usted está usando. En esta instancia, no proporcione su dirección MAC.

Paso 2: Inicie Wireshark y comience a capturar datos

a. En su PC, haga clic en Inicio y escriba Wireshark. Haga clic en Wireshark Desktop App cuando aparezca en la ventana de los resultados de la búsqueda.

Nota: De manera alternativa, es posible que su instalación de Wireshark también le dé la opción Wireshark Legacy. Esto muestra Wireshark en la GUI anterior, más antigua pero bien conocida. El resto de este laboratorio se realizó con la GUI de Desktop App más nueva.

b. Después de que se inicie Wireshark, seleccione la interfaz de red que identificó con el comando ipconfig. Escriba arp en el cuadro del filtro. Esta selección configura Wireshark para que solo muestre los paquetes que son parte de los intercambios ARP entre los dispositivos de la red local. Una vez que haya seleccionado la interfaz correcta e ingresado la información del filtro, haga clic en Comenzar a capturar paquetes (icono de aleta de tiburón) para comenzar la captura de datos.

La información comienza a desplazar hacia abajo la sección superior de Wireshark. Cada línea representa un mensaje que se está enviando entre un dispositivo de origen y uno de destino en la red.c. En una ventana de línea de comandos, haga ping en la puerta de enlace predeterminada para probar la conectividad con la dirección de la puerta de enlace predeterminada que se identificó en la Parte 2, Paso 1.

C:\Users\Student> ping 192.168.1.1

Pinging 192.168.1.1 with 32 bytes of data:

Reply from 192.168.1.1: bytes=32 time=7ms TTL=64

Reply from 192.168.1.1: bytes=32 time=2ms TTL=64

Reply from 192.168.1.1: bytes=32 time=1ms TTL=64

Reply from 192.168.1.1: bytes=32 time=6ms TTL=64

Ping statistics for 192.168.1.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 1ms, Maximum = 7ms, Average = 4msd. Envíe un comando ping a las direcciones IPv4 de las otras PC de la LAN que le proporcionaron a usted los miembros de su equipo.

Nota: Si la PC del miembro del equipo no responde a sus pings, es posible que se deba a que el firewall de la PC está bloqueando estas solicitudes. Pida ayuda al instructor si es necesario deshabilitar el firewall de la PC.

e. Deje de capturar datos haciendo clic en Detener captura (Stop Capture) (icono de cuadrado rojo) en la barra de herramientas.

Paso 3: Examine los datos capturados

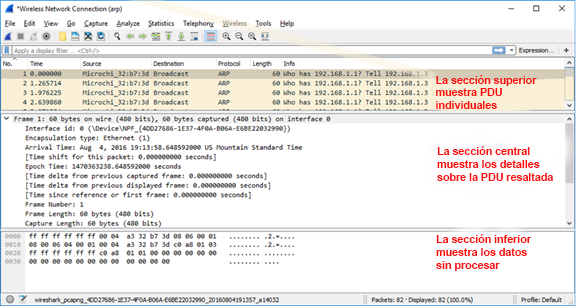

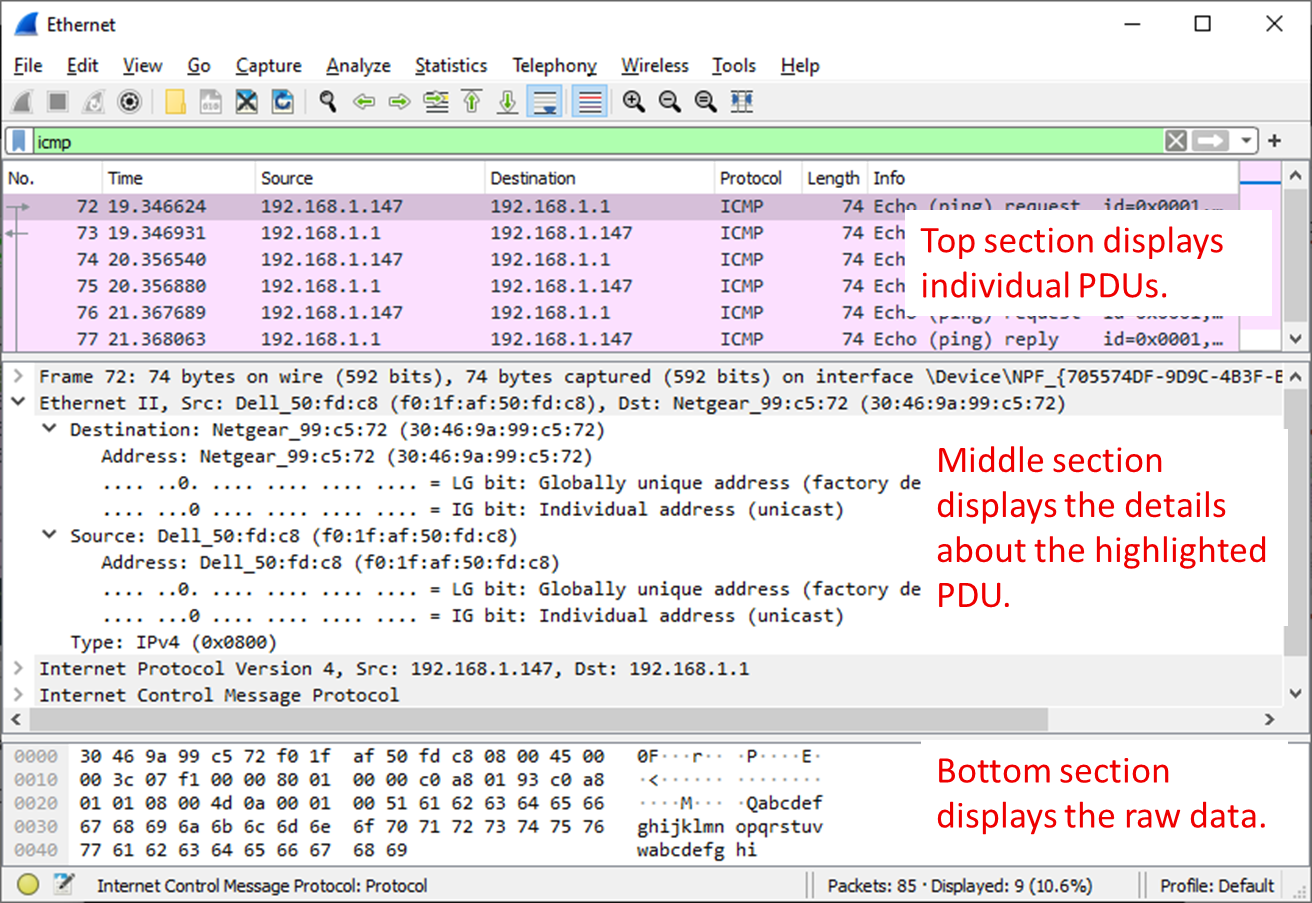

En el paso 3, examine los datos que generaron las solicitudes ping de la PC del miembro de su equipo. Los datos de Wireshark se muestra en tres secciones:

1) La sección superior muestra la lista de tramas de PDU capturadas con un resumen de la información de paquetes IPv4.

2) La sección del medio muestra la información de PDU de la trama seleccionada en la parte superior de la pantalla y separa una trama de PDU capturada por las capas del protocolo.

3) La sección inferior muestra los datos de cada capa sin formato. Los datos sin procesar se muestran en formatos hexadecimal y decimal.

a. Haga clic en una de las tramas ARP de la parte superior que tenga la dirección MAC de la PC como dirección de origen en la trama y “difusión” como el destino de la trama.

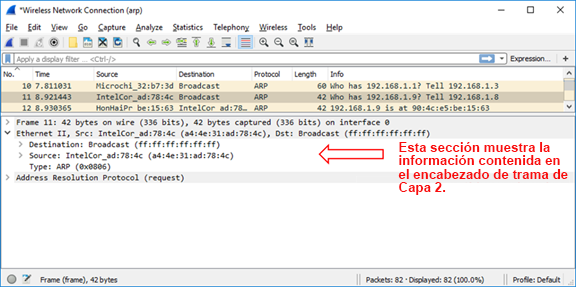

b. Con esta trama de PDU aún seleccionada en la sección superior, navegue hasta la sección media. Haga clic en la flecha que se encuentra a la izquierda de la fila Ethernet II para ver las direcciones MAC de origen y de destino.

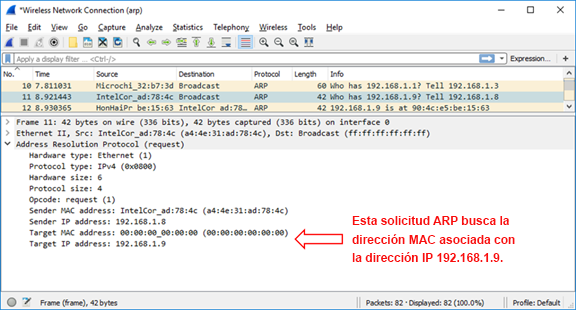

b. Haga clic en la flecha que se encuentra a la izquierda de la fila Protocolo de resolución de direcciones (solicitud) para ver el contenido de la solicitud ARP.

Paso 4: Localice la trama de respuesta ARP que corresponde a la solicitud ARP que seleccionó.

a. Con la dirección IPv4 de destino en la solicitud ARP, localice la trama de respuesta ARP en la sección superior de la pantalla de la captura de Wireshark.

b. Seleccione la trama de respuesta en la sección superior del resultado de Wireshark. Es posible que deba desplazarse por la ventana para encontrar la trama de respuesta que coincida con la dirección IPv4 de destino identificada en el paso anterior. Expanda las filas Ethernet II y Address Resolution Protocol (Protocolo de resolución de direcciones) (respuesta) en la sección del medio de la pantalla.

c. Verifique con el miembro de su equipo que la dirección MAC coincida con la dirección de la PC.

Parte 3: Examine las entradas de la caché ARP en la PC.

Después de recibir la respuesta ARP en la PC, la asociación de la dirección MAC con la dirección IPv4 se almacena en la memoria caché en la PC. Estas entradas permanecerán en la memoria por un breve período (de 15 a 45 segundos); luego, si no se usan durante ese período, se borran de la caché.

a. Abra una ventana de línea de comandos en la PC. En la línea de comandos, escriba arp –a y presione Enter.

C:\Users\Student> arp -a

Interface: 192.168.1.8 --- 0xb

Internet Address Physical Address Type

192.168.1.1 00-37-73-ea-b1-7a dynamic

192.168.1.9 90-4c-e5-be-15-63 dynamic

192.168.1.13 a4-4e-31-ad-78-4c dynamic

224.0.0.5 01-00-5e-00-00-05 static

224.0.0.6 01-00-5e-00-00-06 static

224.0.0.22 01-00-5e-00-00-16 static

224.0.0.252 01-00-5e-00-00-fc static

224.0.0.253 01-00-5e-00-00-fd static

239.255.255.250 01-00-5e-7f-ff-fa static

255.255.255.255 ff-ff-ff-ff-ff-ff staticEl resultado del comando arp –a son las entradas que se encuentran en la caché de la PC. En el ejemplo, la PC tiene entradas para la puerta de enlace predeterminada (192.168.1.1)y para dos PC que se encuentran en la misma LAN (192.168.1.9 y 192.168.1.13).

b. El comando arp en la PC con Windows tiene otra función. Ingrese arp /? en la línea de comando y presione Enter (Intro). Las opciones del comando arp le permiten ver, agregar y eliminar las entradas de la tabla ARP si es necesario.

Reflexión

4.2.6 Laboratorio - Uso de Wireshark para Examinar Tramas Ethernet

Uso de Wireshark para Examinar Tramas de Ethernet

Laboratorio: utilice Wireshark para examinar tramas de Ethernet

Objetivos

Parte 1: Examinar los campos de encabezado de una trama de Ethernet II

Parte 2: Utilizar Wireshark para capturar y analizar tramas de EthernetAspectos básicos/situación

Cuando los protocolos de capa superior se comunican entre sí, los datos fluyen por las capas de interconexión de sistemas abiertos (OSI) y se encapsulan en una trama de capa 2. La composición de la trama depende del tipo de acceso al medio. Por ejemplo, si los protocolos de capa superior son TCP e IP, y el acceso a los medios es Ethernet, el encapsulamiento de tramas de capa 2 es Ethernet II. Esto es típico para un entorno LAN.

Al aprender sobre los conceptos de la capa 2, es útil analizar la información del encabezado de la trama. En la Parte 1, revisará los campos que contiene una trama de Ethernet II. En la Parte 2, utilizará Wireshark para capturar y analizar campos de encabezado de tramas de Ethernet II de tráfico local y remoto.Recursos necesarios

= 1 PC (opción de sistema operativo con Wireshark instalado)

= Acceso a Internet

Instrucciones

Parte 1: Examinar los campos de encabezado de una trama de Ethernet II

En esta parte, examinará los campos de encabezado y el contenido de una trama Ethernet II. Se utilizará una captura de Wireshark para examinar el contenido de esos campos.

Paso 1: Revisar las descripciones y longitudes de los campos de encabezado de Ethernet II

Paso 2: Examinar la configuración de red de la PC

En este ejemplo, la dirección IP del host de esta PC es 192.168.1.147 y la puerta de enlace predeterminada tiene una dirección IP de 192.168.1.1. (Para Linux y MAC OS, utilice el comando ifconfig en la terminal).

C:\> ipconfig /all

Ethernet adapter Ethernet:

Connection-specific DNS Suffix. :

Description . . . . . . . . . . . : Intel(R) 82579LM Gigabit Network Connection

Physical Address. . . . . . . . . : F0-1F-AF-50-FD-C8

DHCP Enabled. . . . . . . . . . . : Yes

Autoconfiguration Enabled . . . . : Yes

Link-local IPv6 Address . . . . .: fe80: :58c 5:45 f 2:7 e5e:29c 2% 11 (Preferido)

IPv4 Address. . . . . . . . . . . : 192.168.1.147(Preferred)

Subnet Mask . . . . . . . . . . . : 255.255.255.0

Lease Obtained. . . . . . . . . . : viernes 6 de septiembre de 2019 11:08:36

Lease Expires . . . . . . . . . . : sábado 7 de septiembre de 2019 11:08:36

Default Gateway . . . . . . . . . : 192.168.1.1

DHCP Server . . . . . . . . . . . : 192.168.1.1

<output omitted>Paso 3: Examinar las tramas de Ethernet en una captura de Wireshark

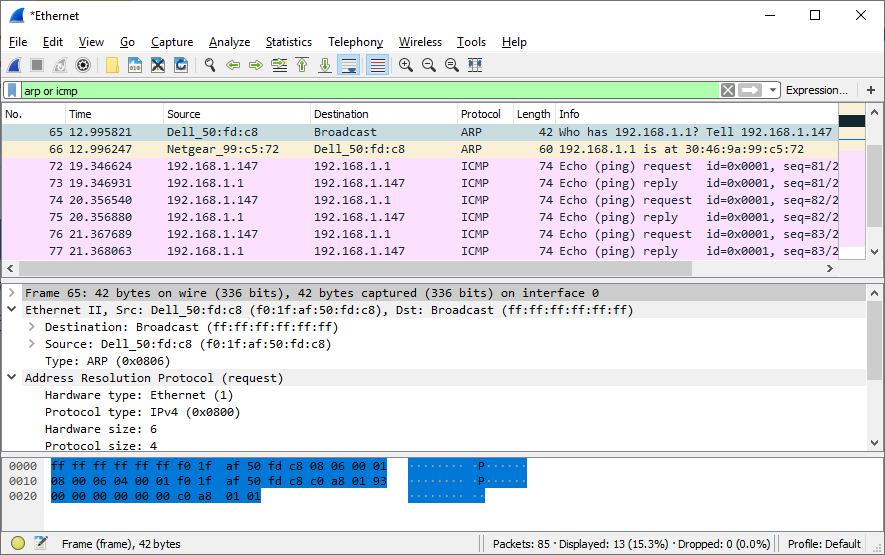

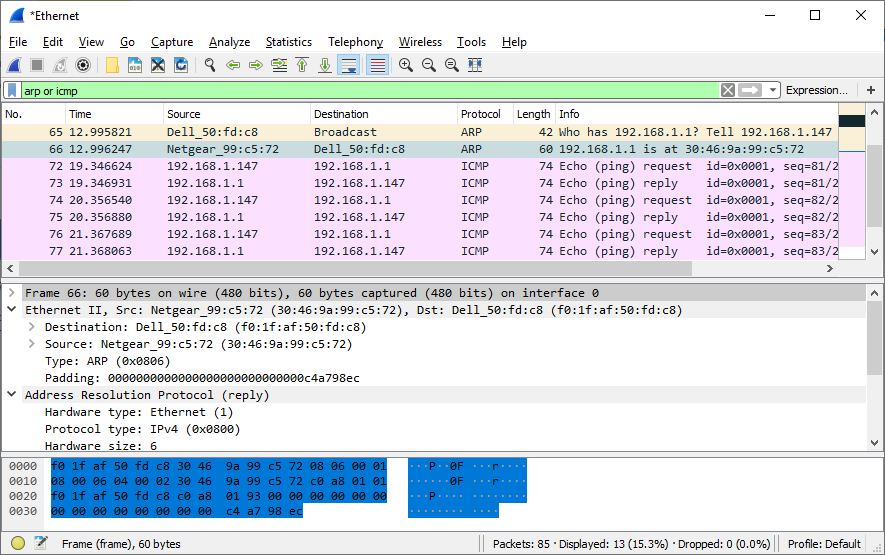

Las imágenes de la captura de Wireshark a continuación muestran los paquetes generados por un ping emitido desde un host de PC a su puerta de enlace predeterminada. Se aplicó un filtro (arp o icmp) a Wireshark para ver solo los protocolos ARP e ICMP. ARP significa protocolo de resolución de direcciones. ARP es un protocolo de comunicación que se utiliza para determinar la dirección MAC asociada a la dirección IP. La sesión comienza con una consulta ARP para obtener la dirección MAC del router de la puerta de enlace seguida de cuatro solicitudes y respuestas de ping.

Esta captura de pantalla resalta los detalles del fotograma de una solicitud ARP.

Esta captura de pantalla resalta los detalles de la trama para una respuesta ARP.

Paso 4: Examinar el contenido del encabezado de Ethernet II de una solicitud de ARP

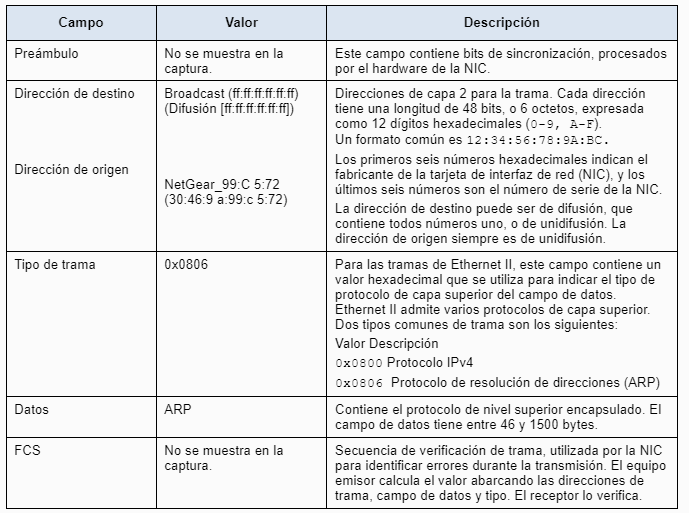

En la siguiente tabla, se toma la primera trama de la captura de Wireshark y se muestran los datos de los campos de encabezado de Ethernet II.

Parte 2: Utilizar Wireshark para capturar y analizar tramas de Ethernet

En esta parte, utilizará Wireshark para capturar tramas de Ethernet locales y remotas. Luego, examinará la información que contienen los campos de encabezado de las tramas.

Paso 1: Determinar la dirección IP del gateway predeterminado de la PC

Abra una ventana de intérprete de comandos de Windows

Abra una ventana del símbolo del sistema y emita el comando ipconfig. (Para Linux y MAC OS, introduzca el comando netstat -rn en una terminal).Paso 2: Comenzar a capturar el tráfico de la NIC de la PC

a. Abrir Wireshark para iniciar la captura de datos. Haga doble clic en la interfaz del dispositivo de red deseado con tráfico de red para iniciar la captura.

b. Observe el tráfico que aparece en la ventana Packet List (Lista de paquetes).

Paso 3: Filtrar Wireshark para que solamente se muestre el tráfico ICMP

Puede usar el filtro de Wireshark para bloquear la visibilidad del tráfico no deseado. El filtro no bloquea la captura de datos no deseados; solo filtra lo que desea mostrar en la pantalla. Por el momento, solo se debe visualizar el tráfico ICMP.

En el cuadro Filter (Filtro) de Wireshark, escriba icmp. Si escribió el filtro correctamente, el cuadro debe volverse de color verde. Si el cuadro está de color verde, haga clic en Apply (Aplicar) (la flecha hacia la derecha) para que se aplique el filtro.Paso 4: En la ventana del símbolo del sistema, hacer un ping al gateway predeterminado de la PC

Abra una ventana de intérprete de comandos de Windows

En la ventana del símbolo del sistema, haga un ping a la puert de enlace predeterminada con la dirección IP registrada en el Paso 1.

Cierre el símbolo del sistema de Windows.Paso 5: Dejar de capturar el tráfico de la NIC

Haga click en el ícono de Detener Captura de Paquetes (el cuadro rojo) para detener la captura de tráfico

Paso 6: Examinar la primera solicitud de eco (ping) en Wireshark.

La ventana principal de Wireshark se divide en tres secciones: el panel Packet List (Lista de paquetes) en la parte superior, el panel Packet Details (Detalles del paquete) en la parte central y el panel Packet Bytes (Bytes del paquete) en la parte inferior. Si seleccionó la interfaz correcta para la captura de paquetes anteriormente, Wireshark debería mostrar la información ICMP en el panel de la lista de paquetes de Wireshark.

a. En el panel Packet List (Lista de paquetes) de la parte superior, haga clic en la primera trama de la lista. Debería ver el texto Echo (ping) request (Solicitud de eco [ping]) debajo del encabezado Info (Información). La línea debe resaltarse ahora.

b. Examine la primera línea del panel Packet Details (Detalles del paquete) de la parte central. Esta línea muestra la longitud de la trama.

c. En la segunda línea del panel Packet Details (Detalles del paquete), se muestra que es una trama de Ethernet II. También se muestran las direcciones MAC de origen y de destino.

d. Puede hacer clic en el signo mayor que (>) al comienzo de la segunda línea para obtener más información sobre la trama de Ethernet II.

e. En las últimas dos líneas de la parte central, se proporciona información sobre el campo de datos de la trama. Observe que los datos contienen información sobre las direcciones IPv4 de origen y de destino.

f. Puede hacer clic en cualquier línea de la parte central para resaltar esa parte de la trama (hexadecimal y ASCII) en el panel Packet Bytes (Bytes del paquete) de la parte inferior. Haga clic en la línea Internet Control Message Protocol (Protocolo de mensajes de control de Internet) de la parte central y examine lo que se resalta en el panel Packet Bytes (Bytes de paquete).

g. Haga clic en la siguiente trama de la parte superior y examine una trama de respuesta de eco. Observe que las direcciones MAC de origen y de destino se invirtieron porque esta trama se envió desde el router del gateway predeterminado como respuesta al primer ping.

Paso 7: Capturar paquetes para un host remoto.

a. Haga clic en el ícono Start Capture (Iniciar captura) para iniciar una nueva captura de Wireshark. Se muestra una ventana emergente que le pregunta si desea guardar los anteriores paquetes capturados en un archivo antes de iniciar la nueva captura. Haga clic en Continue without Saving (Continuar sin guardar).

b. En la ventana del símbolo del sistema, hacer ping a www.cisco.com

c. Dejar de capturar paquetes.

d. Examinar los nuevos datos del panel de la lista de paquetes de Wireshark.Preguntas:

En la primera trama de solicitud de eco (ping), ¿cuáles son las direcciones MAC de origen y de destino?

Pregunta de reflexión

-

Recibir una calificación

-

4.3.1 Dirección MAC y Hexadecimal

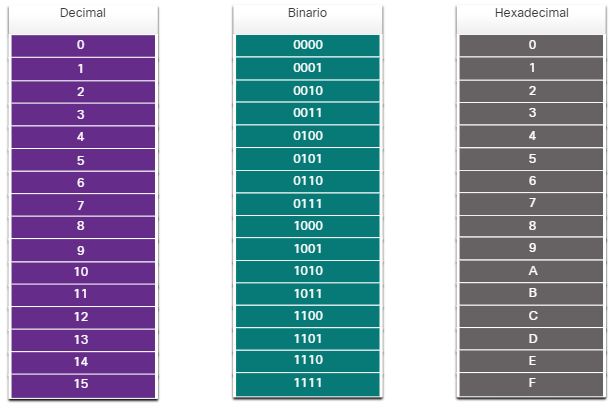

En redes, las direcciones IPv4 se representan utilizando el sistema numérico decimal de base diez y el sistema numérico binario de base dos. Las direcciones IPv6 y las direcciones Ethernet se representan utilizando el sistema numérico hexadecimal de base dieciséis. Para entender hexadecimal, primero debe estar muy familiarizado con binario y decimal.

El sistema de numeración hexadecimal usa los números del 0 al 9 y las letras de la A a la F.

Una dirección MAC Ethernet consta de un valor binario de 48 bits. Se utiliza el hexadecimal para identificar una dirección Ethernet porque un solo dígito hexadecimal representa cuatro bits binarios. Por lo tanto, una dirección MAC Ethernet de 48 bits se puede expresar utilizando sólo 12 valores hexadecimales.

La figura compara los valores decimales y hexadecimales equivalentes para el binario 0000 a 1111.

Equivalentes decimales y binarios a los valores hexadecimales del 0 al F

Dado que 8 bits (un byte) es un método de agrupación binaria común, los números binarios del 00000000 al 11111111 se pueden representar en hexadecimal como el rango del 00 al FF, como se muestra en la figura.

Equivalentes decimales, binarios y hexadecimales seleccionados

Cuando se usa hexadecimal, los ceros iniciales siempre se muestran para completar la representación de 8 bits. Por ejemplo, en la tabla, el valor binario 0000 1010 se muestra en hexadecimal como 0A.

Los números hexadecimales suelen ser representados por el valor precedido por 0x (por ejemplo, 0x73) para distinguir entre valores decimales y hexadecimales en la documentación.

El hexadecimal también puede estar representado por un subíndice 16, o el número hexadecimal seguido de una H (por ejemplo, 73H).

Es posible que tenga que convertir entre valores decimales y hexadecimales. Si es necesario realizar dichas conversiones, generalmente, es más fácil convertir el valor decimal o hexadecimal a un valor binario y, a continuación, convertir ese valor binario a un valor decimal o hexadecimal, según corresponda.4.3.2 Dirección MAC de Unidifusión

En Ethernet, se utilizan diferentes direcciones MAC para las comunicaciones de unidifusión, difusión y multidifusión de Capa 2.

Una dirección MAC de unidifusión es la dirección única que se utiliza cuando se envía una trama desde un único dispositivo de transmisión a un único dispositivo de destino.

Haga clic en Reproducir en la animación para ver cómo se procesa un trama de unidifusión. En este ejemplo, la dirección MAC de destino y la dirección IP de destino son unicast.

En el ejemplo de la animación, un host con la dirección IPv4 192.168.1.5 (origen) solicita una página web del servidor en la dirección IPv4 unicast 192.168.1.200. Para que un paquete de unicast se envíe y se reciba, la dirección IP de destino debe estar incluida en el encabezado del paquete IP. Además, el encabezado de la trama de Ethernet también debe contener una dirección MAC de destino correspondiente. Las direcciones IP y MAC se combinan para la distribución de datos a un host de destino específico.

El proceso que utiliza un host de origen para determinar la dirección MAC de destino asociada con una dirección IPv4 se conoce como Protocolo de resolución de direcciones (ARP). El proceso que utiliza un host de origen para determinar la dirección MAC de destino asociada con una dirección IPv6 se conoce como Neighbor Discovery (ND).

Nota: La dirección MAC de origen siempre debe ser unidifusión.

4.3.3 Dirección MAC de Difusión

Una trama de difusión de Ethernet es recibida y procesada por cada dispositivo de la LAN Ethernet. Las características de una transmisión Ethernet son las siguientes:

- Tiene una dirección MAC de destino de FF-FF-FF-FF-FF-FF en hexadecimal (48 unidades en binario).

- Se inunda hacia todos los puertos del conmutador Ethernet excepto el puerto entrante.

- No es reenviada por un enrutador.

Haga clic en Reproducir en la animación para ver cómo se procesa un trama de difusión. En este ejemplo, la dirección MAC de destino y la dirección IP de destino son ambas difusiones.

Como se muestra en la animación, el host de origen envía un paquete broadcast IPv4 a todos los dispositivos de la red. La dirección IPv4 de destino es una dirección broadcast: 192.168.1.255. Cuando el paquete de broadcast IPv4 se encapsula en la trama de Ethernet, la dirección MAC de destino es la dirección MAC de difusión FF-FF-FF-FF-FF-FF en hexadecimal (48 números uno en binario).

DHCP para IPv4 es un ejemplo de protocolo que utiliza direcciones de broadcast Ethernet e IPv4.

Sin embargo, no todas las transmisiones Ethernet llevan un paquete de broadcast IPv4. Por ejemplo, las solicitudes ARP no utilizan IPv4, pero el mensaje ARP se envía como un broadcast Ethernet.

4.3.4 Dirección MAC de Multidifusión

Una trama de multicast de Ethernet es recibida y procesada por un grupo de dispositivos en la LAN de Ethernet que pertenecen al mismo grupo de multicast. Las características de una multicast Ethernet son las siguientes:

- Hay una dirección MAC de destino 01-00-5E cuando los datos encapsulados son un paquete de multidifusión IPv4 y una dirección MAC de destino de 33-33 cuando los datos encapsulados son un paquete de multidifusión IPv6.

- Existen otras direcciones MAC de destino de multicast reservadas para cuando los datos encapsulados no son IP, como Spanning Tree Protocol (STP) y Link Layer Discovery Protocol (LLDP).

- Se inundan todos los puertos del conmutador Ethernet excepto el puerto entrante, a menos que el conmutador esté configurado para la indagación de multidifusión.

- No es reenviado por un enrutador, a menos que el enrutador esté configurado para enrutar paquetes de multidifusión.

Al igual que con las direcciones de unicast y broadcast, la dirección IP de multicast requiere una dirección MAC de multicast correspondiente para entregar tramas en una red local. La dirección MAC de multicast está asociada a la dirección de multicast IPv4 o IPv6 y utiliza la información de direccionamiento de dicha dirección.

Haga clic en Reproducir en la animación para ver cómo se procesa un trama de multidifusión. En este ejemplo, la dirección MAC de destino y la dirección IP de destino son ambas multicast.Los protocolos de enrutamiento y otros protocolos de red utilizan direccionamiento multicast. Las aplicaciones como el software de vídeo e imágenes también pueden utilizar direccionamiento multicast, aunque las aplicaciones multicast no son tan comunes.

-

Recibir una calificación

-

4.4.1 Fundamentos del Conmutador

Ahora que sabe todo acerca de las direcciones MAC Ethernet, es hora de hablar sobre cómo un switch utiliza estas direcciones para reenviar (o descartar) tramas a otros dispositivos de una red. Si un switch acaba de reenviar cada trama que recibió todos los puertos, su red estaría tan congestionada que probablemente se detendría por completo.

Un switch Ethernet de capa 2 usa direcciones MAC de capa 2 para tomar decisiones de reenvío. No tiene conocimiento de los datos (protocolo) que se transportan en la porción de datos de la trama, como un paquete IPv4, un mensaje ARP o un paquete IPv6 ND. El switch toma sus decisiones de reenvío basándose únicamente en las direcciones MAC Ethernet de capa 2.

Un switch Ethernet examina su tabla de direcciones MAC para tomar una decisión de reenvío para cada trama, a diferencia de los hubs Ethernet heredados que repiten bits en todos los puertos excepto el puerto entrante. En la ilustración, se acaba de encender el switch de cuatro puertos. La tabla muestra la tabla de direcciones MAC que aún no ha aprendido las direcciones MAC para las cuatro PC conectadas.

Nota: Las direcciones MAC se acortan a lo largo de este tema con fines de demostración.

La tabla de direcciones MAC del switch está vacía.

Nota: A veces, la tabla de direcciones MAC se conoce como tabla de memoria de contenido direccionable (content addressable memory, CAM). Aunque el término “tabla CAM” es bastante común, en este curso nos referiremos a ella como “tabla de direcciones MAC”.

4.4.2 Aprendizaje y Reenvío del Conmutador

El conmutador arma la tabla de direcciones MAC de manera dinámica después de examinar la dirección MAC de origen de las tramas recibidas en un puerto. El conmutador reenvía las tramas después de buscar una coincidencia entre la dirección MAC de destino de la trama y una entrada de la tabla de direcciones MAC.

4.4.3 Filtrado de Tramas

A medida que un conmutador recibe tramas de diferentes dispositivos, puede completar la tabla de direcciones MAC examinando la dirección MAC de cada trama. Cuando la tabla de direcciones MAC del conmutador contiene la dirección MAC de destino, puede filtrar la trama y reenviar un solo puerto.

4.4.4 Video - Tablas de Direcciones MAC en Conmutadores Conectados

Un switch puede tener muchas direcciones MAC asociadas a un solo puerto. Esto es común cuando el switch está conectado a otro switch. El switch tiene una entrada independiente en la tabla de direcciones MAC para cada trama recibida con una dirección MAC de origen diferente.

En la ilustración, haga clic en Reproducir para ver una demostración de cómo dos switches conectados arman tablas de direcciones MAC.

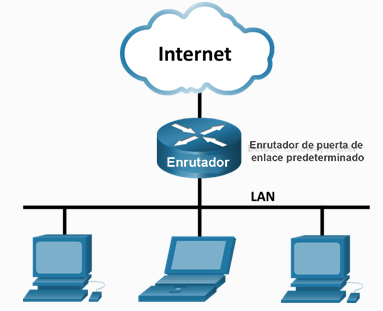

4.4.5 Video - Envío de la Trama a la Puerta de Enlace Predeterminada

Cuando un dispositivo tiene una dirección IP ubicada en una red remota, la trama de Ethernet no se puede enviar directamente al dispositivo de destino. En cambio, la trama de Ethernet se envía a la dirección MAC del gateway predeterminado: el router.

En la ilustración, haga clic en Reproducir para ver una demostración de cómo la PC-A se comunica con el gateway predeterminado.

Nota: En el vídeo, el paquete IP que se envía de la PC-A a un destino en una red remota, tiene como dirección IP de origen la de la PC-A y como dirección IP de destino, la del host remoto. El paquete IP de retorno tiene la dirección IP de origen del host remoto, y la dirección IP de destino es la de la PC A.

Pulsa el botón de Reproducir para ver el vídeo.

-

4.5.1 ¿Qué Aprendí en este Módulo?

4.5.2 Webster - Reflexión

Marcy y Vincent no tenían idea de cómo funcionaba su red de pequeñas empresas. No es mucho más complicado que mi propia red doméstica. No me di cuenta de que había protocolos que garantizaban la manera en que mis dispositivos interactúan entre sí y con Internet. Piense en la red de su hogar, la red en la escuela o el trabajo. ¿Entiende la diferencia entre la dirección IP de su dispositivo y su dirección MAC? ¿Cómo le ayuda este conocimiento a comprender mejor cómo funciona su red?

4.5.3 Prueba de Conmutación Ethernet

-

CuestionarioRecibir una calificación

-

-