Campus

Campus

Diagrama de temas

-

1.0.1 Webster - ¿Por Qué Debería Tomar este Módulo?

¡Permítame presentarle a mi amigo Bob! Bob trabaja en el campo de TI en Vancouver, Canadá, y tiene experiencia en redes. Está asesorando a sus amigos, Marcy y Vincent, quienes han comprado una mueblería. Quieren expandir sus operaciones físicas y establecerse en la tienda en línea. Actualmente, la red interna de la tienda maneja el inventario y las transacciones en la tienda. Marcy y Vincent desean agregar cámaras de seguridad, teléfonos VoIP y también expandirla para incluir el comercio electrónico y el envío de los productos. Bob explica que esto será más costoso de lo que sus amigos habían previsto. Está pensando en diseñar la red futura para la mueblería. Explica que debe tener en cuenta la tolerancia a fallas, la escalabilidad, la QoS y la seguridad. Además, su red es actualmente plana, no jerárquica. Las redes jerárquicas escalan bien y se adaptan mejor a este negocio en crecimiento.

¡Vaya! Eso es mucho para que Marcy y Vincent lo entiendan. No están familiarizados con estos problemas de red. ¿Y usted? ¡Tome este módulo para obtener más información sobre redes confiables y diseño de redes jerárquico!

1.0.2 ¿Qué Aprenderé en este Módulo?Título del módulo: Diseño de Redes

Objetivo del Módulo: Explicar los componentes de un diseño de redes jerárquico.

Título del Tema Objetivo del Tema Redes Confiables Describa los cuatro requisitos básicos de una red confiable. Diseño de Redes Jerárquico Explique la función en cada capa del modelo de diseño de red de 3 capas.

-

1.1.1 Arquitectura de la Red

¿Alguna vez ha estado ocupado trabajando en línea, solo para que "Internet se caiga"? Como ya sabe, Internet no se cayó, simplemente perdió la conexión. Es muy frustrante. Con tantas personas en el mundo que dependen del acceso a la red para trabajar y aprender, es imperativo que las redes sean confiables. En este contexto, la fiabilidad significa más que su conexión a Internet. Este tema se centra en los cuatro aspectos de la fiabilidad de la red.

La función de la red cambió de una red únicamente de datos a un sistema que permite conectar personas, dispositivos e información en un entorno de red convergente y con gran variedad de medios. Para que las redes funcionen eficazmente y crezcan en este tipo de entorno, se deben crear sobre la base de una arquitectura de red estándar.

Las redes también admiten una amplia gama de aplicaciones y servicios. Deben operar sobre muchos tipos diferentes de cables y dispositivos, que conforman la infraestructura física. En este contexto, el término arquitectura de red, se refiere a las tecnologías que dan soporte a la infraestructura y a los servicios y las reglas, o protocolos, programados que trasladan los datos a través de la red.

A medida que las redes evolucionan, hemos aprendido que hay cuatro características básicas que los arquitectos de redes deben abordar para cumplir con las expectativas del usuario:

- Tolerancia a fallas

- Escalabilidad

- Calidad de servicio (QoS)

- Seguridad

1.1.2 Vídeo - Tolerancia a Fallas

Pulsa el botón de reproducción para ver el vídeo.

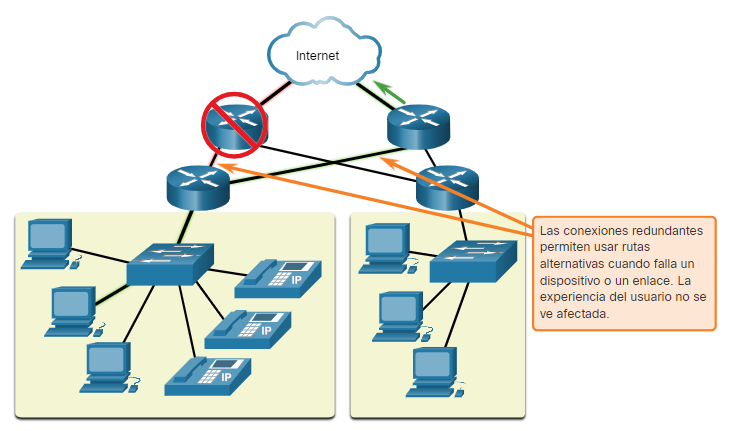

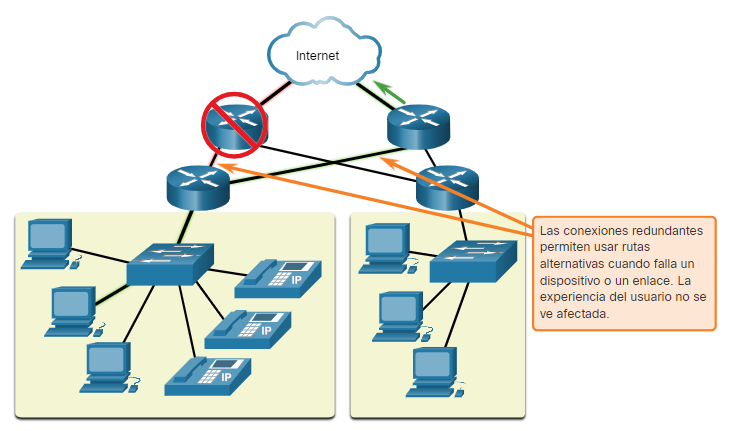

1.1.3 Tolerancia a Fallas

Una red tolerante a fallas es aquella que limita la cantidad de dispositivos afectados durante una falla. Está construido para permitir una recuperación rápida cuando se produce una falla de este tipo. Estas redes dependen de varias rutas entre el origen y el destino del mensaje. Si falla una ruta, los mensajes se pueden enviar inmediatamente por otro enlace. El hecho de que haya varias rutas que conducen a un destino se denomina redundancia.

La implementación de una red de packet-switched es una forma en que las redes confiables proporcionan redundancia. La conmutación de paquetes divide el tráfico en paquetes que se enrutan a través de una red compartida. Un solo mensaje, como un correo electrónico o una transmisión de vídeo, se divide en múltiples bloques de mensajes, llamados paquetes. Cada paquete tiene la información de dirección necesaria del origen y el destino del mensaje. Los enrutadores dentro de la red cambian los paquetes según la condición de la red en ese momento. Esto significa que todos los paquetes en un mismo mensaje pueden tomar distintas rutas para llegar a destino. En la figura, el usuario no se da cuenta y no se ve afectado por el cambio dinámico de rutas que hace el enrutador cuando falla un enlace.

1.1.4 Escalabilidad

Una red escalable se expande rápidamente para admitir nuevos usuarios y aplicaciones. Lo hace sin degradar el rendimiento de los servicios a los que están accediendo los usuarios existentes. En la figura, se muestra cómo puede agregarse una red nueva a una red existente con facilidad. Además, las redes son escalables porque los diseñadores siguen los estándares y protocolos aceptados. Esto permite a los proveedores de software y hardware centrarse en mejorar los productos y servicios sin tener que diseñar un nuevo conjunto de reglas para operar dentro de la red.

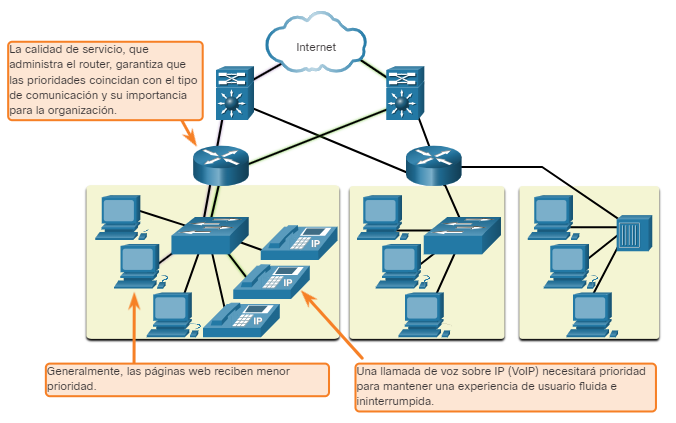

1.1.5 Calidad de Servicio

La calidad de servicio (QoS) es un requisito cada vez más importante para las redes hoy en día. Las nuevas aplicaciones disponibles para los usuarios en internetworks, como las transmisiones de voz y de vídeo en vivo generan expectativas más altas sobre la calidad de los servicios que se proporcionan. ¿Alguna vez intentó mirar un vídeo con interrupciones y pausas constantes? A medida que el contenido de datos, voz y vídeo sigue convergiendo en la misma red, QoS se convierte en un mecanismo principal para administrar la congestión y garantizar el envío confiable de contenido a todos los usuarios.

La congestión se produce cuando la demanda de ancho de banda excede la cantidad disponible. El ancho de banda de la red es la medida de la cantidad de bits que se pueden transmitir en un segundo, es decir, bits por segundo (bps). Cuando se producen intentos de comunicaciones simultáneas a través de la red, la demanda de ancho de banda puede exceder su disponibilidad, lo que provoca congestión en la red.

Cuando el volumen de tráfico es mayor de lo que se puede transportar en la red, los dispositivos colocan los paquetes en cola en la memoria hasta que haya recursos disponibles para transmitirlos. En la figura, un usuario solicita una página web y otro está realizando una llamada telefónica. Con una política de QoS, el router puede administrar el flujo de datos y el tráfico de voz, dando prioridad a las comunicaciones de voz si la red se congestiona. El enfoque de QoS es priorizar el tráfico urgente. El tipo de tráfico, no el contenido del tráfico, es lo que importa.

1.1.6 Seguridad de la Red

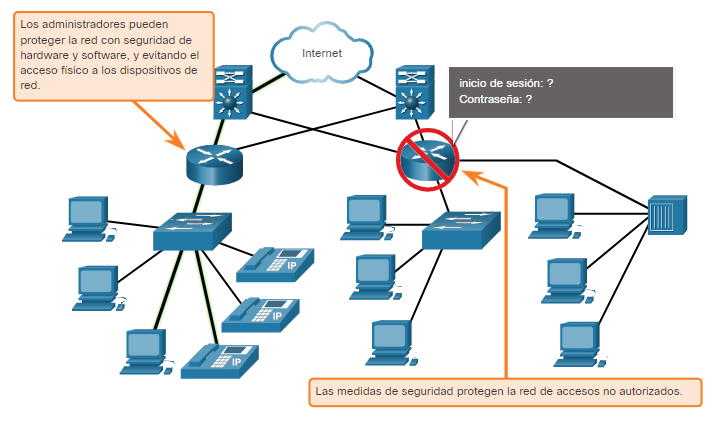

La infraestructura de red, los servicios y los datos contenidos en los dispositivos conectados a la red son activos comerciales y personales muy importantes. Los administradores de red deben abordar dos tipos de problemas de seguridad de red: seguridad de la infraestructura de red y seguridad de la información.

Asegurar la infraestructura de red incluye asegurar físicamente los dispositivos que proporcionan conectividad de red y evitar el acceso no autorizado al software de administración que reside en ellos, como se muestra en la figura.

Los administradores de red también deben proteger la información contenida en los paquetes que se transmiten a través de la red y la información almacenada en los dispositivos conectados a la red. Para alcanzar los objetivos de seguridad de la red, hay tres requisitos principales

- Confidencialidad- La confidencialidad de los datos se refiere a que solamente los destinatarios deseados y autorizados pueden acceder a los datos y leerlos.

- Integridad- Integridad de datos significa tener la seguridad de que la información no ha sido alterada en la transmisión, del origen al destino.

- Disponibilidad- Significa tener la seguridad de acceder en forma confiable y oportuna a los servicios de datos para usuarios autorizados.

-

Recibir una calificación

-

El nombre de una persona generalmente no cambia. Por otro lado, la dirección de una persona indica dónde vive esa persona y puede cambiar. En un host, la dirección MAC no cambia; está físicamente asignada a la NIC del host y se conoce como dirección física. La dirección física es siempre la misma, independientemente del lugar de la red en donde se encuentre el host.

La dirección IP es similar a la dirección de una persona. Se conoce como dirección lógica porque está asignada lógicamente en función de la ubicación del host. La dirección IP o dirección de red es asignada a cada host por un administrador de la red en función de la red local.

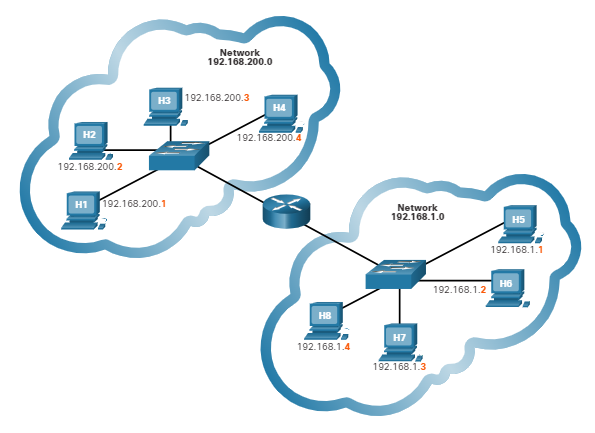

Las direcciones IP contienen dos partes. Una parte identifica la porción de la red. La porción de red de la dirección IP será la misma para todos los hosts conectados a la misma red local. La segunda parte de la dirección IP identifica el host individual en esa red. En la misma red local, la porción de host de la dirección IP es única para cada host, como se muestra en la figura.

Para que una computadora pueda comunicarse en una red jerárquica, se necesitan tanto la dirección MAC física como la dirección IP lógica, de la misma manera en la que se necesitan el nombre y la dirección de una persona para poder enviarle una carta.

1.2.2 Video - Ver Información de Red en Mi Dispositivo

1.2.3 Laboratorio - Ver la información de una NIC Inalámbrica y Cableada

Laboratorio: Ver la información de una NIC inalámbrica y cableada

Objetivos

Parte 1: Identificar y trabajar con NIC de PC

Parte 2: Identifcar y utilizar los iconos de red de la bandeja del sistemaInformación básica/situación

Este laboratorio requiere determinar la disponibilidad y el estado de las tarjetas de interfaz de red (NIC) en la PC. Windows proporciona diversas maneras de ver y de trabajar con las NIC.

En este laboratorio, accederá a la información de NIC de la PC y cambiará el estado de estas tarjetas.

Recursos necesarios

= 1 PC (Windows 10 con dos NIC, cableada e inalámbrica, y una conexión inalámbrica)

= Un enrutador inalámbricoInstrucciones

Parte 1: Identificar y trabajar con NIC de PC

En la parte 1, identificará los tipos de NIC que posee la PC. Explorará las diferentes formas de extraer información acerca de estas NIC y cómo activarlas y desactivarlas.

Nota: Este laboratorio se realizó utilizando una PC que se ejecuta en el sistema operativo Windows 10. Es posible realizar el laboratorio con otra versión del sistema operativo Windows. Sin embargo, las opciones de los menús y las pantallas pueden variar.

Paso 1: Usar conexiones de red.

Verificará qué conexiones de red están disponibles.

a. Haga clic con el botón secundario del mouse en Start(Inicio) y seleccione Network Connections(Conexiones de red).

b. La ventana Conexiones de red muestra la lista de NIC disponibles en esta PC. En esta ventana, busque los adaptadores de conexión de área local y conexión de red inalámbrica.Nota: Si aparece la página de estado de la red, haga clic en Change adapter options(Cambiar opciones de adaptador) para desplazarse hasta la ventana Conexiones de red.

Nota: Es posible que en esta ventana también figuren otros tipos de adaptadores de red, como el adaptador de conexión de red Bluetooth y de red privada virtual (VPN).

Paso 2: Trabajae con la NIC inalámbrica.

Verifique la configuración de la conexión de red inalámbrica.

a. Haga clic con el botón derecho en una Wireless Network Connection (Conexión de red inalámbrica). La primera opción muestra si la NIC inalámbrica está habilitada o deshabilitada. Si la NIC inalámbrica está deshabilitada, la opción Activarle permitirá habilitarla.b. Verifique que la red inalámbrica esté conectada. De lo contrario, haga clic en Connect/Disconnect(Conectar/Desconectar) para conectarse a la red deseada. Haga clic en Estadopara abrir la ventana Estado de la conexión de red inalámbrica.

c. Haga clic en Detalles para visualizar la ventana Detalles de la conexión de red.

d. Abra la línea de comandos (Command Prompt) e introduzca el comando ipconfig /all.

C:\Usuarios\Roberto> ipconfig /allObserve que la información que se muestra es similar a la información de la ventana de Detalles de la conexión de red. Cuando haya revisado los detalles, haga clic en Cerrar para volver a la ventana Estado de la conexión de red inalámbrica.

e. Vuelva a la ventana Estado de la conexión de red inalámbrica. Haga clic en Propiedades inalámbricas para abrir la ventana Propiedades de red inalámbrica de la red Home-Net.

f. Siempre que la seguridad inalámbrica esté disponible, debe usarla. Para verificar (o configurar) las opciones de seguridad inalámbrica, haga clic en la ficha Seguridad.

La ventana muestra el tipo de seguridad y el método de encriptación habilitados. En esta ventana, también puede introducir (o cambiar) la clave de seguridad. Cierre todas las ventanas.

Paso 3: Trabaje con la NIC conectada por cable.

Ahora verificaremos la configuración de la conexión de red cableada.

a. Abra la ventana Conexiones de red haciendo clic con el botón secundario del mouse en Inicio de Windows > Conexiones de red.

Nota: Si aparece la página de estado de la red, haga clic en Cambiar opciones de adaptador para desplazarse hasta la ventana Conexiones de red.

b. Seleccione y haga clic sobre la opción Conexión de área local para ver la lista desplegable. Si la NIC está deshabilitada, habilítela.

c. Haga clic en la opción Estado para abrir la ventana Estado de la conexión de área local. Esta ventana muestra información acerca de la conexión por cable a la LAN.

d. Haga clic en Detalles... para ver la información de la dirección para la conexión LAN.

e. Abra la línea de comandos (Command Prompt) e introduzca el comando ipconfig /all. Busque la información de la conexión de área local y compárela con la información que se muestra en la ventana Detalles de la conexión de red.

f. Cierre todas las ventanas del escritorio.

Parte 2: Identifique y utilice los íconos de red de la bandeja del sistema

En la parte 2, usará los íconos de red de la bandeja del sistema para mostrar las redes disponibles en la red.a. La esquina inferior derecha de la pantalla de Windows 10 contiene la bandeja del sistema. Mueva el mouse para mostrar la bandeja del sistema.

b. Si pasa el cursor sobre el icono de red en la bandeja del sistema, se muestran las redes conectadas actualmente.

c. Haga clic en el ícono de la red inalámbrica y verá los SSID de red cableada e inalámbrica que se encuentran dentro del alcance de la NIC inalámbrica.

d. Al hacer clic con el botón secundario del mouse en el ícono de la red inalámbrica, aparece una opción de solución de problemas y se abre la ventana del Centro de redes y recursos compartidos.

e. Haga clic en la opción Abrir Centro de redes y recursos compartidos (Open Network and Sharing Center).

f. El Centro de redes y recursos compartidos es una ventana central que muestra información sobre la red o las redes activas, el tipo de red, el tipo de acceso.

Reflexión

1.2.4 Analogía Jerárquica

Imagine lo difícil que sería la comunicación si la única manera de enviar un mensaje a alguien fuera utilizar el nombre de la persona. Si no hubiera direcciones, ciudades, pueblos o países, la entrega del mensaje a una persona específica en algún lugar del mundo sería prácticamente imposible.

En una red Ethernet, la dirección MAC del host es similar al nombre de una persona. Una dirección MAC indica la identidad individual de un host específico, pero no indica en qué lugar de la red se encuentra el host. Si todos los hosts en Internet (millones y millones de ellos) fueran identificados solo por su dirección MAC única, imagine lo difícil que sería localizar uno en particular.

Además, la tecnología Ethernet genera una gran cantidad de tráfico de difusión para que los hosts se comuniquen. Las difusiones se envían a todos los hosts de una única red. Las difusiones consumen ancho de banda y afectan el rendimiento de la red. ¿Qué ocurriría si los millones de hosts conectados a Internet estuvieran todos en una red Ethernet y utilizaran difusiones?

Por estos dos motivos, no es eficaz utilizar grandes redes Ethernet con muchos hosts. Es mejor dividir las redes más grandes en partes más pequeñas y fáciles de administrar. Una manera de dividir redes grandes es utilizar un modelo de diseño jerárquico.

1.2.5 Video - Beneficios de un Diseño de Redes Jerárquico

1.2.6 Acceso, Distribución y Núcleo

-

Recibir una calificación

-

-

1.3.1 ¿Qué Aprendí en este Módulo?

1.3.2 Webster - Preguntas de Reflexión

Marcy y Vincent tienen la suerte de que Bob consulte con ellos sobre la red en su tienda. Muchas pequeñas empresas tienen redes que crecen con el tiempo, pero no están diseñadas para escalar de manera confiable o segura. Marcy y Vincent comprenden que si se toman el tiempo y gastan dinero ahora, se ahorrarán muchos problemas a medida que su red continúa creciendo. Sabiendo lo que sabe ahora sobre redes confiables y escalables, ¿hay algo que le gustaría hacer para actualizar su propia red en el hogar, la escuela o el trabajo?

-

CuestionarioRecibir una calificación

-

-